|

|

[ nemysis @ 08.10.2008. 17:04 ] @

|

| Linux jeste relativno sigurniji po default-u od Windows-a, ali nije potpuno siguran. Ne treba se zaljuljkivati sa osećajem sigurnosti u Linux-u. Stvarnost je drukčija.

Svakom napadaču je najbitnije kad dobije pristup u sistem, da dobije root šifru.

A kad dobije šifru može svašta da radi, da instališe Rootkit-ove, promeni ELF fajle tako da prvo izvrše njihov kod pa tek onda kod od programa koji je inficiran. Mogu menjati i logovanje, da izbrišu sve svoje tragove. U /var/log/messages i ostalim fajlama nećete naći ništa što je sumnjivo. Može koristiti vaš kompjuter za napada na druge kompjutere...

Zbog toga poželjna je jaka šifra za administratora i korisnika, od 10 do 15 znakova sa velikim, malim slovima, brojevima, znakovima interpunkcije, menjati je svakog 2 do 4 meseca. Tecnocrat, koliko često menjati šifre.

Jaka šifra je velika zaštita sistema, administratora i korisnika!

su

passwd

passwd user

Virusa ima i za Linux, nije samo Windows ugrožen. Google, Linux malware, Heise online, Warnung von Linux Viren, Erkennung des Virus Linux/Rst-B, Antivirus solutions for Linux...

Takođe ima i Rootkit-ova, Trojanaca, Malware.

Linux Trojan gets closer look...

Mnogo je bitno instalisati najnovije pakete u kojima su ispravljene greške.

Preko kojih je mogao napadač eventualno da dobije root pristup.

Na primer za moju Distribuciju postoji

Gentoo GLSA, to je jedna lista koja navodi sve poznate propuste programa.

Linux Compatible vodi između ostalih novosti i listu poznatih propusta u programima pojedinih glavnih Distribucija.

U Gentoo-u komanda

glsa-check -f affected

proverava koje sve greške postoje u instalisanim programima, i ako ih ima pokušava da instališe update.

To se kod mene izvršava automatski svaki dan. Verovatno i druge Distribucije imaju nešto slično.

Treba zaštiti sa OpenPGP elektronsku poštu i Internet Messaging. Što da drugi znaju šta vi pišete?

Poželjno je postaviti zaštitni zid, napadači ne znaju da li se koristi Windows ili Linux. Oni jednostavno skeniraju statičke i dinamičke IP adrese po svim poznatim Port-ovima. Pa šta nađu otvoreno.

Kernel ima odličan zaštitni zid, a to je Iptables / Netfilter.

U konfiguraciji Kernel-a sve opcije uključiti pod

Networking / Networking options / Network packet filtering framework (Netfilter)

Nije verovatno sve potrebno, ali tu od viška glava ne boli.

Nije umetnost sve zabraniti i dozvoljavati samo ono što je potrebno. Ima tu finesa ali osnova je laka. Ovo je tema za sebe i već je dovoljno objašnjena.

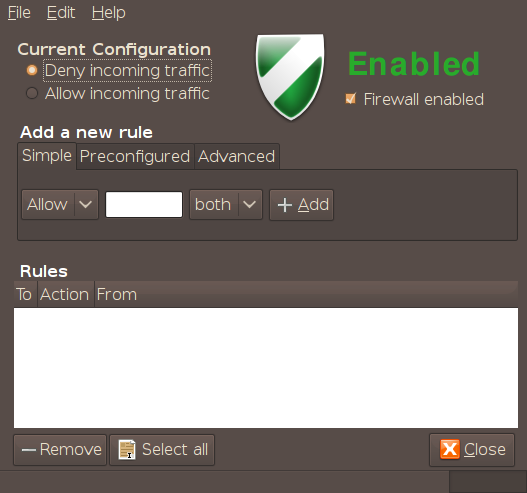

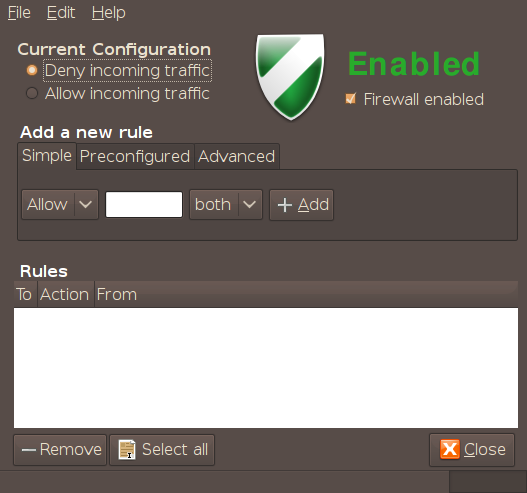

Postoje GUI za zaštitni zid kao Guarddog, KMyFirewall, FW Builder...

Ali u njih ne treba biti siguran, prave pravila za Iptables, izvršavaju ih automatski (ako se namesti). Meni se dešavalo da su Port-ovi bili zatvoreni iako sam ih u GUI-u otvorio.

Primer, sve je zabranjeno. A vi hoćete poslati elektronsku poštu, ne možete a u /var/log/messages (možda u drugim Distribucijama je neka druga fajla) piše, otprilike, da je pokušan saobraćaj na

SMTP 25 TCP

SMTPS SSL 465 TCP

POP3 110 TCP

POP3S SSL 995 TCP

NNTP 119 TCP

Port-ovima ali da je onemogućen.

Znači propustite te Port-ove i moći ćete koristiti elektronsku poštu. Tako uradite za svaku aplikaciju koja vam je potrebna.

Treba znati da napadači znaju koji se Port-ovi koriste za najvažnije programe. Pa je poželjno u konfiguracijama svih programa, ako to dopuštaju, da se ti Port-ovi promene u više vrednosti (više od 50000 na primer).

U /etc/services je napisano koji programi koriste per default koji Port.

Većinom su napadi upereni na na Port 22 TCP, a to je SSH. Ako to uspeju treba im još samo da probiju šifru. Treba zabraniti preko SSH-a root pristup na kompjuter.

Za ovo sve ne postoje GUI, već se mora raditi u konzoli

Što bude veća baza korisnika Linux-a to će biti i veća želja Hacker-a da više obrate pažnju na Linux te da i njega usreće sa više virus-a i ostalih stvari sa kojima usrećuju Windows korisnike.

Što bolja i ažurnija zaštita to je teže napadačima. |

[ Comrade @ 08.10.2008. 18:07 ] @

Moje misljenje je da su virusi zavera antivirusnih kompanija da nam uzmu pare (isto kao sto sto "Big Pharmaceuticals" izmisljaju nepostojece bolesti i skupe lekove koji ih lece). Ja, kao desktop user nikada nisam "drzao" anti virus. Kada mi se javi konkretan simptom koji mi smeta, reinstaliram operativni sistem ili insaliram neki freeware anti virus, skeniram i uninstalliram anti virus odmah posle scan-a.

Ja imam poverenja u sigurnost dok koristim Linux operativni sistem na mom desktop racunaru. Ovo nje poverenje u Linux, vec poverenje u to kako ja koristim taj OS.

Da li je linux sigurniji od windowsa? Bolje pitanje je: Kada placate karticom preko interneta, da li se osecate sigurnije kada placate sa linux ili windos os-a?

Ja se osecam sigurnjije kada placam sa linux-a.

[ nemysis @ 08.10.2008. 18:16 ] @

Citat: Comrade: Ja se osecam sigurnjije kada placam sa linux-a.

To je tačno ali kod plaćanja preko Interneta se mora paziti kako i sa kojim sistemima zaštite se štite na primer broj ugovora, korisnik, šifre i cela komunikacija.

A to je manje više isto i na Linux-u i na Windows-u, jer to Banka ili finansijski institut određuje. Transakcije se većinom obavljaju preko https ili Java protokola. Ima i Keylogger-a.

Zaštita operativnog sistema je mnogo sigurnija i lakša u Linux-u nego u Windows-u.

Nije na odmet pre i posle transakcije ugasiti pa ponovo upaliti softwerski ili hardwerski modem, da se promeni IP adresa.

[ tdjokic @ 08.10.2008. 19:55 ] @

Linux koristim vec oko 6 godina, tek sam sad video taj podatak, sudeci po tome sto ovde imam poruke jos od 2002 godine.

Ne preduzimam nikakve posebne mere zastite od "agresora", a do sada mi se samo jednom desilo nesto neobjasnjivo, i mislim da je bilo bas to - nekakav virus ili bog zna sta. Naime, na desktopu su pocele da se razmnozavaju neke ikonice bez veze i nisam mogao ni da ih obrisem, ni promenim, bas nista. Problem sam resio reinstalacijom.

Od tada - nista. A posecujem vrlo razlicite sajtove, nekad otvaram i one mejlove "Dobili ste 5 miliona dolara", skoro namerno pokusavam da dobijem neki virus ili slicno s^anje i nista se ne desava. Retko i kratko radim pod root rezimom.

Jasno mi je, da ce se u buducnosti javiti vise "agresora", ali za sada je, bar kod mene, takva situacija.

[ Srđan Pavlović @ 08.10.2008. 20:43 ] @

Ubuntu ima svoj firewall, podize se komadnom:

sudo ufw enable

(ufw = "Ubuntu Firewall"), gasi se sa:

sudo ufw disable

da li je podignut ufw dobijate komandom:

sudo ufw status

Sinoc bas kad sam stavio ovaj 8.10 beta, zamlio sam prijatelja da pusti

nmap na moj IP, kada je ukljucen fw, dobija samo poruku da sam verovatno "down"

ili da su svi porovi zatvoreni :) - i pored toga, net radi najnormalnije.

Code:

srdjan@srdjan-desktop:~$ sudo ufw --help

[sudo] password for srdjan:

Usage: ufw COMMAND

Commands:

enable enables the firewall

disable disables the firewall

default ARG set default policy to ALLOW or DENY

logging ARG set logging to ON or OFF

allow|deny RULE allow or deny RULE

delete allow|deny RULE delete the allow/deny RULE

status show firewall status

version display version information

Application profile commands:

app list list application profiles

app info PROFILE show information on PROFILE

app update PROFILE update PROFILE

app default ARG set profile policy to ALLOW, DENY or SKIP

srdjan@srdjan-desktop:~$

Kao sto se moze videti ufw komanda daje i dodatne preciznije mogucnosti konfigurisanja fw-a, kao i logovanje. [ nemysis @ 08.10.2008. 21:39 ] @

@tdjokic

Imao sam ja napada u Slackware-u, preko FTP protokola. Tad sam koristio proftpd, a sad vsftpd.

Nisam menjao ništa u konfiguraciji od proftpd, nisam znao da treba. Tad još nisam znao da se u Linux-u treba imati zaštitni zid.

Za konfiguraciju vsftpd sam proveo dosta vremena dok sam je podesio da budem zadovoljan.

Najbolji zaštitni zid je skripta koja direktno daje komande Kernel-u, to jest Iptables / Netfilter.

Citat: Ubuntu ima svoj firewall, podize se komadnom:

sudo ufw enable

Ne verujte nikakvim zaštitnim zidovima koji dolaze uz Distribuciju ili nekom GUI-u. Najčistije je da svako od početka nauči Iptables pravila i da zna šta njegov zaštitni zid radi. Ima toliko dobrih primera na Internetu.

Meni ne treba nikakav program da bih promenio neko Iptables pravilo, samo konzola, Midnight Commander ili nano.

Moju skripta se starta automatski preko

/etc/conf.d/local.start

...

# Mora biti zadnja opcija, da bi firewall dobro odradio.

# Za zaštitni zid (Firewall), u /etc/sysctl.conf isključeno

echo 1 > /proc/sys/net/ipv4/ip_forward

# da se restartuje Firewall

if [ -x /etc/init.d/firewall ] ; then

/etc/init.d/firewall restart

else

logger "Firewall WARN: => $0 -> /etc/init.d/firewall ne postoji"

fi

...

Napravio sam i skriptu u /etc/init.d/firewall

/etc/init.d/firewall start, stop, restart, status

Sam proveravam svoj PC i ako nađem, a ne nalazim, zatvaram otvorene Port-ove.

Niko mi ne može ući u kompjuter, samo kome dozvolim.

[Ovu poruku je menjao nemysis dana 08.10.2008. u 22:51 GMT+1][ Srđan Pavlović @ 08.10.2008. 22:03 ] @

^^ Mislim da stav odbojnosti prema "bilo kakvim GUI alatima" nije dobar. Jednostavno, kao i u svemu,

postoje oni koji su DOBRI i oni KOJI NISU. Ne vidim svrhu bezanja od toga da se koriste

GUI alati ako su oni dobro napisani i ako je jasno sta rade. Jednostavno mislim da je malo

ekstreman stav osuditi bas SVAKI GUI alat, jer postoje i oni koji svoj posao rade korektno.

Treba i ovde biti korektan pa analizirati KONKRETAN prospust u pojedinom GUI alatu,

i ukoliko postoji tek tada kritikovati. Ljudi ulazu napore da neke poslove olaksaju, i negde

je to zaista moguce. Ne treba te napore sve nipodastavati, vec treba analizirati od slucaja

do slucaja, i suditi svakom alatu pojedinacno.

[ nemysis @ 08.10.2008. 22:40 ] @

Pa koristim ja K3B na primer ali i pišem u konzoli ako trebam na brzinu neki .iso napisati na CD/DVD. Koristim i KMPlayer (Mplayer GUI) da slušam našu muziku preko interneta. Secpanel ponekad za logovanje preko SSH-a, ali više volim konzolu u kombinaciji sa screen. Za XSane sam ja napravio prevod, pa i to koristim za skeniranje, iako znam kako to ide u konzoli.

Ne odbijam ja sve GUI, nego samo gde vidim da je konzolni način bolji to jest sigurniji, dosledniji.

Za mene je zaštitni zid najvažnija aplikacija od svih programa. Mislim kad se odradi logovanje. To ne prepuštam nikome. Probao sam ih više, oko 4 razna GUI i 2 konzolna firewall-a i nijedan me nije zadovoljio. Ali sam od svakog nešto naučio.

[ Srđan Pavlović @ 08.10.2008. 22:50 ] @

Kada se radi o osetljivim stvarima kao sto je precizno podesavanje Firewall-a, naravno,

bitno je da su IP-Filteri dobro podeseni, bilo da se to radi iz GUI-a nekog ili iz konzole.

No onaj ko razume sta je ip-tables i zna gde se on i kako cuva, njemu nece biti problem

da konfigurise ovako ili onako. Onaj ko ne razume, GUI treba da mu pomogne u toj meri

koliko je moguce, ali nikako na ustrb sigurnosti. To je tesko postici jer bez shvatanja IP

saobracaja, tesko je i zastititi u potpunosti samoga sebe.

[ nemysis @ 08.10.2008. 23:07 ] @

Citat: Kernel-1: To je tesko postici jer bez shvatanja IP

saobracaja, tesko je i zastititi u potpunosti samoga sebe.

Misliš od samoga sebe, poznati ljudski faktor.

Precizno podešavanje zaštitnog zida preko GUI-a nije moguće, on nema sve te opcije koje mogu da se dodaju.

Meni je u mojoj skripti i napisano odakle to imam, pa ako mi nešto nije jasno ja tamo pogledam.

Imam i više rešenja u njoj za istu stvar (svako objašnjeno) pa kako mi nekad dođe, veća ili manja sigurnosti i da li neki modul trenutno radi ili ne radi. Trenutno modul iptables se ne može pačovati za geo-ip.

Ta fina podešavanja se ne mogu sa GUI uraditi. [ Branimir Maksimovic @ 09.10.2008. 01:05 ] @

Heh, mislim da na desktopu ne treba firewall.

Nema tu servisa startovanih pa da zatvaras portove iz nekog razloga.

Evo pratim pricu i sa firestarter-om sam startovao firewall (to je valjda

frontend za iptables). E sad dropujem pakete i ne mogu da vide

da su mi svi portovi closed ;)

shields up sad kaze da sam stealth, mada kao dozvoljavam pingovanje

to nije safe. A bas da filtriram pingovanje, to je vec paranoja ;)

I sad mogu iz gui-ja da pratim kako iz kruga mog isp-a neki hostovi

stalno pokusavaju da mi se konektuju na mikrosoft servise koje nemam ;)

i tu naravno gomila pokusaja sa strane, al to znao ne znao ne moze mi nista

pa i da nemam firewall.

Salu na stranu, jedino na sta treba da se obrati paznja je skidanje

sumnjivih binarija. Dakle bilo windows bilo linux kad skines neki malware

i startujes ga dace shell remote useru.

Stos je sto na linuxu sve ide iz proverenih paketa i skoro

nikome ne pada na pamet da vara ljude. Malware uglavnom

stize u vidu crackova i slicnih stvari a toga na linuxu nema.

Evo danas sam dodao neke repoe za ubuntu koji nisu provereni

i lepo me upozorava da rizikujem , al bas me briga ;)

Na windows-u bez antivirusa je nemoguce a da se nesto ne zapati

ma kako bio oprezan jer ima mali milion nacina kako da se ubaci

a zatim pokrene binary.

BTW nikad ne placam preko interneta.

Pozdrav!

[ Srđan Pavlović @ 09.10.2008. 01:11 ] @

Evo i frontend za ufw, zove se gufw i instalira se na Ubuntu-u sa

sudo apt-get install gufw

Slazem se Branimire sa tobom u vezi napisanog. [ mulaz @ 09.10.2008. 02:10 ] @

a sta je toliko vazno na firewallu? pozatvaras procese koji ti ne trebaju, procese koji trebaju samo za tebe pa pokrenis na 127.0.0.1, znaci na lo interfejsu, i nisu vidljivi spolja. Posto su svi nepotrebni portovi zatvoreni, stvarno ne vidim potrebe jos po firewallu. Filtriranje po ip-u? za sta? web, ssh, i sl. treba da budu dostupni od svuda.

[ Srđan Pavlović @ 09.10.2008. 07:24 ] @

naravno, radi se o tome da izvestan (manji) broj ljudi ima potrebu za

visokim stepenom sigurnosti, vecina uglavnom nema ni potrebu da uopste

pali firewall na linuxu.

[ nemysis @ 09.10.2008. 08:28 ] @

Citat: mulaz: web, ssh, i sl. treba da budu dostupni od svuda.

SSH ne bi trebao da bude dostupan za svakoga.

Web nam treba, mada nije poželjno za http i https dopustiti sve pa da drugi mogu ostvariti konekciju bez našeg znanja. [ MarkoBalkan @ 09.10.2008. 12:57 ] @

brj virusa koji su pisani za linux su više istraživačkog karaktera.

a o zavjerama firmi da jedan dio napišu samo virus je točna.

od čega bi te firme živjele?

kako to da se za večinu virusa ne otkrije autor koji ga je poslao?

itd...

a linux je daleko sigurniji od windowsa.

[ mulaz @ 09.10.2008. 13:51 ] @

Citat: nemysis: SSH ne bi trebao da bude dostupan za svakoga.

Web nam treba, mada nije poželjno za http i https dopustiti sve pa da drugi mogu ostvariti konekciju bez našeg znanja.

a za koga da je ssh dostupan? ili treba da trazim ip range od svakog mesta gde cu da idem da imam pristup svom kompjuteru

[ nemysis @ 09.10.2008. 14:06 ] @

Citat: mulaz: a za koga da je ssh dostupan? ili treba da trazim ip range od svakog mesta gde cu da idem da imam pristup svom kompjuteru

Nisam rekao da ne treba za tebe da bude dostupan tvoj kompjuter pa gde ti bio. Valjda znaš gde ideš pa možeš i zatražiti IP adresu. Šala na stranu. To stvarno ne možeš.

Mnogo je bolje u tvom slučaju da dopustiš svim adresama da se mogu ulogovati kod tebe, ali da to ne može root, već samo neki virtuelni korisnik, bez ikakvih posebnih prava. Treba da bude samo u wheel grupi pa ćeš moći koristiti komandu su da se uloguješ kao root. A možeš i sve grupe sem njegove neke imaginarne zabraniti.

U tom slučaju ti ćeš se moći uvek ulogovati ma gde bio. Drugi neće moći sve i da je otvoren SSH port 22, koji je bolje da je neki višlji, jer će pokušavati za root-a, a to ne može, i ostale korisnike, a može samo virtualni korisnik sa nekom bez veze grupom.

Malo paranoično ali radi solidno.

[ mulaz @ 09.10.2008. 14:53 ] @

ssh mora (mislim, ne mora, nego je dobro da je tamo) da je na portu 22 zbog standarda

za root moze i avtentikacija sa private key-em (umesto passworda) (znaci da mogu od bilogde sa laptopom da se logujem kao root na svoju kutiju)

[ nemysis @ 09.10.2008. 15:18 ] @

Standard tu nije važan, bitno je da tebi radi. Port treba da bude višlji. Neka je napadačima teže. Sa tim izbegavaš Brute Force napade.

Može i preko ključeva. To i ja radim. Samo preko ključeva ni slučajno, posebno kod Laptop-ova, jer je onda tvoj ključ u tuđim rukama ako se izgubi.

Prvo se ulogujem jedanput sa šifrom, ali ne kao root, a svaki drugi put kad se ulogujem, ako se nisam izlogovao, ne treba mi više šifra, onda se odmah ulogujem preko potpisanog ključa.

Za to koristim keychain.

Onda se sasvim normalno uloguješ kao root sa su

Ako koristiš višlji Port za SSH onda

da se uloguješ

ssh -p tvoj_port neki_user@IP_adresa

su --> da postaneš root

a za prenos fajli

scp -P tvoj_port "/neki_direktorijum/neka_fajla" neki_user@HOST:/neki_direktorijum/

Taj direktorijum treba pripadati imaginarnom korisniku i on mora imati pravo tu da piše.

[Ovu poruku je menjao nemysis dana 09.10.2008. u 17:06 GMT+1]

[ nkrgovic @ 09.10.2008. 15:55 ] @

Citat: nemysis: Standard tu nije važan, bitno je da tebi radi. Port treba da bude višlji. Neka je napadačima teže. Sa tim izbegavaš Brute Force napade.

Može i preko ključeva. To i ja radim. Samo preko ključeva ni slučajno, posebno kod Laptop-ova, jer je onda tvoj ključ u tuđim rukama ako se izgubi.

Super ti je ta logika, samo ne radi ako nemas standardni ssh klijent. Zamisli da trebas da koristis SSH sa mobilnog? Tu ne mozes da uneses port. Lepo je to sto je napadacima teze, ali ne ako i ti ne mozes da radis zbog toga.

I da, kljucevi se stite passphraseom. Ako je on dobar kljuc je relativno siguran. [ nemysis @ 09.10.2008. 16:24 ] @

Citat: nkrgovic: Zamisli da trebas da koristis SSH sa mobilnog? Tu ne mozes da uneses port. Ako je on dobar kljuc je relativno siguran.

Ja se mogu ulogovati na satelitski prijemnik, koji koristi Linux, a on nema standardni SSH, već koristi dropbear i to na drugom Port-u.

Sa mobilnog ne znam kako može, ali to verovatno ima mali udeo prema svim SSH logovanjima. To je veoma specijalno polje. Jedino zavisi od toga koji se operativni sistem te SSH Server i klijent koriste.

Normalno da se ključevi štite i to sa dobrim šiframa. Ali je jednostavno sigurnije se ulogovati sa šifrom.

/etc/ssh/sshd_config

...

# Isključiti samo ako su razmenjeni ključevi, opasno, bolje ne koristiti!!!

#PasswordAuthentication no

#UsePAM no

PasswordAuthentication yes

PermitRootLogin no

...

Ovde je tema o Relativnoj sigurnosti kod normalnih Linux-a. [ neur0 @ 09.10.2008. 17:03 ] @

Citat: nkrgovic: Super ti je ta logika, samo ne radi ako nemas standardni ssh klijent. Zamisli da trebas da koristis SSH sa mobilnog? Tu ne mozes da uneses port. Lepo je to sto je napadacima teze, ali ne ako i ti ne mozes da radis zbog toga.

I da, kljucevi se stite passphraseom. Ako je on dobar kljuc je relativno siguran.

MidpSSH dozvoljava [:port] a to je jedini SSH klijent za mobilni koji znam. Mozda postoje neki za ove "smart" telefone koji ne mogu, mada sigurno postoje alternative. [ nkrgovic @ 09.10.2008. 18:30 ] @

Citat: neur0: MidpSSH dozvoljava [:port] a to je jedini SSH klijent za mobilni koji znam. Mozda postoje neki za ove "smart" telefone koji ne mogu, mada sigurno postoje alternative.

Putty? :)

Citat: nemysis: Ja se mogu ulogovati na satelitski prijemnik, koji koristi Linux, a on nema standardni SSH, već koristi dropbear i to na drugom Port-u.

Sa mobilnog ne znam kako može, ali to verovatno ima mali udeo prema svim SSH logovanjima. To je veoma specijalno polje. Jedino zavisi od toga koji se operativni sistem te SSH Server i klijent koriste.

Normalno da se ključevi štite i to sa dobrim šiframa. Ali je jednostavno sigurnije se ulogovati sa šifrom.

Uopste nije sporno sta je moguce uraditi sa desktop masine. Ali ideja je da racunar bude dostupan bez obzira kako ga koristio, a ne samo sa drugog racunara... Mozda je tebi to mali procenat, ali kad ti treba da na brzinu pristupis, onda ti znaci da imas standardni port... Da ne ulazim u druge razloge, tipa nalazis se u nemom cudnom LAN-u, sa jos cudnijim firewallom....

Zasto mislis da je sigurnije logovati se sa sifrom? Prosecan korisnik (normalna osoba) nema tendenciju da pamti dvadeset kripticnih i opskurnih sifri, a jos manje vremena i zivaca da svakog meseca pamti novih 20. To uvek rezultuje time da zavrsis ili sa trivijalnim siframa, ili sa papiricem na kome pisu sifre koje se drze negde blizu racunara. (OK, ima i ona sifre upisane u fajl - ali ta je tek najgora :) ). S'druge strane, imati jedan kljuc, odgovarajuce duzine, zasticen jednim dobrim passphrase-om, nudi mnogo vise. Namerno insistiram na pass-phrase, a ne word, posto je po meni jako dobra praksa koristiti slozene recenice kao sifre. Vecina korisnika je u stanju da zapamti jednu realtivno dugu recenicu, sa sve interpunkcijskim znakovima, i koristi je kao sifru. To je dovoljno dugo da se odupre vecini napada bilo silom, bilo recnikom.

Za prenosni racunar je idealno dodati i enkripciju celog diska, ili bar /home particije, gde eventualno ima smisla koristiti drugu sifru. Ne koristim notebook, ali nekada je bila popularna prica o hardverskoj enkripciji uz pomoc TPM modula, cak je valjda i Linus nesto radio na tome da se to podrzi kako treba... Uz tako sifrovan /home i jos dodatno zasticen kljuc, imas vise nego dovoljno vremena da detektujes upad, ili konstatujes kradju, dodjes do mesta odakle mozes da komuniciras i revoke-ujes taj kljuc pre nego sto bude zloupotrebljen.

Ponovo, ne vidim nikakvu svrhu u vise od tri sifre (gore navedene dve, plus jedna za login), niti potrebu da se kljucevi izbegavaju. Jedino sa cime se slazem je "disable root login". Promena porta je suvisna, postoje i drugi nacini da se odredjeni IP-ovi blokiraju u slucaju velikog broja napada, ako ti to bas smeta.

Previse paranoje najcesce ima kontraproduktivne rezultate. Mnogo je bolje pomoci korisniku da odradi neke osnovne stvari, posto ce ga i to zastititi od 99% napada, pre svega od svih random napada. Dobra zastita racunara koji je dostupan sa mreze od ciljanog napada nije nesto sto prosecan korisnik moze, ili ima vremena da uradi. S'druge strane, taj koji je meta ciljanog napada nekog profesionalca obicno zna da ima nesto jako vredno i stiti se pre svega unajmljivanjem ljudi koji su takodje strucni. Moja je teorija uvek bila da, ako neko treba da potrosi vise novca da upadne u racunar nego sto vrede podaci na tom racunaru on to nece ni raditi. [ nemysis @ 09.10.2008. 19:17 ] @

Citat: nkrgovic: Mozda je tebi to mali procenat, ali kad ti treba da na brzinu pristupis, onda ti znaci da imas standardni port... Da ne ulazim u druge razloge, tipa nalazis se u nemom cudnom LAN-u, sa jos cudnijim firewallom....

To je tačno za onoga ko ulazi u takve mreže, on ne treba da menja, ali za normalne mreže to ne važi.

Citat: nkrgovic: S'druge strane, imati jedan kljuc, odgovarajuce duzine, zasticen jednim dobrim passphrase-om, nudi mnogo vise. Namerno insistiram na pass-phrase, a ne word, posto je po meni jako dobra praksa koristiti slozene recenice kao sifre. Vecina korisnika je u stanju da zapamti jednu realtivno dugu recenicu, sa sve interpunkcijskim znakovima, i koristi je kao sifru. To je dovoljno dugo da se odupre vecini napada bilo silom, bilo recnikom.

U pravu si Thomas Falkner (SSH absichern) piše isto to.

Ali prvo se mora ostvariti veza preko šifre i probati da li ide preko ključa, da ne bi sami sebe isključili.

Citat: nkrgovic:

Za prenosni racunar je idealno dodati i enkripciju celog diska, ili bar /home particije, gde eventualno ima smisla koristiti drugu sifru.

Za to su dobri truecrypt i cryptsetup a to objašnjavaju LQ, Ecrypted Containers, Linux Planet

Trebalo bi i zabraniti ne samo root-u da se može ulogovati nego i ostalim "normalnim" korisnicima.

DenyUsers root admin guest test user info bin daemon adm lp sync shutdown halt mail news uucp operator games ftp smmsp mysql rpc sshd nobody apache www wwwrun httpd irc

Nije loše ni grupe ograničiti.

DenyGroups root daemon sys adm disk floppy dialout tape video bin lp mem kmem tty floppy mail news uucp man games slocate utmp smmsp mysql rpc sshd shadow ftp nogroup console xcdwriter

Denyhosts je takođe veoma efikasan protiv napadača.

Mogu se definisati i IP adrese sa kojiih je dozvoljeno logovanje. Ali nije za Laptop-ove.

/etc/hosts.allow

[Ovu poruku je menjao nemysis dana 09.10.2008. u 20:41 GMT+1][ Jbyn4e @ 10.10.2008. 11:38 ] @

Citat:

Denyhosts je takođe veoma efikasan protiv napadača.

Koristio Denyhosts, pucao (SLES 9) je malo pa malo, nije imao mogucnosti da me zastiti od svega i svacega. Ali zato fail2ban ima L;) i pokazao se kao veoma dobra alatLJika :)

[ nemysis @ 13.10.2008. 22:03 ] @

Koristim i denyhosts i fail2ban, pa ko sta ubode.

[ Srđan Pavlović @ 31.12.2008. 06:04 ] @

Za Ubuntu korisnike, samo da uputim na dokumentaciju za program ufw:

/usr/share/doc/ufw/README.Debian

Citat: ufw can be thought of two parts, the ufw command-line program and the ufw

framework. The ufw command is intentially kept as simple as possible, so users

can do common tasks more easily. The framework (ie the bootscripts, setup of

the chains (see above), sysctl configuration, etc) is very flexible, and since

ufw is simply a frontend for iptables, anything that can be done with iptables

can be done within the ufw framework.

Znaci, ufw u isto vreme omogucava jednostavna podesavanja firewalla kao sto su recimo:

sudo ufw enable (ukljucivanje firewall-a i ukljucivanje startovanja prilikom dizanja sistema),

sudo ufw allow 8010 (otvaranje tcp i udp 8010 porta),

i tako dalje, a opet pruza mogucnost i preciznog podesavanja preko svog framework-a

za rad sa iptables-ima, za one koji imaju potrebu za "finijim" podesavanjima.

Dakle, ufw je u sustini frontend za iptables.

[ nemysis @ 09.03.2009. 11:33 ] @

Zaštitu treba staviti na sam početak svih protokola.

Verovatno je već instalisano TCP Wrappers

paludis -ip tcp-wrappers

Prvo se izvršavaju pravila iz

/etc/hosts.allow

normalno ako je tu nešto dozvoljeno onda se pušta prolaz.

Ako se ne nađe pravilo koje nešto dozvoljava onda se gledaju dalja pravila u

/etc/hosts.deny

Normalno u fajlama se gledaju pravila odozgo na dole.

Dozvolite samo željenim adresama da mogu ulogovati preko raznih protokola.

Pažnja, samo ako sve generalno zabranite u /etc/hosts.deny, što je normalan postupak.

Onda su zabranjeni svi protokoli i sve adrese.

Neki će reći da je to paranoično, ali sigurno je sigurno.

Ako tako uradite u Vaš kompjuter može ući samo onaj kome izričito ovde date pristup,

to jest dozvolite adresu i protokol koji druga strana koristi.

/etc/hosts.allow

#

# hosts.allow<->This file describes the names of the hosts which are

#<-----><------>allowed to use the local INET services, as decided

#<-----><------>by the '/usr/sbin/tcpd' server.

#

# http://www.redhat.com/docs/man...ide/s1-tcpwrappers-access.html

# Allow All Local Traffic

ALL : LOCAL

vsftpd: xxx.xxx.xxx.*: export VSFTPD_LOAD_CONF /etc/vsftpd/vsftpd_tcp_wrap.conf

vsftpd: 192.168.1.33: export VSFTPD_LOAD_CONF /etc/vsftpd/vsftpd_tcp_wrap.conf

vsftpd: some.homelinux.com: export VSFTPD_LOAD_CONF /etc/vsftpd/vsftpd_tcp_wrap.conf

vsftpd: 192.168.1.4: DENY

# SSH Server Access, uncomment to allowremote access

# Ni slučajno, ovim otvarate širom vrata za SSH napade!

#sshd: ALL

# Bolje ne koristiti, ali se mora koristiti za dinamičke adrese

#sshd: KNOWN

# Lokalno na drugi način

sshd: 192.168.1.0 / 24 : ALLOW

#sshd: 10.0.xxx.0 / 24 : ALLOW

# Stalne adrese, pišite tačno ko je ko, da imate pregled

# Prva adresa

sshd: xxx.xxx.xxx.xx : ALLOW

# Druga adresa

sshd: xx.xxx.xxx.xx : ALLOW

# Treća adressa

sshd: xxx.xxx.xxx.xx : ALLOW

# Dinamičke adrese

# Prva adresa

sshd: some.homelinux.com : ALLOW

# Druga adresa

sshd: some.no-ip.biz : ALLOW

# Možete koristiti i Wildcards (*, ?)

# Oprezno, bolje je da tačno kažete kome dopuštate ulaz

#sshd : some*.homelinux.com : ALLOW

# Ako hoćete preko SSH i X Protokola da se povežete

#sshdfwd-X11: host2.host3.com

Već rečeno, ali najbolje je da sve protokole i adrese zabranite u ovoj fajli.

Desilo mi se jedanput da adresa nije bila dozvoljena a uspela je da se uloguje!

U /etc/hosts.deny je bila opcija

sshd: UNKNOWN

Znači svi koji su poznati KNOWN biće dozvoljeni ili ne zabranjeni.

Jer ja nisam imao nikakve napade i nisam bio stavio generalnu zabranu.

Ta osoba je već ulazila kod mene preko statične adrese, znala je korisnika i šifru, jer mi je dobro poznata.

Odjedanput sam video u logovima da se neko ulogovao sa potpuno nepoznatom dinamičkom adresom,

ali ispravno sa tačnim korisnikom i šifrom.

Kontaktirao sam ga i rekao mi je da je njegov Provajder nešto promenio u svojoj konfiguraciji.

Da bih u budućnosti sprečio takva iznenađenja, odmah sam sve generalno zabranio

i u /etc/hosts.allow dozvolio tu adresu sa objašnjenjem ko je to.

/etc/hosts.deny

#

# Sve sam probao ali ovo najbolje radi i najsigurnije je

# Zabrana za sve protokole i adrese

ALL: ALL

#Sve zabranjeno sem nepoznato

#ALL: ALL EXCEPT UNKNOWN

# Ovo sam dosta dugo koristio

#sshd: UNKNOWN

#ALL: ALL EXCEPT KNOWN

#sshd: ALL

#sshd: ALL EXCEPT KNOWN

# Sve zabraniti nekoj adresi

#ALL: 207.158.0.0/18

# Zabraniti za SSH logovanje iz nekih država

#sshd: .cn, .cn.net, .cn.com, .jp, .jp.com

[ notnowjohn @ 15.11.2010. 13:32 ] @

Ufw status:

Code:

Status: active

Logging: on (full)

Default: deny (incoming), allow (outgoing)

New profiles: skip

To Action From

-- ------ ----

23 DENY IN Anywhere

9000 DENY IN Anywhere

10000 DENY IN Anywhere

3306 DENY IN Anywhere

21 DENY IN Anywhere

80 DENY IN Anywhere

631 DENY IN Anywhere

Nmap:

Code:

$ sudo nmap -sS ??????????????????

Starting Nmap 5.00 ( http://nmap.org ) at 2010-11-15 13:45 CET

Note: Host seems down. If it is really up, but blocking our ping probes, try -PN

Nmap done: 1 IP address (0 hosts up) scanned in 3.28 seconds

Sa -PN:

Code:

$ sudo nmap -PN ???????????????

Starting Nmap 5.00 ( http://nmap.org ) at 2010-11-15 13:45 CET

Interesting ports on ???????????? (?????????????/):

Not shown: 999 filtered ports

PORT STATE SERVICE

80/tcp open http

Nmap done: 1 IP address (1 host up) scanned in 6.83 seconds

Probao sam i ovo: http://www.foogazi.com/2008/04...ck-incoming-access-to-port-80/

Imate li neko objasnjenje/resenje? Bio bih zahvalan na pomoci... [ B-r00t @ 21.04.2011. 16:49 ] @

Zanima me kolika je mogucnost da vam neko nanese stetu (upadne u komp ili kako bi mnogo rekli "hakuje") ako nemate ni jedan otvoren port i skeniranja sa nmap ne pokazuju koji je operativni sistem u pitanju...

Kada skeniram localhost dobijem ovo:

sudo nmap -A -O -sV -n -P0 localhost

Code:

Starting Nmap 5.51 ( http://nmap.org ) at 2011-04-21 17:45 CEST

Nmap scan report for localhost (127.0.0.1)

Host is up (0.000046s latency).

Other addresses for localhost (not scanned): 127.0.0.1

All 1000 scanned ports on localhost (127.0.0.1) are closed

Too many fingerprints match this host to give specific OS details

Network Distance: 0 hops

OS and Service detection performed. Please report any incorrect results at http://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 3.20 seconds

Isto ovo dobijem i kada skeniram sa nekog drugog racunara... [ B-r00t @ 21.04.2011. 16:54 ] @

@notnowjohn Samo ugasi apache...

Code:

sudo apachectl stop

ili

Code:

sudo /etc/init.d/apache2 stop [ Mr. Rejn @ 22.08.2011. 15:26 ] @

nemysis kako da dozvolim pristup spolja na port 80/http pomoću host.allow fajla,dal mogu da aktiviram

te promene bez restarta?Imam i firewall aktiviran (opensuse),dal je firewall u koliziji sa hosts.allow/deny?

[ maksvel @ 09.02.2012. 23:10 ] @

Jeste skroz okasnelo, ali je tema top, pa da ne ostane nedorečeno...

1. Nisu u koliziji, paket prvo stiže u iptables, pa se onda proverava hosts.allow/deny.

2. Pravila stupaju na snagu bez restarta.

3. Za http, nešto ovako:

U hosts.deny: ALL:ALL

U hosts.allow: httpd:ALL

Detaljno o pravilima: http://www.centos.org/docs/5/h...uide-en-US/ch-tcpwrappers.html[ maksvel @ 28.02.2012. 22:32 ] @

Linus vs. OpenSuse: https://plus.google.com/u/0/10...225130002912/posts/1vyfmNCYpi5

Zanimljivo je da Linus koristi Linux na MacBook Airu :) [ frostee @ 16.08.2012. 11:11 ] @

Procitao sam sve vase postove i vidim da dosta znanja o zastiti cirkulise ovde, ali jedna stvar me kopka: Dobro ajde nema toliko malware-a i virusa za Linux ali koliko je on zasticen od hakovanja i upada u sistem? Danas svaki klinac koji krece sa ucenjem programiranja i hakovanja prvo rastavi Linux i kada magistrira na njemu onda prelazi na Windows. To sto niko nije zainteresovan da pravi viruse za Linux ne znaci da ti isti ne mogu da provale u neciji sistem. Naravno ne pricamo o nekome ko zna da skine keylogger i uz uputstva ubaci u tudji komp, pricamo o nekom ko ima znanja da upadne u vas sistem. Koliko je zapravo Linux "bezbedan" od ovakvih stvari? Ja i sam ne znam puno o programiranju pa sam uz pomoc uputstava sa interneta nasao root sifru na linuxu u domu kod mene i modifikovao neka podesavanja(svrha je bila da sakrijem torrent klijent kako bi nonstop skidao Pawn Stars(30GB)).

[ component @ 16.08.2012. 11:50 ] @

Citat: frostee: nasao root sifru na linuxu

I na Linuxu i na Windowsu je lako doći do kriptovane šifre za lokalnog admina odnosno root-a. Takođe, lako je ukloniti tu šifru. Ono što je teško je saznati koja je to šifra. Ako si to uspeo onda je root šifra bila zaista jadna. Ali to sve nema veze sa sigurnosti u Linuxu.

Linux (a i nove generacije Windowsa) su poprilično zaštićeni od upada u sistem spolja. Ako napadač ima fizički pristup mašini jedina zaštita je kripovanje podataka. [ bojan_bozovic @ 17.06.2016. 11:45 ] @

Još da dodam, wine može da bude vektor za napad. Ne samo da nema nikakav sandbox već je $HOME na izvolte, a zero-day može i samo za local exploit, ne za remote, jer je napadač već logovan i onda ownuje ceo sistem. Wine ni pod razno za sumnjiv softver jer nema punu podršku za software signing (Authenticode) koji MS koristi u Windowsu. Kao ne treba, nije nego, zafali i developerima koji koriste linux za razvoj windows aplikacija.

Windows+Sandboxie je malo bolje rešenje, bar što se sigurnosti tiče, ali opet moraš da se plašiš da se ne progura zero day. Nešto kao kernel mode jail na BSD, ali dobar zero day probija i to.

[ Marko_R @ 17.06.2016. 20:09 ] @

Najveći trojanac u kompjuteru je systemd koji su od skora počele da koriste sve glavne Linux distribucije izuzev Gentoo-a. Kladim se da su ga Amerikanci izmislili da bi ceo Linux deo Interneta napravili na jednu veliku bot mrežu koja se po potrebi može iskoristiti za špijuniranje i sabotiranje onih u kojima vide svoje neprijatelje ili rivale.

[ Ivan Dimkovic @ 17.06.2016. 20:27 ] @

Sto bas systemd? Gro Linux koda danas komituju americke firme (Google, Intel, TI, IBM, Red Hat). Ako sumnjas da su ti amerikanci zatrovali Linux, tesko da ce ti pomoci izbor distribucije bez systemd-a.

IMHO, najbolje je OS, koji god, smatrati kompromitovanim i osigurati ogranicen pristup masini kako od strane lokalnih korisnika tako i od strane mreznog saobracaja. Minimizovanje demona/servisa, otvorenih portova, promena standardnih portova, firewall, enkripcija podataka, itd. itd.

[ Marko_R @ 17.06.2016. 21:14 ] @

Za sve glavne softvere postoje zamene, npr. kFreeBSD umesto Linux-a, LXDE umesto Gnome. Pominje se i zamena za udev. To su sve softveri koje programiraju ljudi bliski Red Hat-u i sličnim firmama gde je sve podređeno profitabilnosti. Takvi programeri imaju šablone mišljenja koji uvek dovode do istih tipova ranjivosti u softveru pa zato sofisticirani napadači, kao što su tajne službe, uvek mogu da pronađu mnoge načine da ovladaju takvim računarom. S druge strane, programer koji misli slobodno će uvek brižljivo napraviti takav sistem koji će biti sveobuhvatno zaštićen, što tajnim službama ne odgovara, jer bi ih pronalaženje ranjivosti mnogo skuplje koštalo.

[ bojan_bozovic @ 17.06.2016. 21:39 ] @

Upravo tako. Mogao bi se stvoriti zaista minimalan sistem, sa ili bez GUI, koji bi bilo moguće formalno verifikovati (i imao bi nula ranjivosti), ali bi programeri imali problema sa policijom i tajnim službama. Uglavnom same tajne službe/vojske koriste custom OS-eve koji jesu formalno verifikovani, nisu nikada vezani na internet i imaju fizičko obezbedjenje.

https://en.wikipedia.org/wiki/...ter_System_Evaluation_Criteria

Citat: A — Verified protection[edit]

A1 — Verified Design

Functionally identical to B3

Formal design and verification techniques including a formal top-level specification

E sad, problem sa time je sledeći, verovatno bi bio podržan samo jedan tip matične ploče i grafičke kartice, a možda i procesora (mogući su bagovi i u hardveru zbog kojih bi OS bio kompromitovan). Ipak malo ljudi ima potrebu da se brani od nečega tako sofisticiranog kao što je Stuxnet.

[Ovu poruku je menjao bojan_bozovic dana 17.06.2016. u 22:56 GMT+1][ Aleksandar Đokić @ 17.06.2016. 22:05 ] @

Sta bese radio Stuxnet? Podizao frekvenciju svakih 27 dana za nesto malo na onim nuklearnim "necegazanesto", pa time brze unistavao "neke centrifuge" i tako usporio razvoj iranskog nuklearnog programa?

[ Ivan Dimkovic @ 17.06.2016. 22:08 ] @

Citat:

programer koji misli slobodno će uvek brižljivo napraviti takav sistem koji će biti sveobuhvatno zaštićen

Svaki programer je ljudsko bice i pravi greske.

Zbog toga se ozbiljna sigurnost ne oslanja na imaginarna bica i imaginarni kod bez bagova. [ bojan_bozovic @ 17.06.2016. 22:11 ] @

Baš tako. Koristio je ČETIRI zero daya i dva ukradena Authenticode certifikata za nometan kernel "rad", plus što je koristio exploite u Siemens CNC softveru i sadržao prvi PLC rootkit. ;) Da li su NSA/CIA ili Mossad iza toga nije utvrđeno sa sigurnošću. ;) Radio je tako što bi u tajnosti (korisnik bi u Siemens softveru video samo da je sve OK) menjao frekvenciju rada centrifuga sa 2 Hz na 1000+ Hz i nazad, uništavajući ih.

[ Panta_ @ 18.06.2016. 06:57 ] @

Sto kaze Ivan, zasto bas systemD ciji je kod dostupan? Mnoge linux distribucije omogucuju kroz svoje repository-e instalaciju nonfree softvera ciji source-code nije dostupan, Debian, Ubuntu, Arch, Mint... Na primer, Debian je uklonio nonfree pakete iz main riznice, ali ih i dalje distribuira kroz non-free riznicu. Ima i distribucija koje sadrze samo slobodan softver, pa ko voli ;). [ bojan_bozovic @ 18.06.2016. 07:23 ] @

Još je gore Panto_ zavisiti od binary bloba koji je ranjiv i bug je nemoguće ispraviti jer vendor ne daje pet para. Ko je postavljao Quake III server i sl. to zna.

[ zelov @ 27.02.2017. 02:26 ] @

Mislim da polazna tocka sigurnosti na Linuxu i Winzima,

je apsolutno pojam dva razlicita svijeta.

WIndows alati se vecinom preuzimaju apsolutno bilo di sa interneta, s xy satranica,

i napdaci cesto kreiraju malware i spy- alate, kako bi zarazili xy korisnika.Dok vecina linux paketa se preuzima

iz provjerenih izvora

Daleko je veca sansa da cete na winzima popusit virus , i to vjerojatno apsolutno random

nego da ce se ista stvar dogoditi na Linuxu.

Defintivno, kod online servisa, sve je opet jako upitno o kakvoj kradji se radi, i da li se koristi nekakav propust tog servisa

pa pljackanje vas, mozda i nema nikakave veze s vama samima.

Svakako da postoje mnoge vrste napada i na Linxue, i nije da su aposlutno odbojni, ali Linux napadi nisu nesto

sto se desava rendom po internetu, vec su to vise ciljani napadi, gdje su napadaci daleko vise educirani, i gdje napadaju vecinom

ljude koji stoje iza tih Linuxa koji su takodjer educirani da se brane od istih situacija.

Meni je smijesna ta recenica , sve sto korisnik zelije vasa root sifra.

Naravno da sve sto netko zelis je root sifra.

Ali i za to postoji rjesenje, i moze se server podesiti putem kripto kljuceva i sifre, podesit monitoring aposlutno svake stavke mojeg operativnog sustava, pa

napadac moze da pokusava neke metode, ali sve zavisno je o onome tko je podesio sustav, hoce li bit uspijesno,i hoce li to doznati na vrijeme.

Na kraju krajeva poanta Linuxa je da korisnik ima aposlutnu kontrolu nad svojim racunalom, a ne obrnutno.

To kod Windowsa nemozemo reci, na kraju krajeva, daj laptop s Linuxima i WIn obicnom korisniku,da ide po netu i surfa malo. Da vidimo koji ce laptop prije zavrsit sjeban i zarazen :D

[ maksvel @ 19.12.2017. 10:16 ] @

Nađoh baš korisne resurse na ovom sajtu: https://www.cisecurity.org

Imaju i vrlo detaljne benčmark-dokumente: https://www.cisecurity.org/cis-benchmarks/ Traže registraciju, jedino to.

U prilogu je dokument za CentOS 7 (300+ strana)

Copyright (C) 2001-2024 by www.elitesecurity.org. All rights reserved.

|