[ starkg @ 03.01.2014. 12:23 ] @

|

| Je li moguce limitirati broj konekcija po korisniku, sada koristim ovo pravilo ovo vazi za celu mrezu. (8racunara +10mobilnih)

/ip firewall filter chain=forward in-interface=lan out-interface=wan limit=1000,1500 action=accept

/ip firewall filter chain=forward in-interface=lan out-interface=wan action=drop

Zanima me je li moguce po korisniku cini mi se da neki torenti koji imaju veliki broj sidera, da kod njih ide vise konekcija, sad ja ne znam je li to mikrotik radi prema potrebama da kad i drugi povuce on "izjednaci"

Pokusao sam da limitiram zamo mene za probu i po IP adresi i po MAC adresi ali ne ide opet se odnosi na mrezu. |

[ Mile-Lile @ 03.01.2014. 13:02 ] @

Code:

/ip firewall filter add chain=forward protocol=tcp connection-limit=250,32

ovo nije ograničenje u jedinici vremena (sekundi) nego ograničeno na 250 konkurentnih tcp konekcija po korisniku (/32 podmrežna maska = jedan host)

ako te torenti muče trebalo bi i udp konekcije ograničiti... [ starkg @ 03.01.2014. 13:10 ] @

Ma samo gledam kako da sto lepse resim stvari, UDP istim pravilom kao i TCP?

[ Mile-Lile @ 03.01.2014. 13:33 ] @

isto, samo nisam siguran da li je kod ipchains moguće nešto tipa protocol=all ili protocol=!tcp (ovo drugo bi značilo svi NE tcp protokoli)...

torrentima daj najniži prioritet (ako koristiš QoS), to je najbolje rešenje + limit po korisniku...

[ starkg @ 03.01.2014. 14:13 ] @

Ok, puno hvala za ideju a ja cu malo pogledati MikrotIK Wiki pa cu se snaci i reci ovde u temi sta sam nasao.

Hvala puno.

[ Aleksandar Đokić @ 03.01.2014. 14:47 ] @

Citat: ako te torenti muče trebalo bi i udp konekcije ograničiti...

Mile, UDP je "connection-less", tako da u stvari ne postoji UDP "konekcija".

Mada je tacno da od verzije (cini mi se) 5.7 u Mikrotiku moze da se ogranici i broj UDP "strimova". [ zivanicd @ 03.01.2014. 15:23 ] @

Moja preporuka ti je da ne ogranicavas NIKAKO tcp konekcije...

Stace se desiti: Neko ce upaliti torrent i on ce mu "pojesti" sve TCP konekcije, pa kada bude zeleo da otvori bilosta na internetu preko web browsera dobice "this page cannot be displayed" :) Pa ce reci da mu internet ne radi...

Uzmi ti lepo L7 torrent regexp i filtriraj samo torente ili sta vec hoces da filtriras...

[ bmarkovic06 @ 03.01.2014. 20:06 ] @

Ovo su ti neki regexp za torente,ako imas jos neke svoje sto znas ti dodaj, al mislim da je ovde dosta toga uvrsceno.

/ip firewall layer7-protocol

add name="Torrent DNS" regexp="\93^.+(torrent|thepiratebay|isohunt|entertane|demonoid|btjun\

kie|mininova|flixflux|torrentz|vertor|h33t|btscene|bitunity|bittoxic|thunderbytes|enter\

tane|zoozle|vcdq|bitnova|bitsoup|meganova|fulldls|btbot|flixflux|seedpeer|fenopy|gpirat\

e|commonbits).*\\\$\93"

add name="Torrent Sites" regexp="\93^.*(get|GET).+(torrent|hepiratebay|isohunt|entertane|de\

monoid|btjunkie|mininova|flixflux|torrentz|vertor|h33t|btscene|bitunity|bittoxic|thunde\

rbytes|entertane|zoozle|vcdq|bitnova|bitsoup|meganova|fulldls|btbot|flixflux|seedpeer|f\

enopy|gpirate|commonbits).*\$\93"

I samo primeni pravilo filtra za broj konekcija itd za ove l7 regexp kao sto Zivanic rece.

Mozes i totalno dropati bilo sta sto se tice ovih l7 i torenata

Tipa :

add action=drop chain=forward comment="Blokiraj P2P" p2p=all-p2p

add action=drop chain=forward comment="Blokiraj torent sajtove" layer7-protocol="Torrent Sites"

add action=drop chain=forward comment="Blokiraj torrent DNS pretragu" dst-port=53 layer7-protocol="Torrent DNS" protocol=udp

add action=drop chain=forward comment=keyword_drop content=torrent

add action=drop chain=forward comment=trackers_drop content=tracker

add action=drop chain=forward comment=get_peers_drop content=getpeers

add action=drop chain=forward comment=info_hash_drop content=info_hash

add action=drop chain=forward comment=announce_peers_drop content=announce_peers

Ali to totalno zabranjuje torente (cek i njihovu pretragu) ne ogranicava ih.

[ Aleksandar Đokić @ 03.01.2014. 21:15 ] @

Najbolji L7 regexp koji sam ja nasao:

Code:

^(�bittorrent protocol|azver�$|get/scrape\?info_hash=)|d1:ad2:id20:|�'7P\)[RP]

Naravno, enkriptovani P2P nije moguce nikako "uhvatiti". Najbolje sto mozes uraditi je da napravis dobas QoS, koji ce dati prioritet bitnom saobracaju. Ostalom saobracaju cak mozes i ograniciti broj konekcija.

[ Mile-Lile @ 04.01.2014. 07:36 ] @

Citat: Aleksandar Đokić:

Citat: ako te torenti muče trebalo bi i udp konekcije ograničiti...

Mile, UDP je "connection-less", tako da u stvari ne postoji UDP "konekcija".

Mada je tacno da od verzije (cini mi se) 5.7 u Mikrotiku moze da se ogranici i broj UDP "strimova".

To je velika mana RuterOS-a. Što još uvek koristi ipchains a ne iptables... ipchains ne podržava sve protokole zato je u novijim kernelima (iznad 2.6) Linux-a zamenjen sa iptables.

Baš me zanima šta će uraditi ljudi iz Mikrotika kada iskompajliraju novije verzije. I da li će morati da objave "source code" kod zbog GPL ili će i dalje ostati "proprietary"... Opasni su ti vaši "Letonci":)

Izvinjavam se postavljaču za OT. Volim da peckam ove ljubitelje MT-a:)

Nepažljivo sam upotrebio izraz UDP konekcije a mislio sam na UDP protokol... na nekim torrent klijentima piše "prefer UDP connections"... naravno da je ovo neispravno...

E, sad nešto o mojim iskustvima sa ograničavanjem broja konekcija... Torent klijent otvori mnogo konekcija u trenutku (prvih 30 sekunndi) ali nakon par minuta se sve smiri i bukvalno sa stotinak konekcija vuče punom brzinom (čak i gde je propusna moć 10 mbps i više)....

Zato je dobro da se na ruteru podesi "trajanje konekcija(timeouts)"... ddwrt (i svi firmweri otvorenog koda zasnovani na Linux-u Tomato, Gargoyle, Shibby itd.) ima tzv. "TCP Congestion Control" (Vegas, Hybla, Westwood...) koji je najbolji mehanizam za izlaženje na kraj sa P2P... Klijent ne oseti ništa a ruteru daje odličnu stabilnost....

[Ovu poruku je menjao Mile-Lile dana 04.01.2014. u 08:46 GMT+1][ Mile-Lile @ 04.01.2014. 07:55 ] @

Inače, Aleksandre moguće je uhvatiti i enkriptovani P2P...

pre nego se uspostavi enkriptovana konekcija, klijent šalje paket od par bitova kojim zahteva enkriptovanu konekciju...

Ima ljudi koji koriste wireshark da identifikuju te pakete i onda prave L7 "patterne"... Ovo radi verovao ili ne kao sat...

[ Aleksandar Đokić @ 04.01.2014. 09:20 ] @

Citat: u novijim kernelima (iznad 2.6) Linux-a zamenjen sa iptables

RouterOS v6.x koristi Kernel v3.3.5+.

Citat: da li će morati da objave "source code" kod zbog GPL ili će i dalje ostati "proprietary"

Ja sam prvi za to da se sve sto je GPL objavi (bilo da je RouterOS ili kod nekog "embedded" uredjaja).

Citat: moguće je uhvatiti i enkriptovani P2P...

Da li mislis da ljudi koji su pravili sam "uTP" protokol nisu mislili na to?

Kazes radi kao sat bez ikakvog primera i mi jedino da ti verujemo na rec. [ Mile-Lile @ 04.01.2014. 12:36 ] @

Citat: Aleksandar Đokić:

Kazes radi kao sat bez ikakvog primera i mi jedino da ti verujemo na rec.

"works for me"

Pa, ja sad mogu da okačim slike, ali ti ćeš verovatno reći kako su nameštene u PhotoShopu...

Koristim Vuze kao klijent. Uključim forsiranu enkripciju na klijentu. Na ruteru koji koristi ddwrt ima opcija "catch all P2P"... Kroz klijent ne prolazi ništa. Čak sam radi testiranja ostavljao da celu noć radi klijent, i skine 0% (kažu da ima manje peer-ova koji koriste enkripciju pa treba vremena). Ikonice koje se tiču portova nisu crvene (na klijentu) ali nema saobraćaja. ddwrt koristi modul IPP2P... o njemu možeš pročitati ovde http://www.ipp2p.org/ Mada je razvoj ovog modula prestao, jer ih je otkupila neka firma koja radi profi mrežnu opremu. Kada sam ukucao ključne reči bittorent i encrypted traffic na wiki sam našao ovo http://en.wikipedia.org/wiki/BitTorrent_protocol_encryption i evo ga citat samo jedne rečenice

Citat: Protocol header encryption (PHE) was conceived by RnySmile and first implemented in BitComet version 0.60 on 8 September 2005. Some software like IPP2P claims BitComet traffic is detectable even with PHE.[5] PHE is detectable because only part of the stream is encrypted. Since there are no open specifications to this protocol implementation the only possibility to support it in other clients would have been via reverse engineering.

Ovo sam sve na brzinu, iz googla...

ovo je deo mog "dmesg" samo da vidiš da postoji modul

Code:

<6>[ 0.420000] Netfilter messages via NETLINK v0.30.

<6>[ 0.420000] nf_conntrack version 0.5.0 (455 buckets, 1820 max)

<4>[ 0.430000] nf_conntrack_rtsp v0.6.21 loading

<4>[ 0.440000] nf_nat_rtsp v0.6.21 loading

<6>[ 0.440000] ip_tables: (C) 2000-2006 Netfilter Core Team

<6>[ 0.440000] IPP2P v0.8.2 loading

<6>[ 0.450000] TCP: westwood registered

<6>[ 0.450000] TCP: hybla registered

<6>[ 0.450000] TCP: vegas registered

<6>[ 0.460000] NET: Registered protocol family 17

<5>[ 0.460000] Bridge firewalling registered

<6>[ 0.470000] 8021q: 802.1Q VLAN Support v1.8

<6>[ 0.470000] searching for nvram

<6>[ 0.480000] nvram size = 0

<6>[ 0.530000] Atheros AR71xx hardware watchdog driver version 0.1.0

<6>[ 0.540000] ar71xx-wdt: timeout=15 secs (max=42) ref freq=100000000

<6>[ 0.550000] VFS: Mounted root (squashfs filesystem) readonly on device 31:2.

<6>[ 0.560000] Freeing unused kernel memory: 156k freed

<7>[ 3.390000] ar71xx-wdt: enabling watchdog timer

<4>[ 3.500000] ag7100_mod: module license 'unspecified' taints kernel.

<4>[ 3.500000] Disabling lock debugging due to kernel taint

<6>[ 3.540000] ag7100_mii: probed

<4>[ 3.540000] eth0: Marvell 88E6060 PHY driver attached.

Ako mi i dalje ne veruješ, jedino da se nađemo na nekoj kafici pa da istestiramo zajedno i da objavimo rezultate ovde na forumu?

Verovatno postoje razni klijenti, i mnogo toga se menja neprestano i nemoguće je totalno blokirati p2p, a i zašto bi.... ali ja sam samo hteo da razbijem jedan mit da je nemoguće uhvatiti enkriptovani saobraćaj. Moguće je! Možda ne sa svim kućnim ruterima ali je moguće. Svako može da ukuca ključne reči i naći na googlu sam odgovor. Priča kako je to nemoguće je ZASTARELA!

Citat: RouterOS v6.x koristi Kernel v3.3.5+.

koji je kompajliran sa ipchains...

iptables ima Copyright i zato ga nisu ubacili u kernel...

Ukucaj u google "iptables vs ipchains" i videćeš da je Linux u kernelima iznad, čini mi se, 2.4 počeo da koristi iptables...

jedna od prednosti je zato što prepoznaje sve protokole...

odgovori sam sebi, da li možeš sa ipchains da mangluješ ICMP ili GRE? Možda može. Ja nisam toliko upućen, znam da kada sam ranije čitao ipchains podržava samo TCP i UDP protokole.

zato se i smatra da nije moderan firewall kao i zbog činjenice je "stateless"... taj koncept je napušten i smatra se da je "statefull" modernija varijanta...

E, zbog svega toga sam napisao da jedva čekam da vidim šta će se desiti ako MT objavi RuterOS-ov izvorni kod a, moraće ako želi da koristi sve prednosti Linux-a koji je zajednica razvijala...

Inače o MT-u stvarno mislim da je moćan. Imam jedan ruterčić u firmi mog druga koji povremeno održavam...

Ne bih da idem dalje od teme i da neko pomisli da reklamiram nekog drugog ili prozivam nekog, tako da neću više komentarisati... probaću da izvučem neke "regexp L7" iz ddwrt pa da ih ostavim ovde ako nekom zatreba da proba... kod ddwrt se zovu l7 patterns... na ddwrtu moguće je preko L7 i preko IPP2P identifikacija p2p saobraćaja... [ Mile-Lile @ 04.01.2014. 12:44 ] @

Code:

^(\x13bittorrent protocol|azver\x01$|get /scrape\?info_hash=|get /announce\?info_hash=|get /client/bitcomet/|GET /data\?fid=)|d1:ad2:id20:|\x08'7P\)[RP]

Code:

^\x13bittorrent protocol|d1:ad2:id20:|\x08'7P\)[RP]|^\x04\x17\x27\x10\x19\x80|^get (.*)User-Agent: bittorrent|^azver\x01$|^get /(scrape|announce)\?info_hash=|^.?.?.?.?.?.?[0-9]_BitTorrent

Code:

^get (/task/bt/.*|/task_recommend.*|/issupported )http/*[\x09-\x0d -~]

Code:

^get (/announce.php\?info_hash=.*|/announce\?info_hash=.*|/announce.php\?passkey=.*|/announce\?passkey=.*|/\?info_hash=.*|/data\?fid=.*)http/*[\x09-\x0d -~]

Code:

^\x01

Code:

^(\x13bittorrent protocol|azver\x01$|get /scrape\?info_hash=)

[ Aleksandar Đokić @ 04.01.2014. 13:57 ] @

Videces u mom prethodnu postu da sam stavio isti regexp kao i ti (i meni radi ali ne hvata sve trakere).

Citat: i mnogo toga se menja neprestano i nemoguće je totalno blokirati p2p

Ok, mislimo isto a pisemo razlicito. Moguce je, ali ne sve :).

Citat: da li možeš sa ipchains da mangluješ ICMP ili GRE? Možda može.  [ zivanicd @ 04.01.2014. 16:58 ] @

Sto se tice "hvatanja" p2p traffica, nikada necemo napraviti resenje koje radi 100%.

Mi smo odustali od bilo kog filtriranja portova jer na velikom saobracaju (500+ Mbps) to gubi smisao jer ubija ruter.

U nasoj praksi se pokazalo recimo da neki l7 p2p filteri jednostavno zabranjuju citanje trackera iz torrent fajla. Sve zavisi od klijenata.

Bittorent se koristi u 90% slucajeva, tako da ce ti sigurno pomoci l7 resenje.

Drugo resenje je da im podignes proxy u mrezi pa da im dozvolis full tcp sync ka proxy-u a da im ogranicavas ostalo...

Sve u svemu nisi napisao ni kakva je mreza u pitanju, ni sta hoces da postignes...

Ako prodajes internet preko ADSL-a drugarima, onda p2p moze da bude problem jer ne verujem da ce ADSL ruter da forwarduje saobracaj kada se napuni nat tabela (oko 1000 sesija).

Edit: ima par postova na ES vezano za filter p2p-a i limitiranje konekcija pa pretrazi...

Regexp koji smo mi koristili u testovima:

^(\x13bittorrent protocol|azver\x01$|get /scrape\?info_hash=|get /announce\?info_hash=|get /client/bitcomet/|GET /data\?fid=)|d1:ad2:id20:|\x08'7P\)[RP]

Edit 2:

Moze mnogo da se experimentise... recimo mozes da 'hvatas' p2p po portu 80 pa da dropujes taj saobracaj.

Takodje mozes da limitiras samo l7 markirane pakete na odredjeni broj po hostu, tako da time ne utices na rad ostalih tcp servisa kod klijenta.

Mozes da limitiras l7 udp strimove isto kao i tcp...

[ Aleksandar1987 @ 13.01.2015. 19:58 ] @

Citat: Mile-Lile:

Citat: Aleksandar Đokić:

Citat: ako te torenti muče trebalo bi i udp konekcije ograničiti...

Mile, UDP je "connection-less", tako da u stvari ne postoji UDP "konekcija".

Mada je tacno da od verzije (cini mi se) 5.7 u Mikrotiku moze da se ogranici i broj UDP "strimova".

To je velika mana RuterOS-a. Što još uvek koristi ipchains a ne iptables... ipchains ne podržava sve protokole zato je u novijim kernelima (iznad 2.6) Linux-a zamenjen sa iptables.

Baš me zanima šta će uraditi ljudi iz Mikrotika kada iskompajliraju novije verzije. I da li će morati da objave "source code" kod zbog GPL ili će i dalje ostati "proprietary"... Opasni su ti vaši "Letonci":)

Izvinjavam se postavljaču za OT. Volim da peckam ove ljubitelje MT-a:)

Nepažljivo sam upotrebio izraz UDP konekcije a mislio sam na UDP protokol... na nekim torrent klijentima piše "prefer UDP connections"... naravno da je ovo neispravno...

E, sad nešto o mojim iskustvima sa ograničavanjem broja konekcija... Torent klijent otvori mnogo konekcija u trenutku (prvih 30 sekunndi) ali nakon par minuta se sve smiri i bukvalno sa stotinak konekcija vuče punom brzinom (čak i gde je propusna moć 10 mbps i više)....

Zato je dobro da se na ruteru podesi "trajanje konekcija(timeouts)"... ddwrt (i svi firmweri otvorenog koda zasnovani na Linux-u Tomato, Gargoyle, Shibby itd.) ima tzv. "TCP Congestion Control" (Vegas, Hybla, Westwood...) koji je najbolji mehanizam za izlaženje na kraj sa P2P... Klijent ne oseti ništa a ruteru daje odličnu stabilnost....

[Ovu poruku je menjao Mile-Lile dana 04.01.2014. u 08:46 GMT+1]

Ja bih isto zeleo da ogranicim broj konekcija za p2p. Tacnije cilj mi je da u mrezi od 20ak racunara svi normalno surfaju ako jedan korisnik upali torrent. Interesuje me ovaj timeouts, deluje mi jako zanimljivo kroz pricu pa bih isprobao. Moze detaljno objasnjenje kroz winbox? Hvala unapred! [ Aleksandar Đokić @ 13.01.2015. 21:43 ] @

Mikrotik sada moze da limitira broj UDP "strimova' i TCP konekcija po IP adresi, a svakako mozes i sa l7 da uhvatis saobracaj pa mu smanji prioritet, ili dropuj u potpunosti.

A inace imao sam priliku da se igram sa dd-wrtom u poslednje vreme, i na kraju odustao i vratio se Tik-u. Ono sto oni zovu firmver je takva budzevina da je to neverovatno.

[ Aleksandar1987 @ 13.01.2015. 22:26 ] @

Ajde onda pomoc oko UDP-a. Kako sad da limitiram broj konekcija? Takodje ako moze objasnjenje kroz winbox. Nesto sam probavao ali ne znam da li to radi kako treba pa bi mi odgovarao detaljan postupak. Hvala unapred!

[ Aleksandar Đokić @ 14.01.2015. 11:30 ] @

Procitaj gore sta smo pisali, ne postoji "UDP konekcija". Kada saljes preko UDP-a nema uspostave, kreiranja konekcije.

Trebalo bi da radi standardno sa:

Code:

add chain=forward protocol=udp connection-limit=11,32 action=drop

a postoji i fazon sa adress list:

Code:

chain=forward action=add-src-to-address-list p2p=all-p2p connection-state=new protocol=udp

address-list=UDP over limit address-list-timeout=0s connection-limit=100,32 [ Aleksandar1987 @ 14.01.2015. 11:46 ] @

Jel moze objasnjenje za ovo gore? Gore si stavio action = drop. Zasto drop? I kako ja mogu da proverim to da li radi?

A dole mi nije jasno da kazes da nema UDP konekcija, a limitiras konekcije. U cemu je fora? Bojim se da ja to ipak ne kapiram kako treba. Inace pocetnik sam totalni pa sam zato i trazio preko winboxa kako se radi, a ne preko terminala. :(

[ Aleksandar Đokić @ 14.01.2015. 19:09 ] @

Mikrotik kao jednu UDP "konekciju" tj. strim racuna komunikaciju na jednom soketu tj. ip:port paru, i ako imas vise od X takvih ne dozvoljava nove. Otvori "connections" tab u firewall-u.

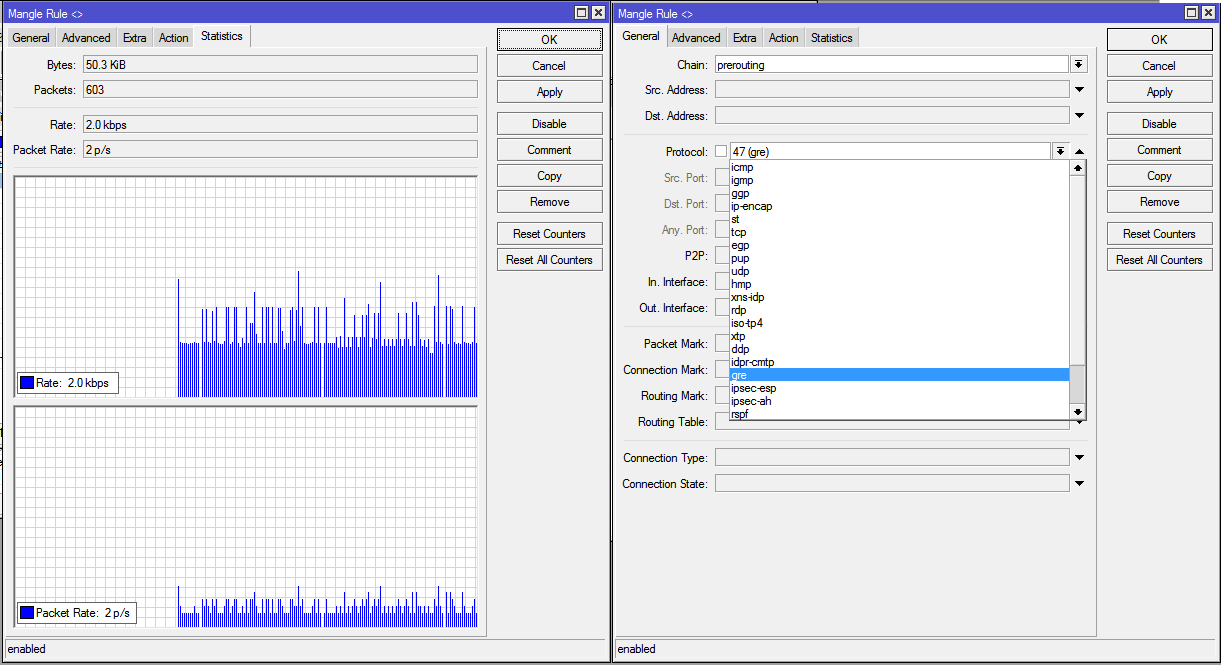

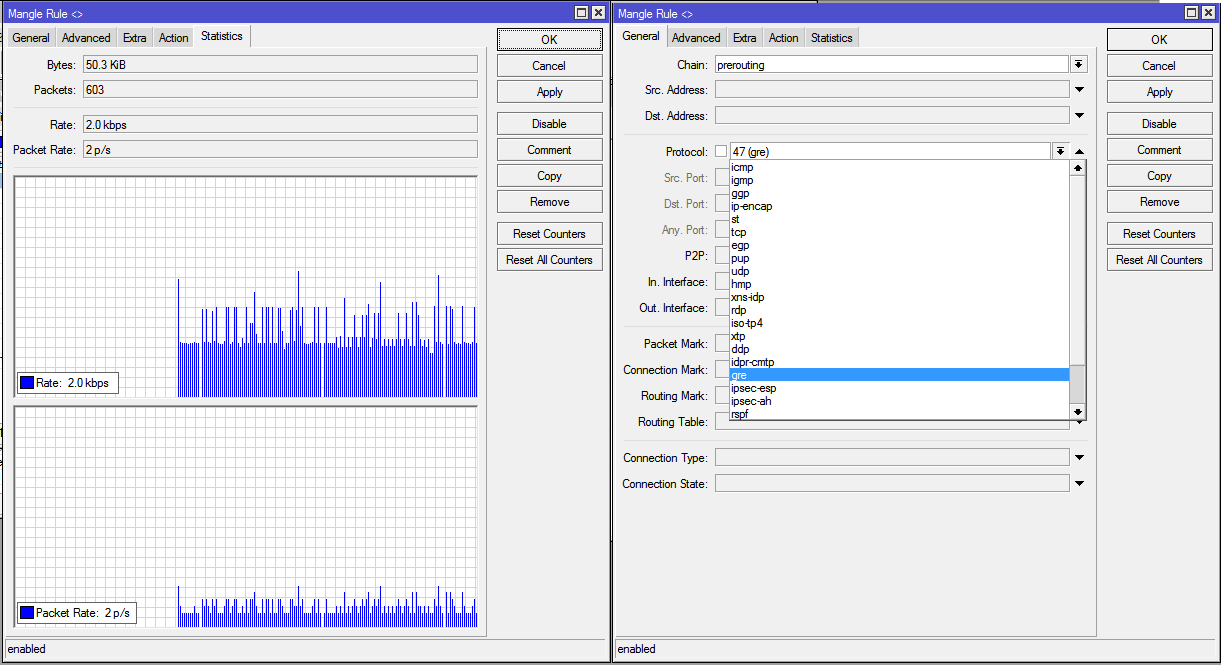

[ Aleksandar1987 @ 15.01.2015. 08:47 ] @

[ Aleksandar Đokić @ 15.01.2015. 19:56 ] @

Da, a jel imas uopste na nekoj ip vise od 80 "konekcija"?

I koja je verzija ROSa koji koristis?

[ Aleksandar1987 @ 15.01.2015. 22:38 ] @

A na koliko da stavim? Verzija je 6.24

[ Joja82 @ 17.01.2015. 21:37 ] @

pa probaj sa 10 npr da vidis da li ce da dropuje nesto?

[ Aleksandar1987 @ 18.01.2015. 10:06 ] @

Stavio sam na 10, samo mi jos pomozi i reci gde mogu da vidm da li dropuje nesto? I kako da podesim onaj timeing svake konekcije koliko da traje?

[ anon70939 @ 04.03.2015. 15:56 ] @

Citat: bmarkovic06:

Ovo su ti neki regexp za torente,ako imas jos neke svoje sto znas ti dodaj, al mislim da je ovde dosta toga uvrsceno.

/ip firewall layer7-protocol

add name="Torrent DNS" regexp="\93^.+(torrent|thepiratebay|isohunt|entertane|demonoid|btjun\

kie|mininova|flixflux|torrentz|vertor|h33t|btscene|bitunity|bittoxic|thunderbytes|enter\

tane|zoozle|vcdq|bitnova|bitsoup|meganova|fulldls|btbot|flixflux|seedpeer|fenopy|gpirat\

e|commonbits).*\\\$\93"

add name="Torrent Sites" regexp="\93^.*(get|GET).+(torrent|hepiratebay|isohunt|entertane|de\

monoid|btjunkie|mininova|flixflux|torrentz|vertor|h33t|btscene|bitunity|bittoxic|thunde\

rbytes|entertane|zoozle|vcdq|bitnova|bitsoup|meganova|fulldls|btbot|flixflux|seedpeer|f\

enopy|gpirate|commonbits).*\$\93"

I samo primeni pravilo filtra za broj konekcija itd za ove l7 regexp kao sto Zivanic rece.

Mozes i totalno dropati bilo sta sto se tice ovih l7 i torenata

Tipa :

add action=drop chain=forward comment="Blokiraj P2P" p2p=all-p2p

add action=drop chain=forward comment="Blokiraj torent sajtove" layer7-protocol="Torrent Sites"

add action=drop chain=forward comment="Blokiraj torrent DNS pretragu" dst-port=53 layer7-protocol="Torrent DNS" protocol=udp

add action=drop chain=forward comment=keyword_drop content=torrent

add action=drop chain=forward comment=trackers_drop content=tracker

add action=drop chain=forward comment=get_peers_drop content=getpeers

add action=drop chain=forward comment=info_hash_drop content=info_hash

add action=drop chain=forward comment=announce_peers_drop content=announce_peers

Ali to totalno zabranjuje torente (cek i njihovu pretragu) ne ogranicava ih.

Ovo je dovoljno baš u ovom formatu da paste-ujem u terminal?

Ja sam davno na jednom ruteru blokirao po sajtovima (našao neku kolekciju sajtova) i po ekstenzijama fajlova (čak i *torrent).

Ali klijenti odu u neki kafić u blizini, skinu torrent fajl tamo, zakače se ponovo ovamo na mrežu i skidaju ponovo.

Takođe, ako bih za ceo pool hteo da ograničim neki određeni protok, na netu sam nalazio uputstva da moram bukvalno da za jednu po jednu IP adresu dodajem ograničenje. Pa kad se neki klijent zakači na neku od tih adresa, imaće ograničen protok.

Pre neki dan mi je bio prijatelj i za 2 sata mi je klikao i pokazivao sve što me zanima. Šteta što nisam uključio neko snimanje toga što radi :).

Sve sam skoro popamtio ali sam zaboravio ono najbitnije.

Moje pitanje njemu je bilo, kako da zaobiđem to dodeljivanje adresa jednu po jednu. Pitao sam ga da li postoji neko pismenije pravilo.

I tad mi je on pokazao nešto sjajno u 2 koraka ali ne mogu da se setim niti mogu da izguglam.

U principu nije potrebno za svaku adresu posebno, nego će u svakom slučaju bilo koju IP adresu da DHCP dodeli taj neki klijent imati određeno ograničenje.

Tu mi je i savetovao da ostavim za normalan surf neke visoke limite, ali da ograničim vremenski ako recimo više od minut taj protok uzima maksimum, da mu se brzina obori opet na neku vrednost koju dodelim.

Ta ideja mi se sviđa više nego da ih ubijem sve sa po 512k

Dajte uputstvo ili bar link kako da namestim da svaka adresa koju DHCP dodeli ima to neko unapred predefinisano ograničenje.

[ Aleksandar Đokić @ 04.03.2015. 21:27 ] @

Dodas "simple queue" za ceo opseg.

[ anon70939 @ 04.03.2015. 23:33 ] @

Code:

[admin@MikroTik] /queue simple> add name=private target-addresses=10.1.1.0/24 max-limit=256K/512K \

interface=ether2

Znači svi koji dobiju adresu iz ovog opsega će imati po down/up = 512/256

?

ja sam kapirao da ću na taj način svima da ograničim da ukupno dele 512/256. [ milosbeo @ 05.03.2015. 07:57 ] @

ako hoces ukupno da dele onda koristis PCQ.

U okviru simple queue - advanced - queue type pcq upload/pcq download.

[ anon70939 @ 06.03.2015. 14:40 ] @

Ukucao sam ovo u terminal

Code:

[admin@MikroTik] /queue simple> add name=private target-addresses=192.168.88.0/24 max-limit=256K/512K \

interface=ether2

i ništa...

Kad odem na speedtest.net i dalje mi je za računar koji je na ovom interfejsu maksimalan protok.

Šta još treba da uradim pored toga? [ Aleksandar1987 @ 11.03.2015. 10:43 ] @

Kako mogu da markiram p2p download i p2p upload saobracaj? Pa da na kraju limitiram to....

[ yolja624 @ 11.03.2015. 15:50 ] @

P2p je pomalo nezgodan za markiranje... Predlazem da markiras protok koji je lakse "detektovati" (http, https, sta god...) a da p2p gurnes u "ostalo" pa ga onda i limitiras. Lakse je.

[ Aleksandar1987 @ 11.03.2015. 21:05 ] @

Nije losa ideja...Kako to da odradim. Ima li negde na netu?

[ yolja624 @ 12.03.2015. 05:27 ] @

[ Mile-Lile @ 12.03.2015. 09:16 ] @

Ne znam da li taj RB750 može da izgura tu priču?

Ja bih ti predložio OpenDNS ili Norton ConnectSafe

Tvoje je jedino da npraviš firewall pravilo (u prerouting) da presreće zahteve na tcp i udp portu 53 da korisnici ne mogu da koriste svoje DNS-ove (neke javne tiba 8.8.8.8)... a onda lepo pustiš da "cloud" brine o dečici... i ujedno smanjiš opterećenje na ruter...

da se razumemo sve je moguće zaobići (npr. direktnim kucanjem ip adrese a ne domainname-a ili neki tunnel) ali čini mi se da je ovo rešenje sasvim ok jer ne moraš da brineš o stalnom menjanju taktike...

ovo podesiš i zaboraviš...

ovo vrlo lepo blokira torrente, trackere itd... kada to rešiš neće biti potrebe za QoS ili ako ga postaviš to može da bude neki da samo ubrza servise... [ yolja624 @ 12.03.2015. 15:52 ] @

rb750 na 10 korisnika radi bez greske :)

[ Aleksandar1987 @ 14.03.2015. 23:24 ] @

@yolja624, ispratio sam onaj prvi link sto si ti postavio....ali mi i dalje ne stima nesto sa p2p. Kako si ti to odradio? Mozes da mi objasnis kako si markirao http i https, i naravno kako si markirao other? Hvala unapred!

[ yolja624 @ 15.03.2015. 07:16 ] @

/ip firewall mangle

add action=mark-packet chain=prerouting comment="WEB browser" in-interface=\

WAN new-packet-mark=WEB_in passthrough=no protocol=tcp src-port=80-88

add action=mark-packet chain=postrouting dst-port=80-88 new-packet-mark=\

WEB_out out-interface=WAN passthrough=no protocol=tcp

Isto tako mozes i za HTTPS, s tim da mu odradis port 443.

I tako za svaki saobracaj koji te zanima

A na kraju za sve ostalo sto ne ulazi u tebi vrste saobracaja, bukvalno markiras sve ostalo ukljucujuci u prokleti p2p:

add action=mark-packet chain=prerouting comment=Other-Traffic-In \

in-interface=WAN new-packet-mark=Other-Traffic-In passthrough=no

add action=mark-packet chain=postrouting comment=Other-Traffic-Out \

new-packet-mark=Other-Traffic-Out out-interface=WAN passthrough=no

I sve to u queues pa

/queue tree

Podesis globalno kako ti treba

total_up priority=1 queue=PCQ_upload

add limit-at=2500k max-limit=3300k name=WebIN packet-mark=WEB_in parent=\

total_down queue=PCQ_download

add limit-at=128k max-limit=256k name=WebOUT packet-mark=WEB_out parent=\

total_up priority=2 queue=PCQ_upload

add limit-at=2500k max-limit=5M name=other_down packet-mark=Other-Traffic-In \

parent=total_down priority=7 queue=PCQ_download

add limit-at=128k max-limit=500k name=other_up packet-mark=Other-Traffic-Out \

Ili vec kako trebi odgovara. Nadam se da ce ti ovo pomoci u rjesavanju problema

[ Aleksandar1987 @ 15.03.2015. 12:04 ] @

@yolja624

Hvala na izdvojenom vremenu. Pre nego sto odem na queue tree imam pitanje za ip firewall mangle.

Moj cilj je da ogranicim samo p2p. Ti si pomenuo da je najlakse da markiram sav saobracaj koji zelim i da na kraju odradim other i taj other ogranicim. Skontao sam sve to i deluje kao odlicna ideja. Ono sto mene sada koci u svemu tome jeste sto ne znam sta sve mogu da ogranicim.... A znam da zelim da imam normalan surf, gledanje klipova, download...a da ogranicim p2p(u ovom slucaju other) na npr 400kb/s.

Kako se konkretno ogranicava https? Da li ima nekih promena u odnosu na gore pomenuti kod za http? Ako menjam samo port...kako on zna da je to https? Da li to ima veze sa portom?

Jbg druze, imam mnogo pitanja. Nadam se da ti nece biti problem da das odogovr jos na ova pitanja. Ostalo cu sam googlati, a pomoci ce mi sigurno ovo...samo eto da vidim da li sam skontao sve kako treba. Hvala unapred!

[ yolja624 @ 15.03.2015. 12:28 ] @

Sto se tice HTTPS saobracaja, on se odvija preko porta 443, tako da ga je prilicno jednostavno markirati. Pored portova mozes da markiras preko IP adresa, opsega IP:port, protokola... cak i preko l7 regex-a. Tema siroka i veoma zanimljiva.

[ Aleksandar1987 @ 15.03.2015. 12:33 ] @

Aha, kul. Za l7 sam cuo tj neko je pisao vec da igracka kao sto je ova moja (RB951-2n) ne moze da izgura....da se mnogo opterecuje. Pokusacu ovo sto si mi ti rekao pa cu da vidim kako radi...

[ yolja624 @ 15.03.2015. 12:38 ] @

Ne brini se ti za RB951, moze on dosta toga, doduse ako ne pretjerujes :D

[ Aleksandar1987 @ 15.03.2015. 13:11 ] @

Jos jedno pitanje....Src port je za upload a dsc port za download?

Zasto si gore za globalni upload markirao IN paket, a za download out?

Zar nije IN dolazni saobracaj tj download a OUT odlazni tj upload? To me samo malo buni... Hvala unapred!

[ yolja624 @ 15.03.2015. 13:59 ] @

tako ide :D

[ Aleksandar1987 @ 15.03.2015. 14:05 ] @

E ako tako ide onda dobro! Hahaha :D

[ Aleksandar1987 @ 16.03.2015. 15:01 ] @

Sada imam problem sa YoutTube-om jer on spada u other.... Kako to da markiram? Inace ovo za torrent, uhvati lepo i ograniciga...sljaka ko zmaj. Ali mi zato ogranici i youtube :/

[ milosbeo @ 16.03.2015. 15:14 ] @

YT ti je na portu 443 (https)... verovatni ti nije dobro markiranje  [ Aleksandar1987 @ 16.03.2015. 19:07 ] @

Mogu li odraditi ovako nesto? Naveo sam sve portove...

[ Aleksandar1987 @ 19.03.2015. 00:10 ] @

Nekako sad ispada kao da sam i download ogranicio. Download preko browsera...

[ yolja624 @ 19.03.2015. 04:54 ] @

Pojma nemam sta si radio, ali i DL kroz browser ide na neke portove, jel tako? E ako je tako, onda si te portove takodje gurnuo u mangle i zato je limitiran.

I na kraju krajeva, to po meni i nije problem

[ Aleksandar1987 @ 19.03.2015. 09:54 ] @

Podesio sam neki connection rate za tcp i udp protokole i sada je sve ok. Samo ne znam u cemu je connection rate izrazen i sta konkretno radi?

[ Mile-Lile @ 19.03.2015. 12:21 ] @

Kada se odvija različit saobraćaj na istom portu, npr. na portu 80 možeš da imaš i http download, http-flashvideo, http-audio za koji želiš niži prioritet a za samo otvaranje stranica html želiš viši prioritet...

to jest da http download ne usporava istovremeno "brzo" otvaranje stranica...

TCP na Port 80 pa od 0-512kb markiraš i daš odrđeni "viši" prioritet a tcp na port 80 od 512k-6M dodeliš neki niži prioritet... mislim da je to ali opet, nisam siguran:)

Copyright (C) 2001-2025 by www.elitesecurity.org. All rights reserved.

|