|

|

[ flighter_022 @ 18.06.2016. 08:49 ] @

|

| Intel x86s hide another CPU that can take over your machine (you can't audit it)

Recent Intel x86 processors implement a secret, powerful control mechanism that runs on a separate chip that no one is allowed to audit or examine. When these are eventually compromised, they'll expose all affected systems to nearly unkillable, undetectable rootkit attacks. I've made it my mission to open up this system and make free, open replacements, before it's too late.

http://boingboing.net/2016/06/...-x86-processors-ship-with.html |

[ Impaler @ 07.11.2022. 15:18 ] @

Pitam se ima li unutar x86 procesora drugi procesor koji dekodira instrukcije između dve instrukcije.. jer mi se čine dosta kompleksne.

Na intenretu kažu da zapravo električni sklopovi unutar cpu-a dekodiraju instrukciju. Ja im ne vjerujem.

Samo da se odredi dužina instrukcije mora postojati tablica sa dužinama za svaku posebnu instrukciju.

[Ovu poruku je menjao Impaler dana 07.11.2022. u 16:37 GMT+1]

[ Ivan Dimkovic @ 08.11.2022. 01:49 ] @

A kako mislis da implementiras tu tablicu? A da, pomocu elektricnih sklopova :-)

Evo kako to stvarno radi: https://doi.org/10.2200/S00309ED1V01Y201011CAC012 - poglavlje 4 ( https://link.springer.com/chapter/10.1007/978-3-031-01729-2_4)

Instrukcijski dekoder nije 'procesor' u striktnom smislu, ali je definitivno specificna komponenta sa visokom kompleksnoscu. [ BrutalCoin @ 08.11.2022. 07:41 ] @

Kad Amerikanci kažu "safe"/"secure"/"trusted" to onda znači da vas bolje špijuniraju.

Na primer National Security Agency ima ovalašćenja da kontroliše Management Engine.

Svajedno, ono što se danas naziva "Management Engine" ranije je ugradjivano na motehrboard a od 2008. u procesore.

Rusi (Dmitry Sklyarov - onaj što su mu sudili za DMCA na kraju oslobodjen) su u medjuvremenu pronašli da se u MM koristi MINIX 3 operativni sistem, mada ne uvek.

Google je potvrdio MINIX 3 i izvestio o nedostatcima MM koji se navodno može provaliti.

Da ništa nije idealno potvrdio je i Intel:

Navodno, ako isključite MM nećete moći da koristite DRM, što me je baš potrerslo :)

Ne tvrdim da je tačno sve to što sam napisao (jer špijunska su tu posla) ali treba pratiti.

Meanwhile Rusi razvaljuju:

[ Impaler @ 08.11.2022. 08:42 ] @

Ali nije ni ono što se čini iz perspektive programa. Instrukcije se po tom poglavlju 4. pretvaraju u μopse, ( neka vrsta RISC dekodiranih instrukcija koje su regularne. ) sa ILD-om se prije toga odluči koliko je ustvari dugačka instrukcija. ILD je u tom članku samo crna kutija. Što se nas tiče to možda i je neki procesor sa memorijom. (ili možda ipak nije , nego je analogni sklop ). ono što program vidi je samo maska za RISC procesor koji se nalazi unutra.

[Ovu poruku je menjao Impaler dana 08.11.2022. u 10:31 GMT+1]

[ djoka_l @ 08.11.2022. 08:59 ] @

x86 familija mikroprocesora koristi mikro kod, ali ne u velikoj meri: https://en.wikipedia.org/wiki/Intel_Microcode

Obično RISC procesori nemaju mikro kod, oni imaju samo dekoder, ali kod CISC procesora (neke) instrukcije mogu da budu mikrokodirane.

CISC procesori obično imaju memoriju na sebi u kojoj su mikro kodovi i obično je "reč" značajno duža nego što je arhitektura procesora. Recimo, radio sam na 32-bitnom procesoru čija je mikrokod instrukcija bila 512 bitova.

Stari VAX računari (VAX 750, recimo) imali su procesor koji je bio na 4 štampane ploče i u sebi procesor kao PDP 11/70 (16-bitni), koji je služio samo za to da prilikom butovanja mašine učita mikrokod za VAX-ov procesor (sa diska)

[ Ivan Dimkovic @ 08.11.2022. 10:21 ] @

Citat: BrutalCoin

Na primer National Security Agency ima ovalašćenja da kontroliše Management Engine.

NSA ima ovlascenja da hakuje sta hoce i kako hoce unutar nekih pravila, Management Engine je samo jos jedan od mogucih vektora napada - kao svaki BMC koji je dostupan od "napolja".

ME je jos manji problem, ne samo sto svi i moja baba znaju za isti i moguce je i te kako ograniciti potencijaln probleme sa njim, vec zato sto danas prakticno svaki hardver ima nekakav remote management (IOT hello) i, samim tim, mogucnost 0wnovanja.

Ono, bukvalno ves masina moze da bude gnezdo za neki virus/trojan, o malwareu koji se instalira na kontrolere diskova i sl. da ne pricamo.

Ali sve to je off topic - covek je pitao nesto specificno:

Citat: Impaler

Ali nije ni ono što se čini iz perspektive programa. Instrukcije se po tom poglavlju 4. pretvaraju u μopse, ( neka vrsta RISC dekodiranih instrukcija koje su regularne. ) sa ILD-om se prije toga odluči koliko je ustvari dugačka instrukcija. ILD je u tom članku samo crna kutija. Što se nas tiče to možda i je neki procesor sa memorijom. (ili možda ipak nije , nego je analogni sklop ). ono što program vidi je samo maska za RISC procesor koji se nalazi unutra.

Nije procesor u klasicnom smislu te reci zato sto nije programabilan (@djoka_l - da, tu je mikrokod, ali mikrokod je spor i koristi se samo za patch-ovanje / erratum ili ako bas nije bilo vremena da se implementira neka instrukcija, recimo neke AVX2 instrukcije na Haswell mikroarhitektu), ali svakako ima komplikovanu ulogu.

Citat:

ono što program vidi je samo maska za RISC procesor koji se nalazi unutra.

Da, to je pristup koji je odavno dominantan u industriji. Svaka nova mikroarhitekura ima novi dizajn i mikroinstrukcije - moguce je trcati kod koji ih izvrsava u mikrokodu ali to je rezervisano samo za proizvodjaca.

Veruj mi, vecina ljudi >ne zeli< da ima ista sa low-level dizajnom. Pricamo o necemu sto ima hiljade i hiljade 'osiguraca', JTAG uredjaja, internih registara (MSR-ova) - sve naravno sa specificnom funkcijom i opskurnim imenima, sa promenama sa svakom novom generacijom i gomilom zakrpa/erratum-a specificnih za model i stepping. A jos nisi ni osao do uOpsova - isto tako kripticnih i specificnih.

Pritom osim ovoga, imas jos pun q novih - pravih - procesora. ME je bio poznad od ranije, ali tu je i PUNIT koji izvrsava PCode i bukvalno odredjuje na kojoj frekvenciji, voltazi i sl. ce svako jezgro trcati.

Npr, kad sistemska aplikacija / drajver pozove MSR 150h (OC mailbox) da pomeni max turbo ratio ili voltazu (gde je podrzano), mora da malo spinuje dok ne dobije odgovor. Ono sto se zapravo desava je da taj zahtev biva prosledjen preko mailbox-a na drugi interni procesor (punit) koji ima trocifren broj tabela sa voltazama i frekvencijama, i koji odlucuje sta i kako ce biti uradjeno. Punit trci pravi kod. [ Ivan Dimkovic @ 08.11.2022. 14:00 ] @

Btw, sa:

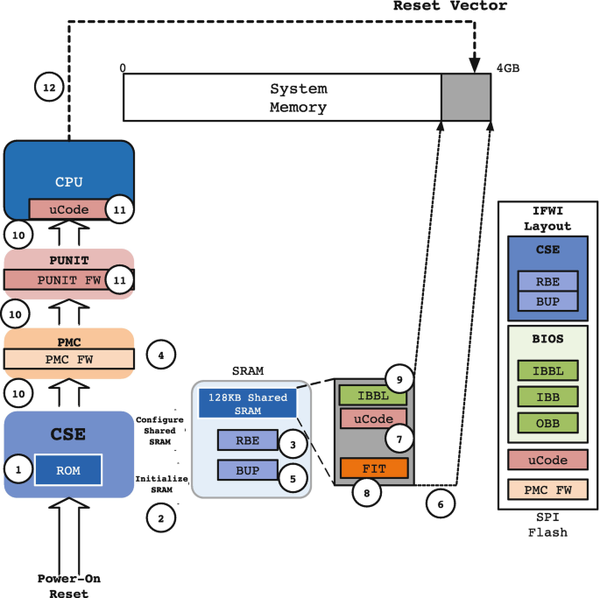

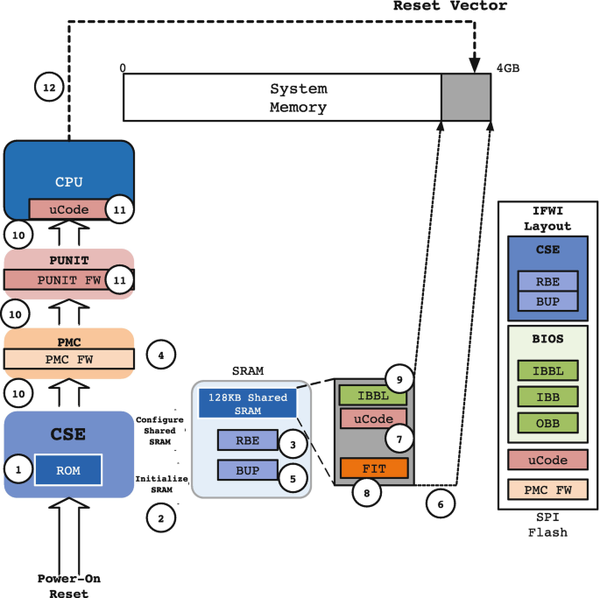

https://link.springer.com/chapter/10.1007/978-1-4842-7939-7_3

^

CPU je stavka 11 :-) Dok ne dodje do skoka na adresu FFFFh:0000h (reset vektor) mora da se uradi gomila stvari danas. Plus, danas je sasvim uobicajeno da postoji gomila procesora u pakovanju, svaki od njih pre ili kasnije izvrsi reset - ali pre svega toga postoji gomila koda i komponenti koji odrzavaju sve ostalo i staraju se da ti procesori dobijaju odgovarajucu kolicinu elektricne energije, da rade na adekvatnom taktu i sl. Aplikatvni pa cak i OS/kernel i firmware kod ih ili ne primecuje ili interaguje sa njima jako malo (preko mailbox-ova) - ali u pozadini ti procesori rade svoj posao.

U ARM svetu je ovo odavno uobicajena stvar. ARM SoC-ovi jos od davnina imaju vise procesora, kontrolera, IP blokova itd.

Sto se x86 tice, te instrukcije odavno (jos od Pentium 6 dana) nisu vise najnize, vec se u fazi dekodiranja prevode u mikrooperacije. Sam dekoder je kriticna stvar zbog performansi i tome je ocigledno posveceno jako puno inzenjerskih i naucnih sati.

Medjutim taj dekoder nije procesor zato sto izvrsava fiksnu funkciju - mikrocode patch-evi se ne racunaju.

[ djoka_l @ 08.11.2022. 17:30 ] @

Uopšte ti ne protivurečim, jer nemam pojma kako radi "iznutra" moderna familija Intel čipova

Ne znam kako su realizovane "ćoškaste" FPU instrukcije, tipa trigonometrijske.

To ni jedan FPU na svetu nema hardwired.

Da li se generiše neki interapt pa se skoči na neku rutinu u kodu (van procesora) ili postoji mikrokod koji radi samo na FPU? [ Ivan Dimkovic @ 08.11.2022. 17:46 ] @

Da, microcode je tu i za kojekakve nezgodne x87 instrukcije. Srecom danas je koriscenje istih sve manje i manje, posto je pretpostavka za svaki 64-bitni x86 sistem da ima bar SSE2.

E sad, kome je potreban long double (80-bita) ili neko specificno ponasanje iz x87 ere, onda... da, bice dosta mikrokoda :)

[ Impaler @ 11.11.2022. 15:50 ] @

Citat: BrutalCoin:

Kad Amerikanci kažu "safe"/"secure"/"trusted" to onda znači da vas bolje špijuniraju.

Na primer National Security Agency ima ovalašćenja da kontroliše Management Engine.

Svajedno, ono što se danas naziva "Management Engine" ranije je ugradjivano na motehrboard a od 2008. u procesore.

Rusi (Dmitry Sklyarov - onaj što su mu sudili za DMCA na kraju oslobodjen) su u medjuvremenu pronašli da se u MM koristi MINIX 3 operativni sistem, mada ne uvek.

Google je potvrdio MINIX 3 i izvestio o nedostatcima MM koji se navodno može provaliti.

Da ništa nije idealno potvrdio je i Intel:

Navodno, ako isključite MM nećete moći da koristite DRM, što me je baš potrerslo :)

Ne tvrdim da je tačno sve to što sam napisao (jer špijunska su tu posla) ali treba pratiti.

Meanwhile Rusi razvaljuju:

Sad ništa ne razumijem, Na wiki piše da disable ME-a ne pomaže kod SA-00086.[1]

Znači li to da su neki procesori još uvijek ranjivi? I ako da može li se ta rupa iskoristit da se programira taj MINIX 3 sustav?

ili da se pokrene vlastiti OS u ring -3?

[1]

Citat: Neither of the two methods to disable the ME discovered so far turned out to be an effective countermeasure against the SA-00086 vulnerability.[45] This is because the vulnerability is in an early-loaded ME module that is essential to boot the main CPU.[citation needed] [ Ivan Dimkovic @ 11.11.2022. 21:02 ] @

SA-00086 je bio specifican vuln.

Ne bih se brinuo za proizvoljni ME kod, cak i da je nekom poslo za rukom da poturi ne-Intel kod na nekoj modernoj platformi, takav exploit bi bio cuvan za mete najviseg prioriteta.

Cak ni PT ekipi nije uspelo da se maknu od Atom platforme (Apollo Lake i derivata) i nekih ranih POC-ova na Comet Lake-u.

"Disable ME" je samo konfiguracija - hardver koji trci ME je i dalje tu, i teorijski haker bi mogao da ponovo omoguci izvrsavanje. Ali za to bi mu bio neophodan lokalni pristup i ranjiv BIOS/firmware i neki nacin da ucita proizvoljan ME kod bez Intel potpisa - a vec ima prve 2 stavke, ti si odavno gotov na N nacina. Ono, ako ja mogu da ti reprogramiram firmware, pogotovu takve osnovne stvari, pada mi na pamet jako puno nacina da cinim stetu.

Testiraj svoj firmware sa chipsec-om, sledi dobru sigurnosnu praksu sto se firmware-a i OS-a tice - i neces morati da se brines oko ovoga.

[ BrutalCoin @ 12.11.2022. 02:03 ] @

Citat: Impaler

Sad ništa ne razumijem, Na wiki piše da disable ME-a ne pomaže kod SA-00086.[1]

Znači li to da su neki procesori još uvijek ranjivi? I ako da može li se ta rupa iskoristit da se programira taj MINIX 3 sustav?

ili da se pokrene vlastiti OS u ring -3?

Ako ti je sistem "vulnerable" to najčešće znači da ne mogu da te nadgledaju. Samo deo ME radi u tvoju korist.

Intel ME se sastoji od više regiona. Svaki region se kontroliše jednim od Field Programmable Fuse koji kad se jednom sprži više nema nazad.

Navodno, ME je ugradjen da bi poslodavci mogli da kontrolišu zaposlene. Zvuči logično ali u mojoj sobi neću da me iko špijunira.

ME može da radi non-stop čak i sa isključenim računarom. Dobra vest je da ME zahteva Intel mrežnu karticu pa ko je nema još bolje.

Loša vest je da ME usporava računar pa je i to razlog više da se sprži.

U ranijim sistemima drugi procesor je bio i486 koji je ekskluzivno koristio oko 1.5MB memorije.

Šta je sve u ovim procesorima čiji broj tranzistora se broji u milijardama tek će se saznati.

Reprogramiranje ME kod novih procesora mora da se verifikuje kod Intela.

U suprotnom spržen fuse povlači da se računar restartuje posle 30 minuta.

Current status of me_cleaner

[ mjanjic @ 12.11.2022. 17:44 ] @

"Navodno, ME je ugradjen da bi poslodavci mogli da kontrolišu zaposlene. Zvuči logično ali u mojoj sobi neću da me iko špijunira."

Koliko ja znam, ME je ugrađen da bi admin mogao u kompanijama da pokrene sve računare i recimo uradi ažuriranje OS-a, softvera, itd.

Zaposleni mogu recimo da isključe računare, ali na serveru se pokrene skripta (dakle, admin može biti tu, ali i ne mora, može sve da se odradi pomoću skripti, scheduler-a i sl.), koja startuje sve računare koji su pod naponom, odradi šta treba od ažuriranja, i potom eventualno isključi računare ili ih pošalje u sleep/stand-by ili koji već mod.

Neki od problematičnih exploit-a podrazumeva da moraš imati fizički pristup mašini, što u kućnoj varijanti teško da će biti slučaj, a u firmi će se retko naći neki haker koji će da prčka po koleginom računaru kad on nije tu, toga uglavnom ima samo u filmovima. A kompanije koje rade na projektima koji su interesantni za industrijsku špijunažu (ne samo npr. Boing, Lokid-Martin i slični, recimo i kod timova Formule 1 postoji špijunaža), računari se retko ili nikad povezuju na internet ;)

[ nkrgovic @ 12.11.2022. 19:10 ] @

Citat: Koliko ja znam, ME je ugrađen da bi admin mogao u kompanijama da pokrene sve računare i recimo uradi ažuriranje OS-a, softvera, itd.

Naravno. Ne moze neko tek tako da koristi to preko interneta, to je deo koji ljudi ne kapiraju. Taj ME mora da ima adresu u mrezi, mora da generise neki saobracaj. Sve velike firme sve vreme nadziru svoj saobracaj, sve i da je kriptovan znaju gde ide (koja mreza, koji ASN...). Da bi ME "spijunirao korisnike" morao bi da salje vecu kolicinu podataka kroz internet tom "nekom" ko spijunira.

Da, ME je problem, posebno za npr. novinara ili whistleblower-a koji kupi racunar u radnji i poture mu neki "sredjen". Ali ME nije nesto sto po default-u spijunira sve vreme sve racunare. Cak i da neko ima kapacitet da primi svu metadatu (svu datu nema garantovano), to bi se primetilo na saobracaju. Ko ne veruje moze, uostalom, sam da analizira svoj internet saobracaj i vidi. [ Impaler @ 14.11.2022. 11:36 ] @

^ problem je što će se i slati veća količina enkriptiranog sadržaja (ako industrija više prihvati ME), a nitko neće znati sadrži li taj sadržaj neku tajnu koju ne bi smio. Ako blokiraš promet, ne će radit nešto drugo što bi trebalo raditi.

Problem #1. je "zombifikacija general purpose OS-a"[1], sve više kritičnih stvari po sigurnost će obavljati ME, a OS će biti samo windows i device menadžer, koji nikad ne vide podatke dekriptirane.

Jasno je da su u takvom scenariju enkriptirani podaci iz ME-a prema mreži normalna stvar, problem je što se unutar tih enkriptiranih podataka onda mogu ubacivati podaci s na primjer mikrofona , kamere, i razne tajne a da to nitko ne primjeti. (jer enkriptirani podaci su ionako normalni.)

Problem #2 je što je to idealna platforma za rootkit. isto kao i kod baseband procesora na mobitelima.

[1] https://blog.invisiblethings.org/papers/2015/x86_harmful.pdf (Poglavlje 4)

[Ovu poruku je menjao Impaler dana 14.11.2022. u 13:00 GMT+1][ nkrgovic @ 14.11.2022. 13:05 ] @

Problem sto je sve vise sadrzaja kriptovano nije problem ME-a, sve vise sadrzaja JESTE kriptovano. Imas nacine da dekriptujes, ako ti je bitno - a imas i nacine da pratis kriptovan saobracaj po obrascima ponasanja i/ili po tome kojim mrezama pristupa. Tipa, OK mi je da Windows Update bude crypted, nije mi OK da ista (ni kriptovano ni nekriptovano) ide na adrese negde u Rusiji.... Recimo.

1) Ovo si delimicno u pravu, ali to je sto je - idemo ka tome vec neko vreme. Doduse, nece ti ME, verovatno, nista slati ka mrezi, mislim da malo panicis. Mozda on bude DRM enklava ali to je to.... Nije to dovoljno jak procesor da "radi sve" :)

2) Ovo je tacno, ali nije tako jednostavno.... Videcemo. Nisu bas ni u intelu idioti. (Ili AMD-u, oni isto imaju svoj flavor toga)

[ Impaler @ 14.11.2022. 13:30 ] @

uh, gdje sam ja to rekao da je problem što su podaci kriptirani?

Problem je baš to što ih ti ne možeš dekriptirati. (pa ne možeš vidjeti dali cure podaci.)

Zaboravi ono što kompanije danas rade sa MITM ili dobivanjem ključa iz memorije kod dekripcije TLS-a. E pa te šeme se neće moći više ako se bude prihvatio ME (jer kljuć ne će napuštati sigurnu enklavu). Tako barem tvrdi Rutkowski, Ja samo prenosim. (najbolje pročitati članak)

[Ovu poruku je menjao Impaler dana 14.11.2022. u 14:42 GMT+1]

[ nkrgovic @ 14.11.2022. 13:56 ] @

Joana je strava, pratim je ja neko vreme - ali mislim da ne razumes o cemu se radi.

Ne radi se MITM u kompanijama tek tako, da bi to radilo ti imas CA unutar kompanije (Domen Kontroler) koji to omogucava. Da bi to radilo racunar mora da importuje kljuceve. Standardna je praksa u dosta banaka da ne dopustas saobracaj koji nije dekriptovan - ili bar da ne dopustas osim u posebnim slucajevima (ka tacno odredjenim mrezama, vrlo konkretnim). Banke su u obavezi da ovo rade - i nece pristati da ne rade. Nece ni AMD ni intel da prave engine koji mora da prica sa internetom - nema potrebe za tim.

Sto se mallware-a tice, pogledaj radove koje je bas Joana pravila, tipa QubesOS - kompromitovan BIOS moze da kompromituje host OS, ali ti imas mogucnost da podignes guest OS i na njemu imas izolovane podatke. Ima i drugih problema, naravno, ali bezbednost nije bas naivan proces, mada, ja bi prvo dobro razmislio ko ima razloga da trosi bas ogromne resurse na to da meni postom salje kompromitovanu tastaturu ili tako nesto.

[ Impaler @ 14.11.2022. 14:08 ] @

E pa to što rade banke više nećeš moći. Jer ako se general purpose OS "zombificira" u budućnosti, onda ne možeš presresti kljuć u memoriji ili napraviti MITM očito.

OS će biti samo window manager.

Moći ćeš vidjeti podatke na svakoj mašini , ali ne ćeš moći znati da su kriptirani SAMO ti podaci a ne i nešto više. (npr. tvoji drugi bitni podaci)

[ nkrgovic @ 14.11.2022. 14:12 ] @

Gledaj, banke imaju OBAVEZU da presretnu saobracaj i da ga proveravaju u cilju sprecavanja gubitka podataka. Apsolutno sav saobracaj. Nema "nesto vise".

Samim tim, ako neko proba da im tu mogucnost ukine - taj vise nece nista prodati nijednoj banci (PCI). Isto vazi za bolnice bar u US (HIPPA). Stvarno mislis da ce neko da se odrekne tih para? :D

[ Impaler @ 14.11.2022. 14:37 ] @

Da je po INTEL-u oni bi htjeli da se general purpose OS "zombificira" ali to se možda ne sviđa drugima.

[ Ivan Dimkovic @ 14.11.2022. 16:51 ] @

Intel prodaje cipove, njihov interes je prodaja istih - OS-evi i njihove mogucnosti nisu deo portfolija.

Potreba za remote nadgledanjem i upravljanjem hardverom, ukljucujuci i brisanje podataka, flash-ovanje firmware-a itd. dolazi od kupaca. Ne kucnih, ocigledno, vec poslovnih (velika preduzeca).

Svaki bogovetni server danas ima poseban procesor (BMC) koji ima veca ovlascenja od samog OS-a i koji ima pristup firmware-u, hardveru, grafickoj kartici, mreznim adapterima.

Ti isti kupci slicno traze i za laptopove i radne stanice - i to i dobijaju, zato sto su to spremni da plate.

Nema tu nikakve misterije.

[ Impaler @ 15.11.2022. 07:20 ] @

Ne valja brkati AMT sa ME-om.

AMT je samo jedan od modula za ME, možeš kupiti procesor bez AMT-a ali ne možeš kupiti procesor bez ME-a

Očekuje se da će broj modula za ME vremenom samo rasti.

Intel vjeruje da je 1) ME sigurnija platforma nego bilo što , što drugi naprave s general purpose softwerom.

2) se svi sigurnosni taskovi iz general purpose OS-a moraju u konačnici preseliti u ME,

A što se tiče misterije, po meni je dovoljna misterija što je kod obfusciran (s Huffmanovim tablicama koje su implementirane u hardweru.) i što je nedostupan 3rd party-u za audit.

Citat: Nije to dovoljno jak procesor da "radi sve" :)

To je glavni procesor. On naređuje drugima što da rade.

[Ovu poruku je menjao Impaler dana 15.11.2022. u 08:46 GMT+1][ nkrgovic @ 15.11.2022. 08:21 ] @

Citat: Očekuje se da će broj modula za ME vremenom samo rasti.

Cekaj, ko ocekuje? Sta ti ovo tacno znaci? Zli intel ce da preuzme tvoj kompjuter jer.... aliens? <GiorgioTsukalos.jgp>

Ako ti se ne svidja, nemoj da ga koristis. Blokiraj sav kriptovan saobracaj na mreznom nivou, osim onoga sto umes da dekriptujes i sve si resio. Naravno, na dekripciju dodas neki DLP kome das da ono sto ti je bitno ne sme da izadje i zdravo.

Geldaj, vecina servera koje ja koristim ima ASpeed BMC, koji, sto Ivan kaze, ima mnogo vise mogucnosti nego ME. Nijedan od njih nista ne prica sa mrezom, osim sa LAN-om, svima je data odvojena mrezna karta, jedva ih bre ubedimo da urade firmware update a kamoli da "spijuniraju" :)

Koji tacno "sigurnosni taskovi" mislis da ce preci na ME, kod kucnih korisnika, a da te to brine? I za cije babe zdravlje to intel razvija? Da bi spijunirao kucne korisnike? Biznis korisnicima su svi sigurnosni taskovi na AD-u i nece ih vala niko pomeriti odatle - inace ce samo ostati bez prodaje. [ Impaler @ 15.11.2022. 08:32 ] @

Intel. U "ME book" kako kaže Rutkowska se nalaze mokri snovi Intela.

Citat: Ako ti se ne svidja, nemoj da ga koristis. Blokiraj sav kriptovan saobracaj na mreznom nivou..

Ma koja mreža, ne držim ništa bitno na nečemu što bi prismrdilo mreži.

[ Ivan Dimkovic @ 15.11.2022. 08:38 ] @

@Impaler,

AMT sadrzi najveci deo toga sto se ljudima ne svidja, a zapravo je sasvim uobicajena stvar u poslovnom sektoru.

Ostatak ME-a isto nije nikakva misterija - moderni procesori svih proizvodjaca su SoC tipa, sa brojem specijalizovanih procesora koji sluze za bringup i podrsku rada glavnom procesoru.. Poslove koje ti moduli rade glavni procesor ne moze da radi (iz ociglednih razloga).

I hard diskovi imaju svoje procesore, kao sto SSD-ovi imaju svoje (zovemo ih 'kontroleri') - svi oni trce svoj kod. I graficke kartice imaju svoje danas, koji pomazu glavnom GPU-u i kroz njih ide dosta komunikacije sa drajverom.

Zasto je taj kod kriptovan i potpisan? Zato sto je kritican za bezbedan rad procesora i zato sto bi bio odlicna meta za maliciozan softver.

Zasto nije dostupan za audit? Zato sto je to industrijska praksa - jel kod u tvom SSD kontroleru dostupan za audit? RTL od bilo kog zavrsenog procesora u telefonu, racunaru? Mozda firmware bilo cega? Vrlo malo verovatno.

Razlozi za to su komplikovani i ima ih vise, ali prvenstveno se svode na zastite od konkurencije. I to se prenosi 'viralno' - svaki veci komad koda ima neki licencirani deo, gde ta firma koja je to licencirala zahteva da bude zasticen od kopiranja, sto znaci sve i da neka firma hoce to da otvori - ne moze, sve dok se u kodu nalaze komponente od trecih strana koje insistiraju na zastiti. Ako hoces to da menjas, to bi zahtevalo kompletnu promenu pristupa u industriji, nesto kao FOSS revolucija.

Ali to je u ovom slucaju daleko teze, zato sto je FOSS revolucija kacila deo softvera koji je koristan sirokim masama. Ovo o cemu pricamo su interne komponente koju vecina korisnika/kupaca (ogromna vecina) ne zeli ni da vidi ni da zna o njima. Plus, malo ko zapravo razvija te komponente za razliku od softvera za siroku potrosnju. Ukratko, nemas puno onih koji su zainteresovani i jos manje onih koji bi 'izveli' revoluciju.

Citat:

kako kaže Rutkowska se nalaze mokri snovi Intela.

Nisu to nikakvi 'mokri snovi' vec nuznost. Pogledaj dizajn modernih SoC-eva i bice ti jasno zasto je neophodno imati komplikovan 'regulator' koji se stara o gomili hardverskog IP-a. Tako je u Intelu, tako je u AMD-u a tako je od davnina u ARM svetu. Lepiti nekakve atribute da su to 'mokri snovi' samo pokazuje da doticna osoba ne vidi sumu od drveta koje je njena specijalizacija.

Ideja sta je CPU danas vise nema veze sa onim sta je u pakovanju - ta ideja je zapravo jedan 'core', a danas em sto imas gomilu tih jezgara - em sto unutra imas napakovane i kes i memorijske kontrolere, PCIe i ostale I/O kontrolere.

Plus, sve te stvari sada zahtevaju jako komplikovan bringup i power management (imas na stotine V/F tabela recimo koje se proveravaju desetinama hiljada puta u sekundi, sa tesnom i dinamicnom interakcijom sa drajverima i OS-em), bringup koji zahteva atestaciju i ostale sigurnosne promene i vrlo komplikovane sekvence koda koje su komplikovanije od citavih OS-eva iz 90-tih.

Da, zbog toga ce samo rasti kolicina 'nevidljivog' koda. Ne zbog 'mokrih snova' vec zbog razvoja tehnike. [ BrutalCoin @ 15.11.2022. 09:14 ] @

Neće ME nikoga nadzirati 24/365.

Za tim nema potrebe.

Nadziraće se samo "persone od interesa".

Svi, apsolutno svi, bio pojedinac ili kompanija pre ili kasnije može postati "persona od interesa".

I u momentu dok je "persona od interesa" žrtva neće ni znati da je postala "persona od interesa".

Dok to sazna biće kasno.

Pri tome nadzor ne mora da uspe svaki put. Dovoljno je samo jednom da uspe a "persona od interesa" mora apsolutno svaki put da se odbrani.

Jasno je ko u takvom neravnopravnom nadpucavanju dobija a ko gubi.

Rešenje je jednostavno: dva modela procesora, jedan sa potpunom ME operativnošću a drugi sa delimičnom tj ME koji pokreće računar.

Oni koji hoće da imaju "full ME" kupe "full ME".

Oni kojima je dovoljno samo da ME podigne sistem kupe jeftiniju varijantu.

Naravno, nećemo mi ovde na forumu uticati na Intel. Imaju oni daleko jačeg gazdu. Nije taj gazda uvek profit nego "duboka država".

Zato onima koji hoće zaštitu od nadzora ostaje da traže načine kako spržiti ME.

[ nkrgovic @ 15.11.2022. 09:35 ] @

Znaci, ako ja dobro vas razumem sustina problema je :

"Duboka drzava" kontrolise privatne firme i naredjuje im da im ispunjava "mokre snove" tako sto ubacuje "kompijutere za spijunazu", koji, nekako, pricaju sa internetom, sifrovano, da to niko ne moze da primeti. To je sustina problema.

Ajde pustite ljude koji se ozbiljno bave bezbednoscu da se time bave? Kad pocnete da rasplinjujete ozbiljne teme teorijama zavere ne pomazete nikome.

[ Impaler @ 15.11.2022. 09:39 ] @

Ograđujem se od mišljenja BrutalCoina.

Ja govorim nešto drugo.

Razvoj tehnike nije nužnost, vidimo da može to do neke granice a onda se polako raspadne. Ako zbog ničega onda zbog klimatskih promjena.

U stvari nikome ne treba tehnologija po mjeri optimalnog profita nego po mjeri čovjeka.

[Ovu poruku je menjao Impaler dana 15.11.2022. u 11:06 GMT+1]

[ BrutalCoin @ 15.11.2022. 10:20 ] @

Uh, neki su već počeli da miksuju sadržaj onog što sam napisao i nekakve "snove" koje nisam pomenuo.

No, dobro, tu ima IT inženjera koji su zaduženi za bezbednost.

Pitanje za njih: da li mogu 100% da garantuju da su proverili sav internet protok 24/365?

I drugo pitanje: kad primete kriptovan paket upućen na Intel server (ili Microsoft server, ili...) šta rade tada?

[ Impaler @ 15.11.2022. 10:25 ] @

Naravno nije tako jednostavno kao što nkrgovic zamišlja.

Nisu to kriptirani podaci među ne-kriptiranima i ne idu nužno na IP u Rusiji ili da paket ima evil bit setiran.

[Ovu poruku je menjao Impaler dana 15.11.2022. u 11:53 GMT+1]

[ Impaler @ 15.11.2022. 12:52 ] @

Citat: Ivan Dimkovic:

@Impaler,

AMT sadrzi najveci deo toga sto se ljudima ne svidja, a zapravo je sasvim uobicajena stvar u poslovnom sektoru.

Ostatak ME-a isto nije nikakva misterija - moderni procesori svih proizvodjaca su SoC tipa, sa brojem specijalizovanih procesora koji sluze za bringup i podrsku rada glavnom procesoru.. Poslove koje ti moduli rade glavni procesor ne moze da radi (iz ociglednih razloga).

I hard diskovi imaju svoje procesore, kao sto SSD-ovi imaju svoje (zovemo ih 'kontroleri') - svi oni trce svoj kod. I graficke kartice imaju svoje danas, koji pomazu glavnom GPU-u i kroz njih ide dosta komunikacije sa drajverom.

Zasto je taj kod kriptovan i potpisan? Zato sto je kritican za bezbedan rad procesora i zato sto bi bio odlicna meta za maliciozan softver.

Zasto nije dostupan za audit? Zato sto je to industrijska praksa - jel kod u tvom SSD kontroleru dostupan za audit? RTL od bilo kog zavrsenog procesora u telefonu, racunaru? Mozda firmware bilo cega? Vrlo malo verovatno.

Da se razumijemo ja ne tražim da Intel da kod na audit bilo kome. Nije mi to bitno. Ja samo kažem, da je to po meni misterija što nitko osim Intela ne zna što vrti na svom kompjuteru. Neki kažu MINIX 3. A kad malo zagrebeš dublje možda nije nije ni to , (To je prenio neki članak na internetu da je rekao neki Googlov inženjer. )

Za mene je to misterija.

Za mene je i misterija baseband procesor i real time os koji vrti svaki mobitel. A da nitko ne zna. Što je najbolje to su glavni procesori koji upravljaju ovim general purpose procesorom (koji je u slave modu.) Može radit što hoće.

[Ovu poruku je menjao Impaler dana 15.11.2022. u 14:11 GMT+1][ Ivan Dimkovic @ 15.11.2022. 13:37 ] @

@Impaler,

Vidi, razumes problem bezbednosti, onda ti mora biti jasno da ako ti je bezbednost kriticna stvar - ne verujes ni jednom komadu opreme, ni glavnom a ni sporednim procesorima, baseband/radio kontrolerima, ni OS-u, ni firmware-u, ni switch-u i ruterima, diskovima, web kameri i mikrofonu i cemu jos sve ne.

Sve sto mozes je da dizajniras svoje protokole tako da se sto vise oteza dolazenje do kriticnih informacija, da se napadi / eksfiltracija podataka sto bolje detektuju i da imas nacine da minimizujes stetu ako do istih uspesno dodje.

Audit tudjeg sistemskog koda ti nece pomoci - audit se radi zbog zakonskih odgovornosti (kad si organizacija poput banke, bolnice, osiguravajuce kuce itd.) i, u slucaju kada neka strana zemlja zahteva kod - najverovatnije zbog pomoci razvijanja sopstvenih ofanzivnih cybersec mogucnosti. Ako stranim zemljama treba bezbednost, prelaze na 100% kontrolisan lanac proizvodnje, nekakve budalastine sa gledanjem u tudj kod ne pomazu tu ni 2 pare.

Fokusiranje na Intel ME kao na nekakvu specijalno zlu stvar je smejurija. ME, zapravo, ima manju kontrolu od nekih modernih SoC resenja za mobilne telefone / tablete / embedded uredjaje.

ME je kao svaki privilegovani koprocesor potencijalan problem ako trcis u sigurnosno-kriticnom okruzenju - znas za njega, pa mozes i da se stitis. Veci problem za tebe su nepoznate pretnje, recimo onaj malware koji je inficirao HDD kontrolere je brilijantan - verovatno najparanoicniji su i to uzimali u obzir pre toga, ali garant je neko bio ciljana zrtva ko nije mislio.

--

Druga stvar, koliko sam primetio - Z690 ploce neke, recimo MSI (najjeftinije) su bile i dalje u manufacturing modu - to znaci ne samo da mozes da pristupis celoj firmware slici (ukljucujuci i deo koji sadrzi ME i PMC kod) i FPF osiguracima i da ih podesis kako hoces, ukljucujuci i brisanje ako znas sta radis ili przenje sopstvenog OEM kljuca cime bi zakljucao CPU+PCH na ono sto ti hoces (ovo zahteva malo vise znanja i treninga, ali verujem da je sva dokumentacija dostupna na ovaj ili onaj nacin).

Laptopovi i branded masine su druga stvar, one su vec zakljucane pa je jedino resenje ili neki 0day hack koji bi sam morao da nadjes (nije nemoguce, ja sam licno to uradio pre par godina kada mi je trebalo ;-) ili da kupis novi SoC sa I/O hubom koji jos nije programiran (i dalje je u manufacturing modu).

Uzgred, ME koprocesor ima i jako dobre stvari u kombinaciji sa implementiranim protokolima - sistemski debaging je jedna od tih stvari. Od kada je predjeno na DCI, sa jednim modifikovanim USB kablom i host masinom imas izuzetno mocno okruzenje za low-level debugging. Tu koristis iste module koje koriste i inzenjeri koji su napravili taj procesor - zbog toga i dodatna sigurnost, zato sto mnoge od tih stvari jesu rezervisane za proizvodjaca. To je standard u toj industriji, voleo to neko ili ne. Da li si skoro video da neko daje kompletne seme i kod za hardver? Ne? E to ti je to.

[ nkrgovic @ 15.11.2022. 13:43 ] @

Citat: Impaler:

Naravno nije tako jednostavno kao što nkrgovic zamišlja.

Nisu to kriptirani podaci među ne-kriptiranima i ne idu nužno na IP u Rusiji ili da paket ima evil bit setiran.

[Ovu poruku je menjao Impaler dana 15.11.2022. u 11:53 GMT+1]

Zapravo jesu. :)

Ako imas AD, i ako imas root Cert koji si sam generisao, kome svi racunari veruju, onda tvoj NG-FW moze da dekriptuje sve podatke koji izlaze iz mreze. Samim tim, ono sto ne moze da dekriptuje je maliciozno i blokira se. :D

Naravno da je 70-90% saobracaja kojie firewall vidi kriptovano, ali je fora da ne ostaje tako, tj. da firewall radi (legalnu) dekripciju i provere. E, onda, prvo, znas da je to iz OS-a, tj. da koristi kljuceve kojima OS veruje, a drugo mozes da u niz ubacis neki DLP, koji blokira odredjene osetljive fajlove, ili stringove, ili stagod.

Razlog za ovo je mnogo manje ME, mnogo vise je mallware, koji koristi https za C&C ka nekom proizvoljnom serveru. Ovakvi sistemi blokiraju takav mallware. [ nkrgovic @ 15.11.2022. 13:50 ] @

Citat: Impaler:

Za mene je i misterija baseband procesor i real time os koji vrti svaki mobitel. A da nitko ne zna. Što je najbolje to su glavni procesori koji upravljaju ovim general purpose procesorom (koji je u slave modu.) Može radit što hoće.

U principu ti je Ivan odgovorio, mada postoji jos jedno resenje. Ima OpenPower sisteme, sa Power9 procesorima, koji imaju firmware / baseboard management koji je open source. Mozes da kupis takav sistem i da imas uvid u sve, rekompajliras sam sve. Pricao sam svojevremeno o ovome za neki projekat, mada je ispalo previs skupo - ali da je moguce, jeste.

https://secure.raptorcs.com/

Doduse, i dalje ti ostaju dodatni cipovi u grafickoj, mreznoj karti.... ali moze da se sve izabere da bude prilicno bezbedno. Ili mozes da lepo stavis Qubes OS i da izolujes hardver. [ Impaler @ 15.11.2022. 14:43 ] @

Citat: Ivan Dimkovic:

@Impaler,

Vidi, razumes problem bezbednosti, onda ti mora biti jasno da ako ti je bezbednost kriticna stvar - ne verujes ni jednom komadu opreme, ni glavnom a ni sporednim procesorima, baseband/radio kontrolerima, ni OS-u, ni firmware-u, ni switch-u i ruterima, diskovima, web kameri i mikrofonu i cemu jos sve ne.

Sve sto mozes je da dizajniras svoje protokole tako da se sto vise oteza dolazenje do kriticnih informacija, da se napadi / eksfiltracija podataka sto bolje detektuju i da imas nacine da minimizujes stetu ako do istih uspesno dodje.

Audit tudjeg sistemskog koda ti nece pomoci - audit se radi zbog zakonskih odgovornosti (kad si organizacija poput banke, bolnice, osiguravajuce kuce itd.) i, u slucaju kada neka strana zemlja zahteva kod - najverovatnije zbog pomoci razvijanja sopstvenih ofanzivnih cybersec mogucnosti. Ako stranim zemljama treba bezbednost, prelaze na 100% kontrolisan lanac proizvodnje, nekakve budalastine sa gledanjem u tudj kod ne pomazu tu ni 2 pare.

Fokusiranje na Intel ME kao na nekakvu specijalno zlu stvar je smejurija. ME, zapravo, ima manju kontrolu od nekih modernih SoC resenja za mobilne telefone / tablete / embedded uredjaje.

ME je kao svaki privilegovani koprocesor potencijalan problem ako trcis u sigurnosno-kriticnom okruzenju - znas za njega, pa mozes i da se stitis. Veci problem za tebe su nepoznate pretnje, recimo onaj malware koji je inficirao HDD kontrolere je brilijantan - verovatno najparanoicniji su i to uzimali u obzir pre toga, ali garant je neko bio ciljana zrtva ko nije mislio.

--

Druga stvar, koliko sam primetio - Z690 ploce neke, recimo MSI (najjeftinije) su bile i dalje u manufacturing modu - to znaci ne samo da mozes da pristupis celoj firmware slici (ukljucujuci i deo koji sadrzi ME i PMC kod) i FPF osiguracima i da ih podesis kako hoces, ukljucujuci i brisanje ako znas sta radis ili przenje sopstvenog OEM kljuca cime bi zakljucao CPU+PCH na ono sto ti hoces (ovo zahteva malo vise znanja i treninga, ali verujem da je sva dokumentacija dostupna na ovaj ili onaj nacin).

Laptopovi i branded masine su druga stvar, one su vec zakljucane pa je jedino resenje ili neki 0day hack koji bi sam morao da nadjes (nije nemoguce, ja sam licno to uradio pre par godina kada mi je trebalo ;-) ili da kupis novi SoC sa I/O hubom koji jos nije programiran (i dalje je u manufacturing modu).

Uzgred, ME koprocesor ima i jako dobre stvari u kombinaciji sa implementiranim protokolima - sistemski debaging je jedna od tih stvari. Od kada je predjeno na DCI, sa jednim modifikovanim USB kablom i host masinom imas izuzetno mocno okruzenje za low-level debugging. Tu koristis iste module koje koriste i inzenjeri koji su napravili taj procesor - zbog toga i dodatna sigurnost, zato sto mnoge od tih stvari jesu rezervisane za proizvodjaca. To je standard u toj industriji, voleo to neko ili ne. Da li si skoro video da neko daje kompletne seme i kod za hardver? Ne? E to ti je to.

Ili umjesto toga za svoj firmware može se koristiti starija oprema koja je :

1) manje komplicirana ,

2) bolje dokumentirana,

3) otključana za reprogramiranje

4) ima manje potencijalnih back doors.

Citat: Fokusiranje na Intel ME kao na nekakvu specijalno zlu stvar je smejurija. ME, zapravo, ima manju kontrolu od nekih modernih SoC resenja za mobilne telefone / tablete / embedded uredjaje.

To je opravdanje iz dječjeg vrtića. No nije mi toliko bitno što SoC za mobilne imaju veću kontrolu od Intela. Zato jer ih ne koristim.

Ja gledam što ja koristim i kako prestati koristiti loše stvari. A idem po redu od največih do manjih. :P

[Ovu poruku je menjao Impaler dana 15.11.2022. u 21:08 GMT+1][ BrutalCoin @ 15.11.2022. 19:57 ] @

Pa ta oprema "otključana za reprogramiranje" nekad je i posledica žurbe inženjera da testiraju što više hardvera.

Priča se da u toj žurbi nekad zaborave da zaključaju.

[ Ivan Dimkovic @ 15.11.2022. 20:17 ] @

Citat: Impaler

To je opravdanje iz dječjeg vrtića.

To je realnost, mnogo dosadnija od fikcije.

Citat: BrutalCoin

Pa ta oprema "otključana za reprogramiranje" nekad je i posledica žurbe inženjera da testiraju što više hardvera.

Priča se da u toj žurbi nekad zaborave da zaključaju.

Moje (licno) misljenje je da treba da postoji nacin da svako moze da kupi plocu u manuf. modu - ako zeli.

Medjutim to svakako ne treba da bude default konfiguracija zato sto masinu u manuf. modu malware moze debelo da zezne - ako malware a ne korisnik uradi exit iz manufacture moda sa svojim kljucem, pratkticno su preuzeli kontrolu nad firmware-om - od tog momenta nista vise ne moze da se uradi (bar sa dosadasnjim procesorima, u buducnosti ce biti malo vise opcija) zato sto je kljuc upisan kao FPF (fuse) i nije ga moguc izbrisati, osim da se menja ceo I/O hub, sto je ili cipset ili ceo SoC.

To bi bio prilican horor zato sto samo malware autor bi od tad mogao da flashuje bios, svi ostali BLOB-ovi bi bili odbijeni - a pokusaji hardverskog flash-ovanja sa programatorom bi samo brick-ovali sistem zbog BootGuard-a. [ Impaler @ 15.11.2022. 21:43 ] @

Super, samo nema potrebe da zaključavam fw, Što će mi onda manufacture mod? Nije li jednostavnije maknuti taj FPF fuse ili nek ključ bude 0000

[Ovu poruku je menjao Impaler dana 15.11.2022. u 23:49 GMT+1]

[ Ivan Dimkovic @ 15.11.2022. 23:58 ] @

Nema potrebe da zakljucavas fw?

Mozda ako imas dzampere na ploci koji sprecavaju pisanje u flash memoriju. Ako nemas, potencijalno si izlozen pre-boot malware-u koje moze biti grdje od OS-level malware-a.

Na svu srecu, po tebe, pisanje toga zahteva vise vestine i ciljane exploite za specifican hw - tako da su manje sanse da te to dokaci, ali ima i te kako onih koje hoce da dokaci i kojima vise nego treba atestacija boot procesa gde se moze garantovati da je ucitan firmware od poverenja.

[ Impaler @ 16.11.2022. 07:29 ] @

Proizvođać će me spasiti od pre-boot malwera i ujedno uvaliti feature koji ne želim? Hvala, skip

[Ovu poruku je menjao Impaler dana 16.11.2022. u 09:00 GMT+1]

[ Ivan Dimkovic @ 17.11.2022. 07:46 ] @

Nije ideja da te proizvodjac spasava, vec da ne prodaje nesto od cega nepripremljen moze da strada (figurativno).

Isti razlog zasto cirkular koji danas kupis ima silinu zastita, do tacke frustracije - kako neko ne bi izgubio prstice.

Ti se bukvalno bunis zasto ne prodaju ekvivakent cirkulara bez zastite. Ne prodaju, zato sto ne zele sebe da vide u sporovima gde su tuzeni od onih koji su ostali “bez prstiju” i da se to provlaci kroz medije dalje praveci stetu reputaciji i vrednosti firme.

Da ne pricamo o potraznji od strane velikih (citaj: najbitnijih) musterija koji isto ne zele isti tip problema.

[ Impaler @ 17.11.2022. 11:47 ] @

Recimo da mi treba za izradu Kripto uređaja. Sav kod mora biti moj na toj ploči, očito. zbog sigurnosti.

Ne postoji absolutna sigurnost , nego sigurnost od nečega... a tu je modeliran proizvođać firmwera kao adversary, a ne virus. ni evil maid ni talibani ni nešto treće.

Citat: Da ne pricamo o potraznji od strane velikih (citaj: najbitnijih) musterija koji isto ne zele isti tip problema.

I veće mušterije kao Google na svojim serverima vrti sav svoj kod. (firmware i sve.)

Ako misliš da mi treba fuse da bih zaštitio firmware od virusa ili slučajnog brisanja, zapravo ne treba, firmware će se loudati sa sigurnog uređaja. (o tome ja brinem)

[Ovu poruku je menjao Impaler dana 17.11.2022. u 15:05 GMT+1][ nkrgovic @ 17.11.2022. 14:06 ] @

Virus nije kao povreda, slazem se, ali ako ti virus unisti firmware tebi je racunar brickovan, mozes da ga bacis samo.

Ako ti treba da sav kod bude tvoj, jer ne verujes nikome - a nije ti bitno ostalo, predlazem da pocnes ovde:

https://www.nikon.com/products/fpd/lineup/

[ Impaler @ 17.11.2022. 14:09 ] @

cold start će se učitavati sa trake koju ću ručno izbušiti ako treba. kao na PDP-10

A traku ću vrlo dobro čuvati ;-P

[Ovu poruku je menjao Impaler dana 17.11.2022. u 16:25 GMT+1]

[ nkrgovic @ 17.11.2022. 14:23 ] @

Imas bukvalno firmware u mreznoj karti. Firmware u kontroleru za disk, koji kroz PCI vidi mreznu kartu. Kroz DMA svi vide i RAM.

[ Impaler @ 17.11.2022. 14:29 ] @

Ne, ne gradim moderan PC s RTX-4090 za gaming.

Mrežna , Hard disk? Što će mi to? to već imam. Ne treba mi još jedan PC.

[Ovu poruku je menjao Impaler dana 17.11.2022. u 16:24 GMT+1]

[ nkrgovic @ 17.11.2022. 16:08 ] @

Znaci tebi treba racunar koji nije povezan na bilo kakvu mrezu, ali da bude pouzdan. OK, razumem.

Problem je sto si jako u manjni - danas vecina primena kaze "i hocu da pricam sa X". Sta da ti kazem, mozda neki mikrokontroler moze da ti zavrsi posao? Ili da uzmes neki FPGA da u njega sam sprzis neka jezgra, ako imas neka kojima verujes? Mislim, bice brze nego PDP-10, to je bilo pre mog vremena.

[ Impaler @ 17.11.2022. 16:12 ] @

Da, pogodio si. otprilike.

Jedino što je cijeli smisao kripto uređaja sigurna komunikacija. Takav uređaj se oslanja na postojeću nesigurnu infrastrukturu i koristi ju za prijenos kriptiranih poruka. A samo isti takav uređaj može dekriptirati poruku.

[Ovu poruku je menjao Impaler dana 17.11.2022. u 17:37 GMT+1]

[ nkrgovic @ 17.11.2022. 16:37 ] @

Nadam se da ne izmisljas sam takav uredjaj od nule? :)

Takodje se nadam da znas sta je Diffile-Helman Key Exchange.

[ kosmopolita @ 17.11.2022. 17:34 ] @

Kad se vec pominje pravljenje od pocetka moze li jedno generalno poredjenje za nekog ko nije bas upucen u hardver?

Pre izvesnog vremena je bila infomacija da je neka nasa ekipa ucestvovala u takmicenju pravljenja naj nekih masina i pobedila.

Pretpostavljam da nije potrebno da navedem nesto preciznije i da ovde ima onih koji znaju sta bi to moglo biti.

Moze li da se uporedi ovo sto pisete ovde sam tim takmicenjem?

[ BrutalCoin @ 17.11.2022. 20:07 ] @

Mislim da se ovo o čemu se piše na temi ne može svesti na zadatke sa takmičenja.

Iz prostog razloga što su zadaci na takmičenjima šablonski i za njih već postoji (bar jedno) rešenje. Takodje se za te zadatke unapred zna koje metode rešavanja mogu dati rezultat, tj šta takmičar treba da zna.

A problem sa ove teme (minimum neophodne i pouzdane funkcionalnosti ME) još niko nije dokazao da je bar teoretski rešiv a ako jeste drugo pitanje je da li je praktično rešiv :)

[ Ivan Dimkovic @ 17.11.2022. 20:11 ] @

Citat: Impaler:

Da, pogodio si. otprilike.

Jedino što je cijeli smisao kripto uređaja sigurna komunikacija. Takav uređaj se oslanja na postojeću nesigurnu infrastrukturu i koristi ju za prijenos kriptiranih poruka. A samo isti takav uređaj može dekriptirati poruku.

Bilo koji uredjaj koji nisi sam napravio - ono, na nivou tranzistora, ne mozes tretirati kao pouzdan ako si toliko ozbiljan.

Ne veruj nicemu, gradi slojevitu sigurnost gde imas uredjaje od drugih vendora / drzava koji proveravaju i filtriraju druge.

[ Impaler @ 20.11.2022. 09:29 ] @

Citat: Bilo koji uredjaj koji nisi sam napravio - ono, na nivou tranzistora, ne mozes tretirati kao pouzdan ako si toliko ozbiljan.

Ako nađem CPU bez ugrađenog boot ROM-a , super.

[Ovu poruku je menjao Impaler dana 20.11.2022. u 11:15 GMT+1]

Copyright (C) 2001-2025 by www.elitesecurity.org. All rights reserved.

|