|

|

[ Aleksandar Maletic @ 07.03.2020. 17:18 ] @

|

| Svedoci smo toga da ransomware kao oblik malicioznog softvera u poslednje vreme uzima ozbiljan zalet. Iz dana u dan, korisnici mahom otvaraju teme i traže rešenje upravo za ransomware. Da bi podigli svest o ovom obliku malvera, potrebno je da se upoznamo sa njegovim osobinama, metodama infiltriranja, preventivom i potencijalnim uklanjanjem.

Šta je ransomware?

Ransomware je zlonamerni tip programa koji zaključava računar, tablet ili pametni telefon – ili enkriptuje fajlove i zatim zahteva otkup za njihovo bezbedno vraćanje. Postoje u suštini dva tipa ransomware-a:

1. Kriptori; koji enkriptuju fajlove i tako ih čine nedostupnim. Za dekripciju fajlova potreban je ključ korišćen prilikom enkripcije – plaća se otkup.

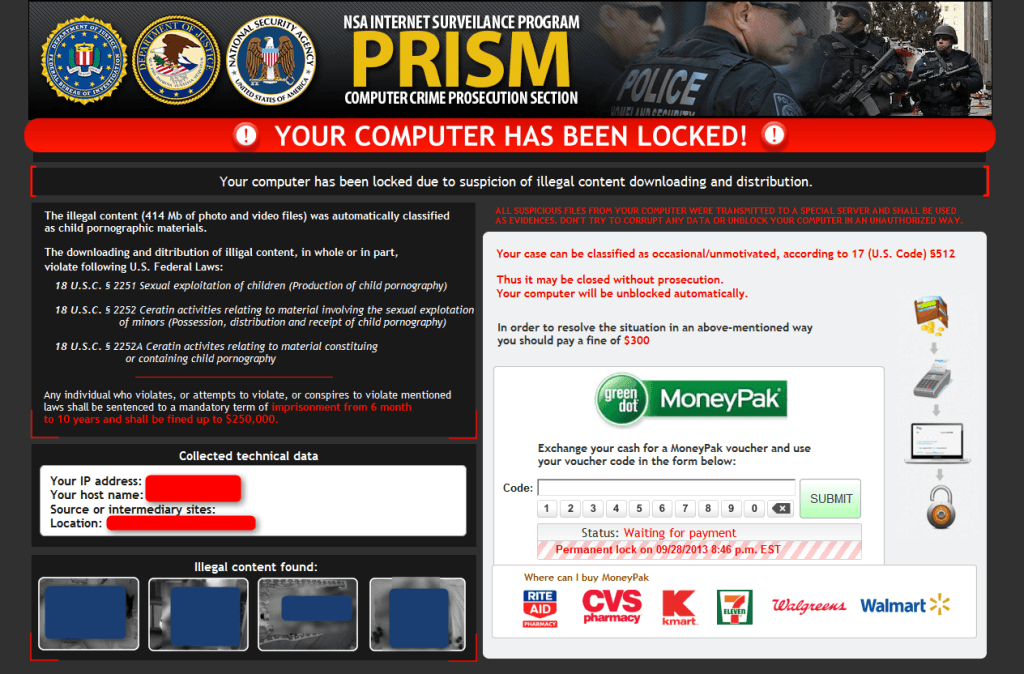

2. Blokeri; oni jednostavno blokiraju računar ili drugi uređaj, čineći ga neupotrebljivim. Blokeri zapravo predstavljaju bolji scenario od kriptora; žrtva ima veće šanse za oporavak blokiranog pristupa nego kod enkriptovanih fajlova.

Kako ransomware završi na računaru?

Najčešće putem e-maila. Ransomware se može predstaviti kao koristan ili važan attachment (hitna faktura, zanimljiv članak ili besplatna aplikacija). Kada otvorite prilog, vaš računar se zarazi. Međutim, ransomware se može infiltrirati u vaš sistem i dok samo surfujete po internetu. Da bi preuzeli kontrolu nad vašim sistemom, iznuđivači koriste slabosti operativnog sistema, browsera ili aplikacija. Zato je od presudnog značaja da vaš softver i operativni sistem budu uvek ažurirani. Neki ransomware programi mogu se samostalno širiti kroz lokalne mreže. Na primer, ako Trojanac inficira jednu mašinu ili uređaj u vašoj kućnoj ili korporativnoj mreži, postoji opasnost i da se drugi korisnici zaraze. Naravno, postoje scenariji infekcije koji su predvidljiviji. Skinete torent, zatim instalirate plugin i tako sve počinje...

Koje vrste fajlova su najopasnije?

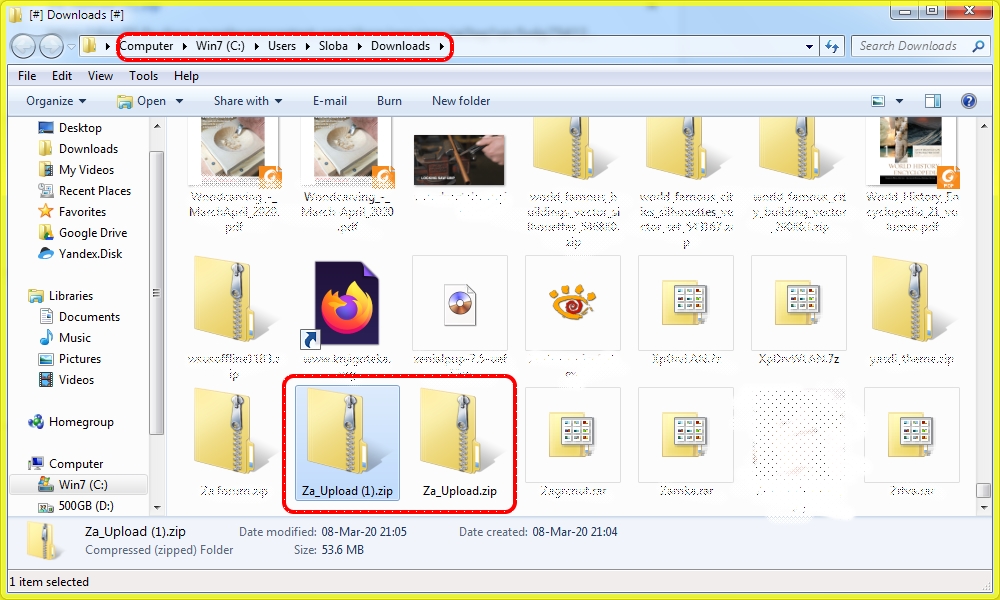

Najsumnjiviji fajlovi su izvršni (poput .exe ili .scr), a ne zaostaju puno ni Visual Basic ili Java skripte (.vbs i .js ekstenzije). Oni su vrlo često upakovani u ZIP ili RAR arhive, kako bi sakrili svoju zlonamernu prirodu. Još jedna opasna kategorija fajlova su MS Office datoteke (DOC, DOCX, XLS, XLSX, PPT i tako dalje). One mogu da sadrže ranjive makroe; ako se traži da omogućite makroe u Word dokumentu, razmislite dvaput pre nego što to uradite. Budite oprezni i kod fajlova sa prečicama (.LNK ekstenzija). Windows može da ih predstavi kao bilo koju ikonu koja, u kombinaciji sa nevinim nazivom fajla, može da vas namami u nevolju. Važna napomena: Windows otvara fajlove sa poznatim ekstenzijama bez pitanja korisnika, a podrazumevano skriva ove ekstenzije u Windows Exploreru. Dakle, ako vidite fajl sa nazivom poput Important_info.txt, to bi zapravo mogao biti Important_info.txt.exe, fajl koji instalira malware. Podesite Windows da prikazuje ekstenzije kako biste bili bezbedniji.

Mogu li da izbegnem infekciju ako se držim dalje od sumnjivih web sajtova ili attachmenta?

Na žalost, čak i oprezni korisnici mogu da budu inficirani ransomware-om. Na primer, moguće je da zarazite svoj računar dok čitate vesti na velikom, uglednom medijskom web sajtu. Naravno, sam web sajt neće distribuirati malware posetiocima – osim ako je hakovan, što je druga priča. Umesto toga, mreže oglašivača napadnute od strane sajber kriminalaca služe kao distributeri, jer njihova nezakrpljena ranjivost može dozvoliti učitavanje malware-a. I da ponovimo još jednom, redovno ažurirani softver i potpuna nadogradnja (zakrpe) operativnog sistema su ključni.

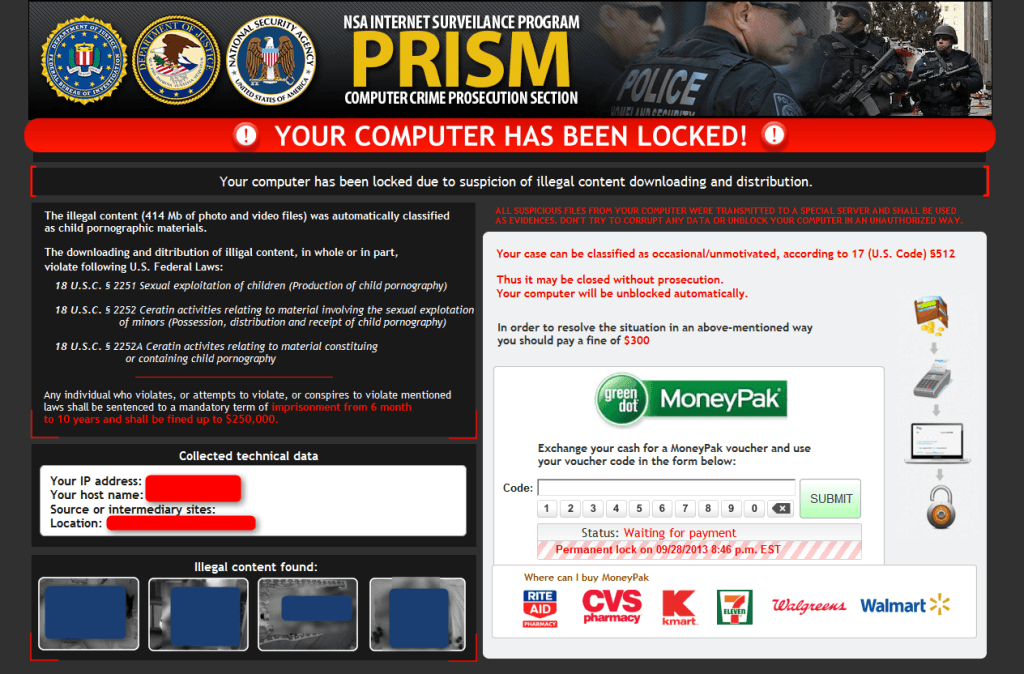

Kako prepoznati infekciju ransomware-om?

Ransomware nije suptilan. Sam će se najaviti, na primer ovako:

Kako ukloniti ransomware?

Ako vidite da vam je računar blokiran – neće da učita operativni sistem – upotrebite Kaspersky Windows Unlocker, besplatan program koji može da ukloni bloker i pokrene Windows. Kriptori su već tvrđi orah. Prvo bi trebalo da se otarasite malware-a tako što ćete pokrenuti antivirus skeniranje. Ako nemate odgovarajući antivirus na računaru, možete preuzeti neku od trial verzija kvalitetnijih antivirusnih rešenja za potrebe dezinfekcije. Sledeći korak je da vratite nazad svoje fajlove. Ako imate backup vaših fajlova, možete jednostavno da povratite datoteke iz rezervne kopije. To je definitivno najbolji mogući potez. Ako niste napravili backup, možete pokušati da dekriptujete fajlove koristeći specijalne programe koji se nazivaju dekriptori. Mnoge antivirusne kompanije razvijaju dekriptore. Jedna stvar: budite sigurni da downloadujete ove programe sa pouzdanih veb sajtova; inače preuzimate veliki rizik od inficiranja nekim drugim malware-om. Ako ne možete da pronađete pravi dekriptor, ostaje vam da platite otkup ili da se pozdravite sa svojim fajlovima. Ne preporučujemo vam plaćanje otkupa.

Cryptolocker – najopasniji ransomware

Ransomware nije bio globalno raširen sve do pojave Cryptolocker-a koji je zarazio na stotine hiljada računara širom sveta. Postoji više tipova ransomware malvera koji se razlikuju metodama zastrašivanja ili kontaminacije računara ali je Cryptolocker jedan od najopasnijih ikada. Ovaj podmukli malver koji vam na sistem može upasti najčešće uz pomoć fišing mejla i kontaminiranih linkova ili priloga u tom mejlu koje vam šalju bot mreže (profesionalne, koje imaju više od 100.000 zaraženih računara pod svojom komandom) i posle njega nema oporavka. Cryptolocker izvodi šifrovanje metodom dva RSA ključa, javnog i privatnog (za otključavanje mora da postoje oba ključa), s tim što privatni ključ pošalje nekom udaljenom serveru. Čisto da znate, ako platite, plaćate za taj privatni ključ, ako vam ga i daju uopšte. Koliko je opasan ovaj malver govori i to da je do sad Cryptolocker uspeo da iznudi oko 10 miliona dolara od običnih korisnika i kompanija.

Plaćanje otkupa?

Za početak, ne postoji garancija da ćete dobiti svoje fajlove. Ne možete verovati iznuđivačima. Jedan primer nepouzdanih lopova su autori Ranscam-a, ransomware-a koji se čak nije ni bavio šifrovanjem, već je jednostavno brisao fajlove (iako su, naravno, obećavali dekripciju u zamenu za novac). Trebalo bi da imate u vidu da plaćanje otkupa ne obezbeđuje sigurno i pouzdano vraćanje fajlova. Većina ransomware programa koristi otporne kripto algoritme, što znači da bi bez ključa za enkripciju njihovo dekriptovanje moglo potrajati godinama.

Mogu li da dekriptujem enkriptovane fajlove bez plaćanja otkupa?

Ponekad kriminalci koji stoje iza ransomware napada čine greške, omogućavajući predstavnicima zakona da oduzmu napadačke servere koji sadrže ključeve za enkripciju. Kada se to dogodi, dobri momci su u mogućnosti da razviju dekriptor. Ransomware programeri brzo reaguju kada se pojavi novi dekriptor i na taj potez odgovaraju modifikacijom svog malware-a kako bi ga učinili otpornim. To je igra mačke i miša. Na žalost, dekriptori ne dolaze sa garancijama.

Ako primetim zlonamerni proces, da li postoji nešto što mogu da uradim da bih zaustavio infekciju ransomware-om?

Teoretski, ako ga uočite na vreme, možete da isključite računar, izvadite hard disk, ubacite ga u drugi kompjuter i upotrebite njegov antivirus za dezinfekciju. Međutim, u stvarnom životu je teško ili čak nemoguće da korisnik otkrije infekciju; ransomware radi tiho sve do velikog otkrića: poruke o otkupu.

Da li je antivirus dovoljan da se izbegne infekcija?

Da, u većini slučajeva. Antivirusno rešenje koje koristite ipak znači. Ipak, nijedan antivirus nije 100% efikasan. U mnogim slučajevima automatska detekcija zavisi od toga koliko je malware nov. Ako njegovi potpisi nisu dodati u bazu podataka antivirusa, Trojanac može biti otkriven analizom ponašanja. Ako pokušava da nanese štetu, odmah se blokira.

Ako redovno pravim backup svojih fajlova, da li sam bezbedan?

Pravljenje rezervne kopije fajlova je, bez sumnje, od velike pomoći, ali to nije 100% garancija. Evo jednog slučaja: podesili ste automatski backup na računaru na svaka tri dana. Kriptor se infiltrira u sistem, enkriptuje sve dokumente, fotografije, i tako dalje – ne shvatite ozbiljnost situacije. I tako kada proverite nedelju dana kasnije, rezervne kopije su takođe enkriptovane. Backup je od vitalnog značaja, ali vaša odbrana mora da ide još dalje. Preporuka je da se backup kopija skladišti barem na dve različite lokacije.

Da li postoje neka podešavanja koja mogu da prilagodim da bih pojačao odbranu?

1. Onemogućiti izvršavanje skripti u browserima;

2. Podesiti vidljivim ekstenzije u Windows Exploreru;

3. Podesiti Notepad kao podrazumevanu aplikaciju za VBS i JS fajlove;

Anti-ransomware alati?

Ogroman broj alata je u ponudi, deskriptera takođe, ali ono što nije ohrabrujuće jeste činjenica da nijedan od njih ne pruža garanciju da će fajlovi biti deskriptovani i sačuvani. Neka od kvalitetnijih rešenja su:

Kaspersky Anti-Ransomware Tool

https://www.kaspersky.com/anti-ransomware-tool

Trend Micro Ransom Buster

https://ransombuster.trendmicro.com/

Malwarebytes Anti-Ransomware Beta

https://www.bleepingcomputer.c.../malwarebytes-anti-ransomware/

|

[ Branimir Maksimovic @ 07.03.2020. 18:16 ] @

Vreme je bilo za ovakvu temu, podrzavam!

[ Aleksandar Maletic @ 07.03.2020. 19:37 ] @

Nažalost, zbog nedostatka vremena nisam uspeo da napišem u obimu kojem sam planirao ali tu ste vi stalni članovi da dopunite sadržaj, kao i da aktivno diskutujemo na temu.

[ Shadowed @ 07.03.2020. 22:43 ] @

Fin tekst. Jedna mala ispravka:

Citat: One mogu da sadrže ranjive makroe

Nisu ti makroi ranjivi nego maliciozni/zlonamerni :) [ Branimir Maksimovic @ 08.03.2020. 05:06 ] @

"1. Onemogućiti izvršavanje skripti u browserima;"

Mislim da je ovo dobro resenje, ali nazalost, danas sajtovi uopste

nece da rade bez omogucenih skripti :(

"3. Podesiti Notepad kao podrazumevanu aplikaciju za VBS i JS fajlove;"

Jos jedna stvar: ne otvarati mail-ove sa non text atacment fajlovima.

Ako treba binarni fajl da se prenese, bolje uputiti korisnika

da okaci na cloud i da u mail-u samo postavi link.

[ buda01 @ 08.03.2020. 11:47 ] @

Citat: Branimir Maksimovic:

"3. Podesiti Notepad kao podrazumevanu aplikaciju za VBS i JS fajlove;"

Jos jedna stvar: ne otvarati mail-ove sa non text atacment fajlovima.

Ako treba binarni fajl da se prenese, bolje uputiti korisnika

da okaci na cloud i da u mail-u samo postavi link.

Jos bolje, nikada ne pokretati attachment sa dvoklikom, nego save na disk, pa onda execute, to je jako dobra praksa.

- Ne koristiti Windows Explorer, nego Total Commander (tu se uvek vidi ekstenzija i velicina fajla)

- Obavezni addoni za Firefox:

NoScript

uBlock Origin

Ghostery

[ SlobaBgd @ 08.03.2020. 13:39 ] @

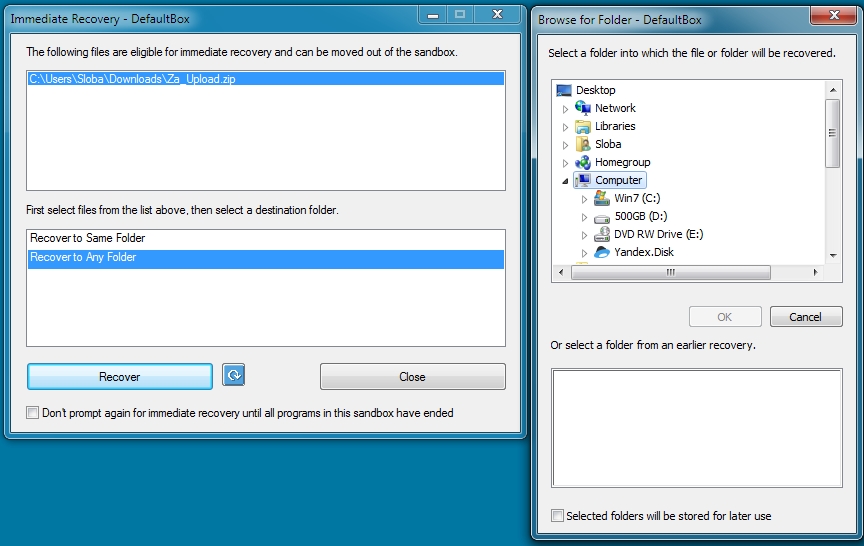

E sad, imam jedno pitanje: da li ima smisla čitati mailove i skidati/čitati attachmente u Web Browseru pokrenutom pod nekim Sandboxom? Da li ransomware (ili bilo koji maliciozn softver) može da zaobiđe ograničenja koja nameće Sandbox softver?

[ bojan_bozovic @ 08.03.2020. 13:48 ] @

Ne "neki sandboks" vec Sandboxie - sandboksovan program radi na kopijama fajlova i registry, i sve se moze potpuno obrisati. Pravi sam malware pokretao njime, mada uvek postoji opasnost da malware probije sandboks.

Ili drugacije - to jeste zastita, ali kao sve, nije stopostotna. Malver moze da prepozna sandboks i pritaji se, kao i da prepozna linux wine npr. pa da haker remote rucno hakuje sandboks ili vm ili linux, mala je verovatnoca ali se ne sme iskljuciti.

[ Aleksandar Maletic @ 08.03.2020. 16:11 ] @

Citat: Shadowed: Fin tekst. Jedna mala ispravka:

Nisu ti makroi ranjivi nego maliciozni/zlonamerni

Lapsus, hvala za ispravku.

Citat: SlobaBgd: E sad, imam jedno pitanje: da li ima smisla čitati mailove i skidati/čitati attachmente u Web Browseru pokrenutom pod nekim Sandboxom? Da li ransomware (ili bilo koji maliciozn softver) može da zaobiđe ograničenja koja nameće Sandbox softver?

Ništa nije 100% sigurno, ali ti ideja ide definitivno u odličnom pravcu. Neki oblik izolovanog okruženja koje ne ostavlja uticaj na primarno okruženje je najpoželjnije rešenje za malvere generalno. Mnoge teške oblike malvera sam puštao u virtuelnu mašinu koja je takođe odlična za ovakve stvari i uverio se u razarajuća dejstva, mana svega toga je što je to daleko od nivoa znanja prosečnog korisnika računara i teško je primeniti u širem obimu. Da rezimiramo, sandbox je odlična stvar ali virtuelna mašina je daleko sigurnija opcija. [ SlobaBgd @ 08.03.2020. 17:07 ] @

Da, ako virtualnu mašinu koristiš izolovano od host sistema Ja najčešće šerujem neke foldere sa host sistema, da ne bih morao da dokumente, programe i uputstva prebacujem sa host sistema na virtuelnu mašinu putem fleške ili clouda. A kad jednom šerujem folder(e), ili zaboravim ili me mrzi da ih odšerujem... I tu je otvoren prolaz za malver.

Mada, meni VM najčešće služi za pravljenje tutorijala za verziju Windowsa (ili onog drugog operativnog sistema) koju nemam instaliranu, dakle za snimanje video klipova ili screenshotova. Retko koristim VM ta testiranje bezbednosti. Jednostavno, nije mi to blisko realnoj situaciji.

Muka sa Sandbox rešenjma (a Sandboxie je samo jedno od njih) je što mogu da izoluju program ili Web Browser od ostatka sistema, ali se fajlovi preuzeti iz e-maila realno upisuju na hard disk i odatle ih je moguće otvoriti (dokumente sa malicioznim makroom) ili pokrenuti (arhive, izvršni fajlovi ili skripte) programom koji nije pokrenut pod sandbox privilegijama. Šta to znači? Otvorimo Web Browser u Sandboxie okruženju, odemo na sajt Web Mail provajdera, skinemo attached PDF koji je došao sa ransomware-om u sebi, sačuvamo ga na disku, i otvorimo ga Adobe Readerom ili Foxit Readerom koji nisu u Sandboxie okruženju! I eto belaja! A svaki program pokretati u bezbednom Sandboxie okruženju prilično je dosadno, Web Browser se, recimo, ne loguje automatski na Web Mail nego traži da upišeš mail, pa Password, pa ako imaš tri-četiri naloga, dosadi toliko kuckanje i batališ Sandboxie nadajući se da neće baš tebe da strefi malver...

[Ovu poruku je menjao SlobaBgd dana 08.03.2020. u 18:18 GMT+1]

[Ovu poruku je menjao SlobaBgd dana 08.03.2020. u 18:19 GMT+1]

[ bachi @ 08.03.2020. 17:23 ] @

Google email hosting...

Ni jedan jedini malware mail nije stigao u inbox, godinama.

Jedno vreme su se pojavljivali, ali u spam folderu, nikada u inbox, a u poslednje dve do tri godine ni u spam. Jednostavno ih nema.

U jednoj firmi oko 100 sandučića, u drugoj oko 20, nikada ništa.

Sa druge strane, treća firma hostuje mailove kod Loopie, svaki božiji dan po par malware mailova, ko da nemaju nikakvu av zaštitu.

Dakle, kod preventive od ransomwarea je jako bitno izbor email hostinga, jer je to najčešći vektor napada.

Ja lično za svoj domen hostujem mailove kod Yandexa ista priča, ni jedan malware mail do sad, ali sam ja mali kao uzorak.

[ SlobaBgd @ 08.03.2020. 17:31 ] @

I ja imam slično iskustvo, doduše kod rezidencijalnih a ne biznis korisnika...

Ovi što koriste mail hosting koji dobijaju od provajdera interneta (mts, pttNET...) malo malo pa zakače neki malver, makar onaj što šalje mailove svima sa spiska. I to onda dovede do banovanja pošiljaoca od strane primaoca, i sličnih problema...

[ Zlatni_bg @ 08.03.2020. 17:45 ] @

Meni jedino Gmail i radi kako treba. Zahvaljujuci drugim mailovima na na primer outlooku, zbog "pametnog filtriranja spama" sam ostao bez gomile poslova jer su ponude zavrsile u trashu. Ne spamu, trashu.

[ Shadowed @ 08.03.2020. 17:52 ] @

Ni na Gmx-u nemam malware-a. Sad, da l' zato sto ne dolazi ili zato sto ga filtrira, ne znam :)

Nisam imao ni izgubljenih mail-ova.

[ bojan_bozovic @ 08.03.2020. 18:25 ] @

Citat: SlobaBgd:

Da, ako virtualnu mašinu koristiš izolovano od host sistema Ja najčešće šerujem neke foldere sa host sistema, da ne bih morao da dokumente, programe i uputstva prebacujem sa host sistema na virtuelnu mašinu putem fleške ili clouda. A kad jednom šerujem folder(e), ili zaboravim ili me mrzi da ih odšerujem... I tu je otvoren prolaz za malver.

Mada, meni VM najčešće služi za pravljenje tutorijala za verziju Windowsa (ili onog drugog operativnog sistema) koju nemam instaliranu, dakle za snimanje video klipova ili screenshotova. Retko koristim VM ta testiranje bezbednosti. Jednostavno, nije mi to blisko realnoj situaciji.

Muka sa Sandbox rešenjma (a Sandboxie je samo jedno od njih) je što mogu da izoluju program ili Web Browser od ostatka sistema, ali se fajlovi preuzeti iz e-maila realno upisuju na hard disk i odatle ih je moguće otvoriti (dokumente sa malicioznim makroom) ili pokrenuti (arhive, izvršni fajlovi ili skripte) programom koji nije pokrenut pod sandbox privilegijama. Šta to znači? Otvorimo Web Browser u Sandboxie okruženju, odemo na sajt Web Mail provajdera, skinemo attached PDF koji je došao sa ransomware-om u sebi, sačuvamo ga na disku, i otvorimo ga Adobe Readerom ili Foxit Readerom koji nisu u Sandboxie okruženju! I eto belaja! A svaki program pokretati u bezbednom Sandboxie okruženju prilično je dosadno, Web Browser se, recimo, ne loguje automatski na Web Mail nego traži da upišeš mail, pa Password, pa ako imaš tri-četiri naloga, dosadi toliko kuckanje i batališ Sandboxie nadajući se da neće baš tebe da strefi malver...

[Ovu poruku je menjao SlobaBgd dana 08.03.2020. u 18:18 GMT+1]

[Ovu poruku je menjao SlobaBgd dana 08.03.2020. u 18:19 GMT+1]

Jesi li koristio Sandboxie? Sandboksovan program, ili Explorer ili Browser, moze da pokrene program samo unutar sandboksa. Dakle, ako je sandboksovan browser definitivno ne moze neki exe downloadovan da se pokrene van sandboksa, a iz njega, jer ti ces i taj PDF da snimis unutar sandboksa, i da pokrenes sumatrapdf ili stogod unutar sandboksa. E tek ako pokrenes windows file explorer i prekopiras iz sendboksa na disk recimo C, dobijas mogucnost da pokrenes taj pdf readerom koji nije sendboksovan. Dakle, unutar diska C imas folder C:\Sandbox koji je za te prvremene fajlove.

Mnogi sada koriste Gmail, ili slicni webmail, koji sam ima antivirus. Mala je verovatnoca da se dobije malver tako. Jedino ako neko ima svoj domen i svoj mail server koji nije podesen (recimo [email protected]) ali koj djavo onda imati server koji nije podesen sa antivirusom?

[ SlobaBgd @ 08.03.2020. 19:09 ] @

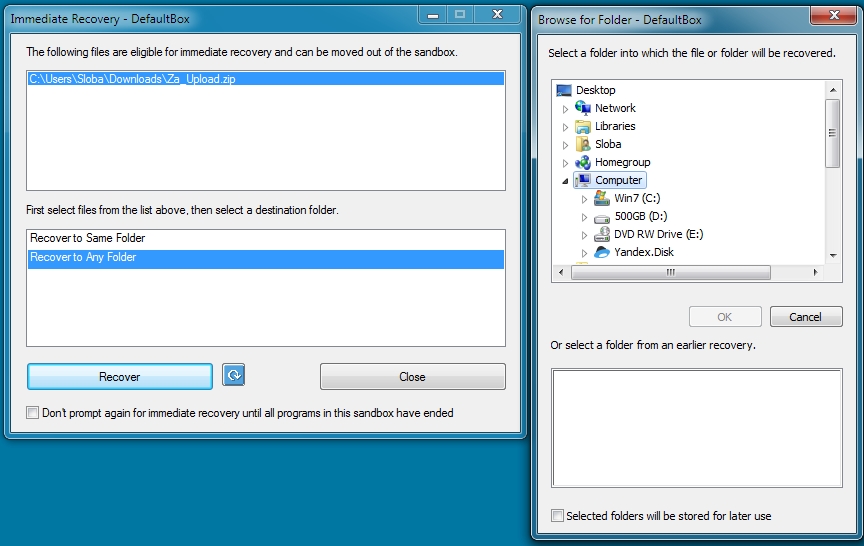

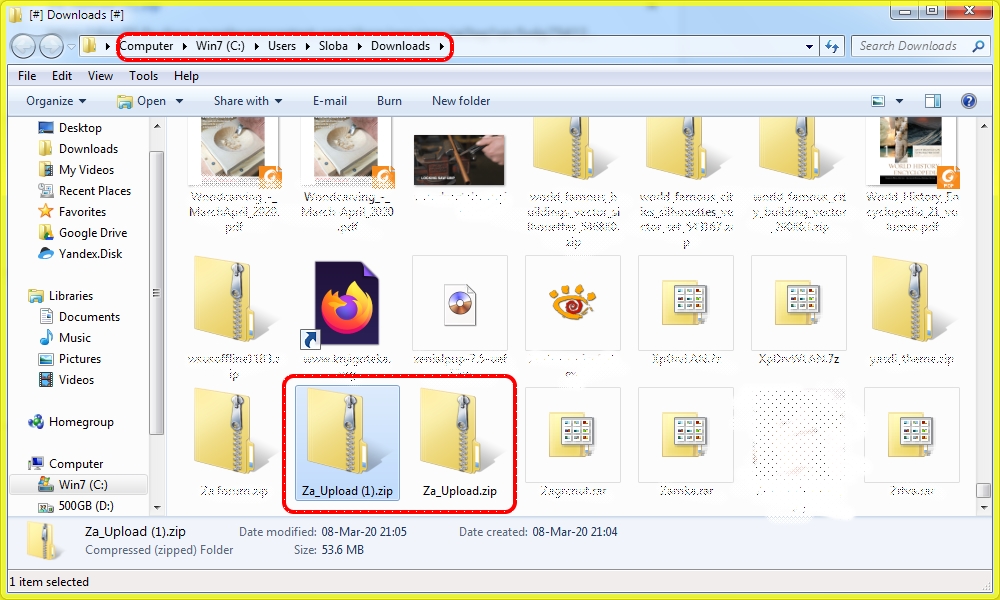

Sada sam pokrenuo Chrome u Sandboxie okruženju, skinuo sa Google Maila arhivu (koju sam ja poslao mušteriji, i koju Google nije mogao da skenira (!?), i dobio sam izbor da "recover" tu arhivu u default folder (C:\Users\Sloba\Downloads) ili u NEKI DRUGI folder, koji ja izaberem. Dakle, ni Google ni Sandboxie ne znaju da li je u arhivi nešto maliciozno, i Google mi je dopustio da uploadujem, a kasnije i downloadujem arhivu, a Sanboxie mi dopušta da arhivu sačuvam GDE JA HOĆU. U folderu C:\Sandbox samo se izvršavaju programi pokrenuti pod Sandboxie privilegijama, bar po defaultu. Tek ako cancel-ujem dijalog box, arhiva se čuva u Sandbox folderu. To sam ilustrovao screenshotovima na kraju poruke.

E sad, ako downloadovanu arhivu otvorim recimo 7zip-om iz sandboxsovanog Chroma ("open file" iz status bara Chroma), i 7zip se otvara u Sandboxie rimu. Međutim, ako isključim sanboxsovan Chrome, arhivu U SANDBOX FOLDERU mogu da otvorim bez sandboxsovanih privilegija.

Samo uz veliku pažnju i poznavanje materije može se izbeći zamka nebezbednog pokretanja nebezbednog fajla u navodno bezbednom okruženju. Ko ima toliku pažnju i ko toliko poznaje materiju, neće mu ni trebati Sanboxie.

[ Aleksandar Maletic @ 08.03.2020. 19:14 ] @

Citat: bachi:

Google email hosting...

Ni jedan jedini malware mail nije stigao u inbox, godinama.

Jedno vreme su se pojavljivali, ali u spam folderu, nikada u inbox, a u poslednje dve do tri godine ni u spam. Jednostavno ih nema.

Potvrđujem i za Outlook. Tri godine unazad, preko 200 korisnika u orzanizacionoj jedinici, nijedan incident. Bilo je prijava ali sve za Junk folder, što korisnici po mom uputstvu ne otvaraju.

[ bojan_bozovic @ 08.03.2020. 19:21 ] @

@SlobaBgd

Da ili recover ili cancel ili direktno otvaranje unutar sandboksa. Znas, ako neko pijan sedne za volan pa napravi belaj, moze da grdi boga, ali nije red. Kako narod kaze sam pao sam se ubio!

Nakon direktnog otvaranja sa SumatraPDF otvoren je pdf unutar sendboksa. [ bachi @ 08.03.2020. 19:39 ] @

Citat: Aleksandar Maletic:

Potvrđujem i za Outlook. Tri godine unazad, preko 200 korisnika u orzanizacionoj jedinici, nijedan incident. Bilo je prijava ali sve za Junk folder, što korisnici po mom uputstvu ne otvaraju. :)

Je l' istina za Office 340 :) da prolaze oni klasični fišing mailovi gde navuku korisnika da im ostave username i pass ko od šale?

Dosta ljudi se žalilo na to, kakva je situacija sad? [ mrkabrka @ 08.03.2020. 20:22 ] @

Ukoliko ipak zakačite ransomware .,pozdravite se zaraženim fajlovima .,iz iskustva, nabasao sam na CRAB i posle uporne borbe jedva spasio OS u ambulanti MC , tada sam koristio W 8.1 i pored AV , na kraju je pao reinstal....Savet je - praviti rezervnu kopiju na nekom eksternom disku.....

[ SlobaBgd @ 08.03.2020. 20:24 ] @

Citat: bojan_bozovic:

@SlobaBgd

Da ili recover ili cancel ili direktno otvaranje unutar sandboksa. Znas, ako neko pijan sedne za volan pa napravi belaj, moze da grdi boga, ali nije red. Kako narod kaze sam pao sam se ubio!

Nakon direktnog otvaranja sa SumatraPDF otvoren je pdf unutar sendboksa.

Pa upravo to sam i ja napisao. Ako otvaraš fajl iz sandboxovanog Chroma, otvoriće ga sandboxovan PDF reader. Ali ako ugasiš sandboxovan Chrome, fajl će se nalaziti u "zaštićenom" folderu C:\Sandbox i možeš ga otvoriti dvoklikom bez bezbednog okruženja koje pruža Sandboxie. Za to vreme Sandboxie čuči aktivan u Notification Area dok mu korisnik vršlja po "zaštićenom" folderu i otvara navodno zaštićene fajlove. Jedino se budi ako fajl otvaraš desnim klikom pa Run Sandboxed. Mislim, ko još otvara fajl desnim klikom?

Nego, gde je tebi taj žuti okvir oko pozora sandboxovanog programa koji izdvaja tako pokrenut program od drugih normalno pokrenutih?

Dopuna: Evo, sandboxovan Chrome najpre snima downloadovan fajl na default lokaciju:

[ bojan_bozovic @ 08.03.2020. 20:30 ] @

Vidis li # naslov prozora #

To znaci da je sandboksovan. FF je bio sandboksovan, zato taj mali prozor ima # .. # u naslovu, a mogu ti okaciti i sumatrapdf pokrenut iz njega ako zelis.

[ SlobaBgd @ 08.03.2020. 20:37 ] @

Ama ne govorim o Sumatri, Notepadu, Plejeru pokrenutom iz sandboxsovanog Firefoxa ili Chroma, pobogu! To smo valjda apsolvirali, šta si se kog đavola uhvatio toga?! Govorim o tome da se fajl/program može jednostavno pokrenuti iz "bezbednog" foldera C Sandbox čak i ako je Sandboxie aktivan!

[ bojan_bozovic @ 08.03.2020. 20:39 ] @

Meni otvara u sandboksu, prvo download i snimanje, ali ne sa recover.

Ovde "Close", ne "Recover"

Ovde klik na downloadovano, "Rich dads..."

SumatraPDF ima zut okvir, pa je sendboksovan.

Treba da se nauci koriscenje, to stoji. Problem je sto ljudi to nece da urade, vec rade napamet kako im se cini da treba. [ bojan_bozovic @ 08.03.2020. 20:47 ] @

Fajlovi iz C:/Sandbox nisu bezbedni za pokretanje van sandboxa. Bio je help na sandboxie sajtu ali su ga obrisali kad je promenio vlasnika, i o tome je bilo reci, pa je to stvarno mana.

[ Aleksandar Maletic @ 08.03.2020. 22:29 ] @

Citat: bachi:

Citat: Aleksandar Maletic:

Potvrđujem i za Outlook. Tri godine unazad, preko 200 korisnika u orzanizacionoj jedinici, nijedan incident. Bilo je prijava ali sve za Junk folder, što korisnici po mom uputstvu ne otvaraju.

Je l' istina za Office 340  da prolaze oni klasični fišing mailovi gde navuku korisnika da im ostave username i pass ko od šale?

Dosta ljudi se žalilo na to, kakva je situacija sad?

Iskreno da ti kažem, nisam ni na jedan primerak naleteo, što ne znači da ih nema, moguće je da jednostavno nismo zapali u ciljnu grupu. Ono što često primetim u poslednje vreme je to da stižu mejllovi sa linkovima za promenu AD lozinke koja uskoro ističe. Klasična navlakuša, a ni manje ni više sa adresom u kojoj se naravno pominje Microsoft u nekoj izvrnutoj varijanti. Čekirao sam linkove u par navrata, maliciozan sadržaj. Ono što je dobro, sve ide u Junk folder. Sreća u nesreći je to što redovno držim edukativne prezentacije i što zaposleni stvarno ispoštuju dogovor. Znaš i sam kako je, isti posao radimo, poslušan korisnik je pola odrađenog posla. Uskoro prebacujem sve usere na VDI, lakše ću da dišem.  [Ovu poruku je menjao Aleksandar Maletic dana 08.03.2020. u 23:40 GMT+1]

[Ovu poruku je menjao Aleksandar Maletic dana 08.03.2020. u 23:40 GMT+1][ laminator @ 08.03.2020. 22:57 ] @

Aman ljudi gde je otišla ova rasprava kao da je mail jedini mogući način za širenje ..

Ako ima neko ima neko pametno rešenje za smanjenje štete bilo bi dobro inače...

Sretao sam se sa situacijama da su ljudi to pokupili preko RDP-a , preko web servera , preko USB-a , preko mail-a ...

Koristim svoj mail server već 15 godina i nisam preko njega dobio ransomware .

i još par nerešenih situacija( u firmama gde sam pokušavao da smanjin štetu ) odn nemogućnosti otkrivanja kako je do toga došlo ..

Recept za katastrofu je jedan broadcast domain plus mapiranje diskova ...

Znaci segmentirajte mrežu ako možete (ako ne možete bežite iz te firme ) i nikako ali nikako mapiranje diskova ...

Aplikativni serveri u DMZ a database serveri (where sun does nnot shine )

Ovo što pričate je super ali kad bi prosečan korisnik bio znanja admina ..

Lako je biti general posle bitke ...Kako su i Novom Sadu "popili " ransomware ???

Pričamo o zaštiti mreže a ne jednog računara valjda ?????

[ laminator @ 08.03.2020. 23:01 ] @

Dajte neki komentar za gradsku upravu Novog Sada ???

[ SlobaBgd @ 08.03.2020. 23:15 ] @

Citat: laminator:

Pričamo o zaštiti mreže a ne jednog računara valjda ?????

Ne, pričamo o ransomware-u generalno, i razmatramo kako velike mreže, male i srednje mreže u poslovnom okruženju, ali i individualne korisnike računara i poslovne korisnike s pet - deset računara u poslovnom prostoru, i načine kako da se što bolje zaštitimo svi mi od ransowarea.

[ laminator @ 08.03.2020. 23:46 ] @

Novi Sad ????

[ Branimir Maksimovic @ 09.03.2020. 02:17 ] @

laminator: "Sretao sam se sa situacijama da su ljudi to pokupili preko RDP-a , preko web servera , preko USB-a , preko mail-a ..."

Fora je da ljudi instaliraju one freeware/shareware programe koji se cesto bundluju uz adware/malware.

Sace Sloba reci e pa kliknes da se ne instalira, e sad koliko prosecan korisnik pazi na to?

Drugo je problem sto ima malicioznih sajtova koji pokusavaju da uvale, juce sam naleteo

na jedan takav u potrazi za nekim infoom o SSD-u, dakle nista u vezi XXX.

[ mjanjic @ 09.03.2020. 05:09 ] @

Da ne pominjemo sajtove za piratizovane filmove i serije, a ljudi k'o ludi traže na internetu pa šta im prvo iskoči, posebno oni koji nemaju taj kanal na svojoj kablovskoj ili nemaju kablovsku uopšte. Isto važi i za sportske kanale. Uglavnom se radi o "miner" skriptama, međutim problem može da se desi ako je sajt na kome se embeduju video strimovi sa drugih sajtova zaražen nečim gorim ili ako se uz video stream prosleđuje neka zlonamerna skripta.

[ Branimir Maksimovic @ 09.03.2020. 05:17 ] @

Tu su onda i krekovi za igre. Niko se ne pita zasto ljudi uopste trose vreme da prave krekove?

[ Aleksandar Maletic @ 09.03.2020. 05:53 ] @

Ako ćemo tako, onda postoji mali milion načina da se prenese i aktivira ransomware. Da počnemo od operativnog sistema koji je pokriven ko zna kakvim aktivatorima, zatim antivirusi koji se mahom krekuju, a isti taj krek je apsolutno nepoznatog porekla, situacija koja može da se poredi sa puštanjem lopova da radi kao obezbeđenje banke. Sve je jasno, nije mejl jedini način ali socijalni inženjering i fišing generalno najviše upali. Ne verujem da bi potencijalni napadač najpre cepao direktno u jezgro i mlatio se sa raznim bezbednosnim slojevima, firewall politikom i sličnim stvarima. Činjenica je i da je u većini preduzeća, posebno državnih, ovaj deo izuzetno ranjiv ali ponavljam, sigurno bi prvo pustio buvu u vidu fišinga pa ako prođe, prođe. Da budemo jasni, odabirom legalnog operativnog sistema, antivirusa, softvera i kvalitetnog mejl provajdera definitivno praviš dobar korak u preventivi u samom startu. Svestan sam da se pravi napadi kreiraju na daleko dubljem nivou ali često elementarni propusti poput ovih koje sam malopre naveo ostave jedan školski backdoor ili slično.

[ bachi @ 09.03.2020. 07:51 ] @

Citat: laminator:

Aman ljudi gde je otišla ova rasprava kao da je mail jedini mogući način za širenje ..

Niko ne kaže da je jedini, ali je najčešći. Takođe treba razlikovati od ciljanog ransomware napada i opšteg.

Citat: Ako ima neko ima neko pametno rešenje za smanjenje štete bilo bi dobro inače...

Zavisi od budžeta firme. Da li će imati namenske firewall sa IDS, anti virusom, itd ili ne.

Ono što svako može jeste da za upstream DNS koristi OpenDNS, da registruje IP adresu tamo i da uključi zaštitu od malware domena, adware i slično po kategorijama. Lokalni DNS server namestiti da za forwarder DNS koristi upravo OpenDNS kao servere. Na ovaj način se može sprečiti da zaražen računar ne može da kontaktira maliciozni server kako bi pokupio payload koji je u stvari deo koji kriptuje podatle.

Zatim ne koristiti administratorski nalog u svakodnevnoj upotrebi, već koristiti računar kao običan korisnik. Ovo treba da važi kako za korisnike, tako i za administratore sistema. Dakle, admini trče sa korisničkim nalogom, a po potrebi koriste admin kredencijale. Za lokal administratorske naloge koristiti LAPS, dakle šifre koje su privremene i ističu. Koristiti LAPS kada hoćete neki program da instalirate kod krajnjeg korisnika, a ne domain admin, jer ako je keylogger na tom računaru, koristeći domain admin nalog na to računaru kompromitujete isti i ko se dočepa domain admin naloga, on je mali Bog u toj mreži.

Anti virus zaštita je obavezna i ne zanosite se da je Windows defender dovoljan. Jeste za nas kućne korisnike, ali za firme, Kaspersky, Bitdefender, pa čak i ESET endpoint security. OBAVEZNO stavite lozinku da kada neko želi da pauzira ili stopira zaštitu, da to ne može bez lozinke da uradi. Zašto? Pa prvo što malware pokuša, jeste da disabluje anti virus sistem na računaru. Koristeći lozinku, efektivno ga sprečavate u tome.

Za centralizovana anti virus rešenja imate cloud administratorski deo, ako ne želite da dižete infrastrukturu za admin deo, pa tako u jednoj firmi se koristi Kaspersky endpoint cloud security, admin konzola je u cloudu, a na svakoj mašini se nalazi instaliran Kaspersky endpoint security sistem i to lepo radi.

Već sam rekao, ali, dobar email hosting je zlata vredan. Dakle, koristite onaj kroz koji ne prolaze malware mailovi ko od šale.

Kada se spominje RDP, ne držati RDP direktno otvoren ka Internetu, jer je to recept za ransomware, kad tad se pojavi exploit koji omogućava upad u sistem, pa ako se sistem ne patcuje redovno, ili uopšte, eto problema. Isto tako se brute force metodom može upasti u sistem... Neko tvrdi da je dovoljna zaštita da rdp server(i) budu iza RD gatewaya, ali je moja filoSofija da sve to treba držati iza VPNa, pa tako korisnik prvo treba da se VPNuje na mrežu, pa tek onda da koristi lokalne resurse firme.

Lozinke min 8 karaktera, obavezno bar jedno veliko slovo, bar jedan broj i obavezno specijalan znak tipa ! ili @...

Izolacija mreže... Koristeći VLANove, segmentirati mrežu, sa obaveznom napomenom da se pravi managment vlan. A to znači da se sva mrežna oprema, VM hostovi i drugo drži u posebnom vlanu. Zatim u posebnom vlanu interne servere, u trećem vlanu korisničke računare, u četvrtom voip telefone, petom kamere i DVR, itd, kapirate sliku. Poseban vlan za wifi za goste, a ako je moguće za interni wifi koristiti WPA2 radius autorizaciju gde će svaki zaposleni imati svoj nalog.

Postaviti striktno filtriranje između vlanova gde odreženi vlan može pristupati samo određenim servisima drugom vlana, itd. vlan za wifi goste potpuno izolovati. Za web servere koji moraju biti na internetu staviti u poseban vlan, takozvani DMZ i propisno ga izolovati da ako je kompromitovan, da ne može da proširi zarazu na ostale vlanove...

Verovatno sam gomilu stvari izostavio, ali su ovo neke opšte smernice.

E da, REDOVNO pečovanje sistema. Dakle, Windows update i patcovati sve servere i radne stanice. Isto tako, pečovanje mrežne opreme, sa posebnim naglaskom na nesrećni Mikrotik. :( Kad smo kod Mikrotika, svi firewallovi, odnosno njihovi managment interfejsi NE smeju biti na internetu. Ako želiš kao admin nešto spolja da promeniš, prvo se VPNuj na mrežu, pa onda tako pristupi podešavanjima rutera. Ovim sprečavate da firewall koji ima bezbednosni proput, a nije pečovan ne bude ranjiv spolja, jer firewall pravilom ograničite da mu se spolja ne može uopšte prići osim ICMP saobraćaja.

Ovo pečovanje Microsoft kao da se trudi da nam namerno zagorča život, jer posledice loše Windows update često znaju biti gore od posledica nekog ne-ransomware virusa. :) Ali je nužno zlo. Za Windows 10 ako nemate WSUS/SCCM možete groz GPO da namestite da se Windows update radi sa "zakašnjenjem" od na primer 7 dana od dana izlaska neke zakrpe, namestiti da se provera radi jednom mesečno i da se zakrpe instaliraju kada to vama odgovara i na taj način odlažete zakrpu taman toliko ako je MS baš ukakio stvar, imate vremena da povuku istu pre nego što je vi instalirate i nastane haos.

Ko ima WSUS/SCCM, može sam da kontroliše proces patchovanja, pa da ima i neku test grupu koju će prvo da patchuje, pa ako sve bude ok, da primeni patch i na ostale računare...

Isto tako je važno da se ne patcuje samo Windows, već i Office obavezno, jer tu tek ima exploita koliko nećeš...

A sad najvažnija stvar - bekap.

Najpre pitanje radnih stanica... Tu su dve filozofije, zavisno od budžeta i infrastrukture. Prva jeste da se radne stanice uopšte ne bekapuju već da se zaposlenima da instrukcija da sve što je bitno da drže na centralnom file serveru, a druga filozofija jeste da se sva korisnička dokumenta preusmeravaju na server. Da li ćete to ručno da odradite promenom lokacije desktopa, my documentsa i ostalih korisničkih foldera ili koristeći folder redirection kroz GPO, na vama je izbor.

Tako rešavate problem da ako neka radna stanica crkne, da li popije malware ili crkne hdd/ssd, sva dokumenta su tu. Takođe rešavate problem ako se korisnik loguje na drugi računar, dokumenta su mu tu...

E to je super kada su računari u LANu, a šta sa laptopovima/udaljenim lokacijama? Za udaljene lokacije može da se koristi server i DFS replikacija, ali mogu da se koriste i offline files, gde će klijentu korisnička dokumenta biti na serveru, ali će klijent sam raditi sinhronizaciju i držati kopiju kod sebe. Kada je klijent offline, promena se vrši lokalno, pa kada uspostavi vezu sa serverom, podaci se sinhroniziju.

Windows ima ugrađen mehanizam za to i zove se offline files. Iiii, to je nešto čime nisam bio zadovoljan u praksi. :( Ponajviše zbog toga što sve što kešira, kešira na C: i lokacija se ne može promeniti. I kako na HDDovima je C manji, zatrpava isti, a još gore što fragmentacijom usporava sam sistem. Ili u kombinaciji SSD 120GB + HDD od 1TB gde je sistem na SSDu, biće problem...

Lično koristim kao rešenje - https://freefilesync.org/, besplatan program koji omogućava sinhronizaciju "leve" i "desne" strane, gde je leva strana lokalni folder, a desna folder na serveru. U task scheduleru se namesti da se sinhronizacija radi na n sati i to stvarno lepo radi.

Naravno, uvek je i cloud storage kao opcija ok...

E kada ste rešili pitanje centralizovane lokacije za smeštanje korisničkih dokumenata, vreme je izbora softvera za bekap tog servera ili više servera. Acronis, Veeam, neki drugi ili interni windows server bekap, zavisi od budžeta naravno. Ono što je potrebno raditi jeste obavezno imati više kopija bekapa od toga da jedna kopija bude offline, a druga poželjno i offsite (dakle van primarne lokacije u slučaju poplave, požara, itd).

Ono što je još bitnije jeste da se *testira* taj bekap, da se radi validacija istog i da se u virtualnoj laboratoriji (koristeći virtuelne mašine koje su u svom internom vlanu) pokušati odraditi restore.

Kao što vidite, najveće je pitanje budžeta... Kada je budžet za IT tanak, a u državnim preduzećima je očajan i kada je IT osoblju fale ljudi, a ono što je zaposleno ima mizorne plate u odnosu na cenu koja je na tržištu rada, to je recept za katastrofu. Ništa gore od ITevca koji je nezadovoljan svojom platom i koji sve usled nedostatka budžeta mora da rešava štap i kanap metodom. Dakle zidanje zgrade žvakaćom gumom umesto maltera. Samo je pitanje kada će se sve raspasti kao kula od karata.

Citat: Lako je biti general posle bitke ...Kako su i Novom Sadu "popili " ransomware ???

Pa u suštini ne znamo tačno. Neke spekulacije jeste da je inicijalno napad bio preko emaila...

[Ovu poruku je menjao bachi dana 09.03.2020. u 09:08 GMT+1][ Joja82 @ 09.03.2020. 10:29 ] @

@bachi odlicn hint za sve. I potpuno se slazem sa svime sto si napisao.

Ja za backup koritim qNAP storage.

E sada koliko je pametno raditi backup VM-a na drugu particiju (E:) i QNAP podesio da taj folder sinhronizuje dirktno odatle na sebe. Sto znaci da imam kopiju backup-a i na drigoj particiji i na QNAP storage-u.

E sada koliko je pametno raditi sinhronizaciju?

Pitam zbog sledece situacije:

Recimo uleti runsomwar i zakljuca sve fajlove medju njima i backup fajlove na E particiji, koji se sinhronizuju na QNAP?

ili uleti na sever koji se backup-uje i backup natavi da radi svoj posao ali sa kriptovanim fajlovima?

Sta ce se desiti sa ti backup-om?

Takav scenario nikad nisam imao ("hvala Bogu") pa me interesuje sta je moguce da se desi.

Hoce li se i na QNAP sinhronizovati kriptovani?

[ Miroslav Jeftić @ 09.03.2020. 11:36 ] @

Sve će sjebati najverovatnije.  Pre neku godinu sam imao nažalost iskustvo da se pojavio ransomware u jednoj maloj mreži, 10-ak stanica i fajl server; na toj stanici na kojoj se pojavio je sve zaključao i naravno sve na mrežnom šeru. Windows-ov bekap koji se pravio lokalno na toj stanici takođe, ali iz nekog razloga pojedine fajlove sam i dalje uspeo da izvučem iz tog Windows-ovog (Win7) bekapa, neki su samo bili corrupted. Na serveru sam imao dnevni bekap na disk koji nije vidljiv iz Windowsa tako da je tu bilo jednostavno pregaziti zaražene fajlove s fajlovima od prethodnog dana. Naravno nikad nisam saznao kako se pojavio u mreži i pored aktivnog i ažuriranog antivirusa, 300% da je neko kliknuo na mejl attachment mada su svi korisnici tvrdili da "niko ništa nije dirao".  [ Aleksandar Maletic @ 09.03.2020. 11:51 ] @

bachi je u velikoj meri objasnio suštinu, za poslovno okruženje samo multilevel zaštita, kvalitetan mejl provajder, ozbiljno antivirusno rešenje, SSL, VPN, segmentiranje mreže, što više nezavisnih VLAN-ova i strogo kontrolisan spoljni pristup internim podacima i servisima. Što se tiče personalnih računara, za mene je backup prioritet broj jedan. Lično forsiram Synology NAS storage (2x2TB, RAID1) u kombinaciji sa eksternim hard diskom (4TB) pod Bitlockerom. Na laptop računaru, kombinacija SSD + HDD. Backup na nedeljnom nivou sa Acronis True Image 2020 koji ima implementiranu anti-ransomware zaštitu.

Citat: bachi: Ko ima WSUS/SCCM, može sam da kontroliše proces patchovanja, pa da ima i neku test grupu koju će prvo da patchuje, pa ako sve bude ok, da primeni patch i na ostale računare...

Obavezno! Patch ume popriličnu pometnju da napravi ako se ne testira u izolovanom okruženju i pusti direktno na SCCM. Pre nekoliko meseci, kumulativni update, muke neviđene...

[ valjan @ 09.03.2020. 12:00 ] @

I sad među svim ovim savetima dolazima do velikog paradoksa - čuvati sve na centralnom file serveru, a ne dozvoliti mapiranje diskova. Evo, onaj ko prvi ubedi sve moje koleg(inic)e da svakog dana po 200-300 puta ručno potraže deljeni folder i ručno se uloguju svaki put kada im zatreba neki fajl iz zajedničkog šera, dobiće pola moje plate. A nešto ne vidim neko drugo rešenje da fajlovi sa takvih šerova budu lako dostupni za svakodnevni rad, a nedostupni za neovlašćeni pristup.

Poslednji put kada sam se susreo uživo sa ransomware-om širio se po napadnutom LAN-u upravo preko mapiranih foldera, odnosno šta god je bilo mapirano na zaraženoj mašini sa sačuvanom lozinkom, tamo je krenuo da se širi, uključujući i par Linux servera koji su preko Samba servera imali deljene foldere kojima se moglo pristupiti sa Win mašina. Ono što je tada spasilo stvar na većini Windows servera je Shadow copy, koji je bio uključen na svim serverima ali je samo na jednom bio pukao jer mu je HDD bio prepun, ali i za te podatke je kopija postojala drugde, tako da je šteta bila minimalna. Znači sa bukvalno 3-4 klika mišem skoro sve je vraćeno u pređašnje stanje kao da enkripcije nije ni bilo, da ne spominjem sve prethodne situacije kada je neko slučajno obrisao ceo podfolder ili pregazio neku ispravnu verziju fajla neispravnom, Shadow Copy to rešava za par sekundi, a nije potrebno bukvalno ništa posebno da bi se koristio, sastavni je deo Windowsa..

Otprilike na 95% sistema gde je neki početnik radio podešavanja, nađem da su pogašeni i Shadow Copies, i System Restore i sve slične funkcije jer "troše resurse", neke naprednije backupe da i ne spominjem. Posle kada dođe do ovakve situacije, šteta je mnogo veća nego taj procenjeni "trošak" na početku. Drugim rečima, idealna zaštita ne postoji, nešto se ponekad mora žrtvovati i nekad je ono što je idealno ujedno i nepraktično pa se moraju uvek nalaziti kompromisi.

[ Shadowed @ 09.03.2020. 12:11 ] @

Neki normalno napravljen malware nece ni zahtevati da mapiras share na disk vec ce jednostavno otici i videti sta ima na mrezi. Koleginice ne trebas ubediti da ne mapiraju mrezne resurse nego da se obuce za osnovni rad sa racunarom koji je povezan na Interenet.

Licno smatram da je trebalo (sad je kasno ali pre jedno 30+ godina) uvesti obavezno polaganje za dozvolu za pristup Internetu. Kao sto moras imati vozacku dozvolu za ucesce u drumskom saobracaju tako da ti treba i "net dozvola" za ucesce u Internet saobracaju.

[ Joja82 @ 09.03.2020. 12:31 ] @

Ja se slazem da nema 100% zastite od te napasti, al da neke stvari treba raditi preventivno, to treba.

Mene samo muci to oko backup-a i pojave runsomware-a. Ok potoji nacim i da se preskoci mapiranje diska. MOze se recimo napraviti neki PS-script ili BAT script koji ce mapirati drive, kopirati na destinaciju sta treba i diskonektovati drive. Tako se smanjuje mogucnost da se on rasiri kroz mapirani drive.

Dzaba meni backup VM-a i replikovanje na storage ako ce on sve zakljucati.

Koristim Veeam koji ima retenziju 7 dana, tj moze da vrati fajlove ili system sa vremenom od 7 dana unazad, pa me to tesi da ce resiti problem

[ Aleksandar Maletic @ 09.03.2020. 12:45 ] @

Citat: valjan:Shadow Copy to rešava za par sekundi, a nije potrebno bukvalno ništa posebno da bi se koristio, sastavni je deo Windowsa..

Apsolutno se slažem, Shadow Copy me izvadio mnogo puta do sada. Što se tiče performansi i resursa, jasno je da svaka dodatna aktivnost utiče na njih, ali kada se stavi na vagu šta se dobija i šta se gubi time, svakako se mnogo više dobija, posebno kad uzmemo u obzir konfiguracije današnjih server računara gde resursa ima u izobilju.

Citat: Shadowed:Licno smatram da je trebalo (sad je kasno ali pre jedno 30+ godina) uvesti obavezno polaganje za dozvolu za pristup Internetu. Kao sto moras imati vozacku dozvolu za ucesce u drumskom saobracaju tako da ti treba i "net dozvola" za ucesce u Internet saobracaju.

Da je sreće, ovo bi davno bilo uvedeno kao obaveza. Suludo je starije generacije osposobljavati za današnji trend elektronskog poslovanja ali veliki hendikep je to što mlađe generacije ulaze iz obrazovnih ustanova u posao sa predznanjem o računarima i informacionim tehnologijama na nivou penzionera. Ovom prilikom ne želim nikoga da uvredim, svi vi koji se aktivno bavite ovim poslom, razumete o čemu govorim. [ Branimir Maksimovic @ 09.03.2020. 13:09 ] @

Heh zfs i btrfs su majka mara za ransomware, ne treba bekap samo snaphshot-a kolko treba koji ne kostaju nista

jer beleze samo promene :P

[ bachi @ 09.03.2020. 13:32 ] @

^ ovo je dobra stvar. Koristiti namenski file storage koji podržava block level backup, povezati ga sa 10Gb linkovima sa hipervizorima i preko na primer iscsi butovati i koristiti namenski storage kao hdd.

Normalne mrežne karte podržavaju ISCSI boot, pa tako serveri uopšte ne moraju ni da imaju lokalne hardove kod sebe.

[ valjan @ 09.03.2020. 13:33 ] @

Citat: Shadowed:

Neki normalno napravljen malware nece ni zahtevati da mapiras share na disk vec ce jednostavno otici i videti sta ima na mrezi. Koleginice ne trebas ubediti da ne mapiraju mrezne resurse nego da se obuce za osnovni rad sa racunarom koji je povezan na Interenet.

Malo morgen će on da prismrdi na share-ovani disk bez odgovarajućeg username-a i password-a, tako da može da bude normalno napravljen koliko hoće. A ako disk nije mapiran i uz mapiranje sačuvani kredencijali, džaba mu svo to gledanje šta ima na mreži, odnosno može samo da gleda ali ne i da pipa ;-).

Inače, neke od tih koleginica su doktori nauka koje će ti napraviti Internet za par sati, tako da nemam ja šta njih da obučavam kako se to čudo koristi, pričamo ovde o nečem drugom. Bez mapiranja diskova je besmisleno bilo šta raditi u vezi sa deljenim folderima u većem obimu, ali ako ih mapiraš otvaraš prolaz malware-u koji će znati to da iskoristi. E to je glavni zez, ono kao nemoj seći šniclu nožem jer nož je oštar i možeš da se posečeš, ali ako ne isečeš nožem ima da je kidaš zubima ceo dan i nećeš stići ništa drugo da uradiš...

[ bachi @ 09.03.2020. 13:35 ] @

Ako se koristi SSO, na primer ako se korisnik autorizovao u domenu, a šerovani folder je u domenu, malware-u ne treba username i pass, već ima pristup deljenom folderu.

[ vbbojan @ 09.03.2020. 13:49 ] @

Citat: Branimir Maksimovic: Heh zfs i btrfs su majka mara za ransomware, ne treba bekap samo snaphshot-a kolko treba koji ne kostaju nista

jer beleze samo promene :P

Pa mora i backup - da brani od havarije hardvera (naravno ako si mislio samo na zaštitu od ransomware, onda OK).

Bilo koji sistem nije moguće dovljno zatvoriti, a da se pri tom ne ugrozi produktivnost, tako da je kvalitetan i verifikovan backup jedina prava zaštita.

Za manje i srednje firmice Synology se pokazao savršeno.

2 x xTB HDD Raid 1

Snapshot svakih sat vremena ili već kolko je bitno - btrfs

Backup - Synology ima Hyper backup aplikaciju koja je vrhunska i najlakša za rukovanje ubedljivo od svih backup applikacija koje sam probao.

Dnevni inkrementalni backup, a može i češće (ne oseti se) na ext HDD koji je dostupan samo lokalno - praktično je offline, jedino kompromitovanjem samog servera može se doći do backup storage.

Ko hoće off-site, za vrlo povoljne novce Synology nudi svoj C2 cloud backup.

Podesis da jednom nedeljno radi test integriteta backup-a.

I na kraju podesis email notifikacije i miran si.

I sve to za budžete reda veličine 100.000,00 din (a i manje, sve zavisi koliko prostora treba).

Pozdrav. [ Miroslav Jeftić @ 09.03.2020. 14:10 ] @

Meni je bez šerovanih diskova apsolutno nemoguć rad, to da neka skripta kopira i otkači ne bi dolazilo u obzir, ubio bih se.  [ valjan @ 09.03.2020. 14:24 ] @

Citat: bachi:

Ako se koristi SSO, na primer ako se korisnik autorizovao u domenu, a šerovani folder je u domenu, malware-u ne treba username i pass, već ima pristup deljenom folderu.

Ja još nisam video da SSO radi na taj način na klasičnim Windows file share sistemima, viđao sam samo third-party rešenja za tako nešto. Evo i kod nas je QNap podešen sa AD autorizacijom ali dok se ti prvi put ručno ne uloguješ sa svojim AD kredencijalima i dok ne mapiraš kod sebe taj šerovani folder sa NASa, moraćeš sve iz početka i sledeći put, znači opet smo se vratili sa pričom tamo gde smo i bili... A čak i kod SSO su kredencijali na neki način uskladišteni negde na klijentskoj mašini, da li je cookie ili token ili kako god ga nazoveš, znači ne prijavljuješ se ti sam ručno svaki put nego neki proces to uradi za tebe u pozadini, i opet se svodi na to da će malware bez pristupa kredencijalima teško uraditi bilo šta, ali ćeš i ti teško uraditi bilo šta ako te iste kredencijale moraš svaki put ručno da učukavaš, znači opet se vraćamo do kompromisa i gde tačno povući granicu

[ Aleksandar Maletic @ 09.03.2020. 14:50 ] @

Pročitao sam na mnogim sajtovima da se ransomware koji je uleteo u JKP Informatika Novi Sad infiltrirao putem e-mail attachmenta koji je neko od zaposlenih pokrenuo i inicirao. Da li je istina ili je dezinformacija, ne znam, ali deluje kao uverljivo jer na stotinu zaposlenih uvek će se naći jedan specijalac koji će pokušati da otvori attachment, makar i da mu je sadržaj mejla nepoznat. Ako ćemo iskreno, koliko god pojedini sistemi delovali slabo zaštićeno, posebno u državnim službama, cenim da je ljudski faktor generalno daleko najslabija karika u lancu.

[ Branimir Maksimovic @ 09.03.2020. 17:20 ] @

"Pa mora i backup - da brani od havarije hardvera (naravno ako si mislio samo na zaštitu od ransomware, onda OK)."

Naravno da mora bekap, ali snapshotovi te stite od kriptovanog bekapa, read only

tako da nema pisanja samo citanja vratis samo zadnji i sve pet a mozes za zfs da snaphostujes

svakih sat ako treba ;)

[ vbbojan @ 09.03.2020. 18:54 ] @

^

Razumeli smo se.

Shadow copy na Windowsu i btrf / zfs su odlični alati za svakodnevnu upotrebu, kao i za brz i komotan oporavak od ransomware.

No, na Windows radnim stanicama na primer, svaki kršteni ransomware će na svom domaćinu, ako ima pravo pristupa, prvo da počisti shadow copies, pa tek onda krenuti na posao.

Na serverima, ako protči kroz nekog klijenta pa kriptuje deljeni folder je naravno snapshot upotrebjiv, no ako se provuče i zalaufa na Win serveru (što nije retkost, obizirom da je RDP jedan od čestih vektora napada), snapshot i nije neka garancija.

Na Unix/Linuxima je bezbednije, ali ako se neko našilji i kompromituje *nix server, taj verovatno zna šta radi i verujem da će prvo da počisti snapshotove pre nego što napravi belaj.

Tako da je obrni/okreni najsigurnija obrana verifikovani backup čija se kopija čuva offline.

[ nkrgovic @ 09.03.2020. 19:16 ] @

This!

Snapshotovi su super, dok postoje. Rade ako korisnik zna sta radi, ali realno onda sve radi. :) Jedini razlog zasto mallware ne cisti automatski ZFS snapshots je sto je autora mrzelo da to pise, racuna da ce oba kompromitovana takva racunara resiti na ruke. :)

Offsite backup, trake. To je vec enterprise resenje. Podrzavam, ako se ima resursa. Snapshots su zapravo super, ali kazem - sve dok je sve ostalo OK. Snapshots na desktopu sami po sebi su isto OK, ali ako neko kompromituje desktop, ocistice i njih. Cinjenica da imas desktop koji podrzava ZFS je verovatno veca zastita nego sam ZFS. :D

[ Shadowed @ 09.03.2020. 19:37 ] @

Citat: valjan:Inače, neke od tih koleginica su doktori nauka koje će ti napraviti Internet za par sati, tako da nemam ja šta njih da obučavam kako se to čudo koristi

Pa jbg, ako znaju da naprave Internet, znaju i da ne pokrecu svasta nesto sto im stize sa neta :)

Mislim, slazem se ja da svakako treba zastiti sistem jer postoje i drugi nacini da malware dodje ali se ono sto sam rekao odnosilo na to. [ vbbojan @ 09.03.2020. 20:03 ] @

Nikad ne potcenjujte ljudsku lenjost, neodgovornost, neznanje i glupost.

Radim sa puno akademski obrazovanog sveta sa obe strane granice.

Iz mog iskustva mogu reći da je većina tih ljudi ultra razmažena i lenja i ne zanima ih bezbednost dok se dobro ne opeku.

[ since1986BC @ 10.03.2020. 08:42 ] @

^ Amin. Zato sva (većinska) odgvornost i treba da pada na teret administratora.

Podesiti sve potaman da muva ne može da prođe. Pa šta Bog da.

Godišnja re-obuka za zaposlene nije loša stvar, u obliku mini predavanja.

Danas imamo naglu ekpanziju IoT stvari a IT u mnogim glavam je još uvek pasijans + office.

[ valjan @ 10.03.2020. 09:24 ] @

Citat: Shadowed:

Pa jbg, ako znaju da naprave Internet, znaju i da ne pokrecu svasta nesto sto im stize sa neta :)

Pa baš zato do sad i nismo imali neku ozbiljnu infekciju u firmi ;-)

Copyright (C) 2001-2025 by www.elitesecurity.org. All rights reserved.

|